ロシア政府が自国のサイバー犯罪者を逮捕する異例の事態 ~ 国家によるサイバー攻撃能力の積極的な利活用と管理

法律上はロシアでもサイバー犯罪は違法となっている。しかし、大きな商業的成功をおさめているサイバー犯罪グループや、サイバー犯罪者の多くがロシア国内に居住しているのも事実だ。一般的なルールは「ロシア人を標的にしない限り、地元警察は手を出さない」というものだ。

ScanNetSecurity は人間の編集者・記者・撮影者・取材対象者の協力によって企画、取材、執筆、報道、所有されているオンラインメディアです。生成 AI には書けない記事を配信します。

そして何よりも ScanNetSecurity の読者は、AI スクレイパーやボット、検索アルゴリズムではなく生身の人間です。人間に向けて記事を書き人間復興(RENAISSANCE! 🍺*🍺)を目指す ScanNetSecurity の一部の/全部のコンテンツにアクセスするには、無料/有料の、または法人会員登録をして会員になってください。NO SECURITY, NO BUSINESS.

法律上はロシアでもサイバー犯罪は違法となっている。しかし、大きな商業的成功をおさめているサイバー犯罪グループや、サイバー犯罪者の多くがロシア国内に居住しているのも事実だ。一般的なルールは「ロシア人を標的にしない限り、地元警察は手を出さない」というものだ。

ScanNetSecurity は海外カンファレンスの取材を、あくまで読者のかわりに参加しているというジェームズ・キャメロン アバター的意識があるので、そこで得た情報も物品もすべて本来の持ち主は ScanNetSecurity 読者だと考えているため、開期中にこのバックパックを使うことは一切ありません。他人のものなので。そして創刊キャンペーンのときに「本来の持ち主に返却する」という意味でお送りすることにしています。

株式会社アスマークは2025年12月24日、同社が運営する「D style web」への不正ログインについて発表した。

法律上はロシアでもサイバー犯罪は違法となっている。しかし、大きな商業的成功をおさめているサイバー犯罪グループや、サイバー犯罪者の多くがロシア国内に居住しているのも事実だ。一般的なルールは「ロシア人を標的にしない限り、地元警察は手を出さない」というものだ。

![2025年総括 ほか [Scan PREMIUM Monthly Executive Summary 2025年12月度]](/imgs/p/R6O9BpFTaEW-PJL4ByThnm8IJAfaBQQDAgEA/51450.jpg)

まず、米ジェン・デジタル社は、ロシアの Gamaredon と北朝鮮の Lazarus が「共通のインフラ」を利用していることを指摘し、両者が協調した活動の可能性を報告しました。これらからは、中露朝における APT の関係性が、従来の地政学的同盟構造では整理しきれない段階に入り、協力と競合が折り重なりあう多層性を帯びていることが読み取れます。

2025 年 10 月に公開された Linux カーネルの脆弱性を悪用するエクスプロイトコードが公開されています。

GMOサイバーセキュリティ byイエラエ株式会社は12月18日、「GMOサイバー攻撃 ネットde診断 ASM」を12月3日にアップデートし、JavaScriptライブラリ「React.js」に存在する深刻なリモートコード実行の脆弱性「React2Shell(CVE-2025-55182)」の検知に対応したと発表した。

Oktaが毎年実施している、Oktaユーザー企業の数十億件におよぶ匿名化された認証データの分析によると、企業のセキュリティ環境では、従来型の防御策を採用し続ける一方で、先進的なフィッシング耐性認証へと急速に移行しているというトレンドが見られます。

セコムトラストシステムズ株式会社は2025年12月25日に、新しいサービスメニューとして「セコムパスポート for Web OV」および「セコムパスポート for Web EV」をリリースすると発表した。リリースは12月25日午後10時00分を予定している。

株式会社スリーシェイクは12月24日、同社の「Reckoner」が「ITトレンド 年間ランキング2025」のETLツール部門とEAIツール部門で1位を獲得したと発表した。

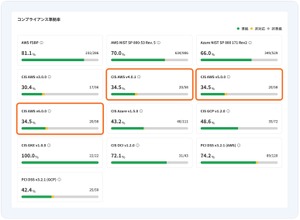

Cloudbase株式会社は1月20日、純国産CNAPP「Cloudbase」の設定ミススキャン機能にて、新規のAWSコンプライアンスへの対応を発表した。

HENNGE株式会社は1月13日、ウェビナー「ゼロトラスト時代のID・認証セキュリティ HENNGE OneとSilverfortによるクラウド&オンプレ防御の最適解」に同社の養老昭人氏が登壇すると発表した。

生成 AI モデルは、マルウェア分析の一部では非常に有効ですが、大規模で複雑なマルウェア サンプルの処理においては有効性が限られています。その中で、最大 100 万トークンを処理できる Gemini 1.5 Pro のリリースは大きな進歩となります。

株式会社エーアイセキュリティラボは1月19日、2月5日に開催される「【専門知識ゼロでも大丈夫】AI活用で実現するWebアプリ脆弱性診断の内製化~巡回・検出・レポートをAIで自動化する診断ツールと、導入ステップを解説~」に登壇すると発表した。

株式会社TwoFiveは1月21日、株式会社セキュアイノベーションと「PHISHNET/25」の販売代理店契約を締結したと発表した。

従来のセキュリティ対策は、「侵入されることを前提に、検知・復旧で対応する」という発想が中心でした。しかし、攻撃が高度化・自動化し、被害のインパクトが極端に大きくなった現在、この考え方は限界を迎えています。そこで重要になるのが、シフトレフト(Shift Left)の考え方です。