- 注目検索ワード

Oktaは、アイデンティティ管理サービスのリーディングカンパニーです。Oktaはアイデンティティを保護することで、すべての人があらゆるテクノロジーを安全に利用できるようにします。Oktaのソリューションは、ユーザー、従業員、パートナーを保護しながら、企業や開発者がアイデンティティの力を利用してセキュリティと利便性を促進することを支援します。

顧客アカウントへの最新サイバー攻撃 三類型 ~ Okta Japan 板倉 景子 解説

Read more »

経営層の質問「セキュリティ投資って本当に必要?」に答える KPI 設計とは ~ Okta 主催 CISO パネルトークレポート

Read more »

セキュリティ企業の取材で絶対に聞いてはいけないこと ~ Okta Japan株式会社 CSO 板倉 景子 インタビュー

Read more »

Okta と OpenID Foundation、SaaS アプリケーションの新たなアイデンティティセキュリティ標準「IPSIE」策定に向けワーキンググループ結成

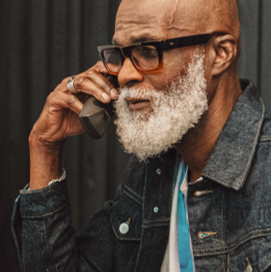

Read more »![Okta 日本担当リージョナル CSO に板倉景子氏 任命 [2024.09.02]](/feature/gigaindex/3721/images/itakura.jpg)

Okta 日本担当リージョナル CSO に板倉景子氏 任命 [2024.09.02]

Read more »

Okta Blog 第13回 電話通話とフィッシング画面を完全連動させる攻撃キットが産業化

Read more »

Okta Blog 第12回 Oktaユーザーの MFA 導入状況と認証要素の実態

Read more »

Okta Blog 第11回 社内業務で利用する重要SaaSに対してOktaが課してきた要求事項が実効力を発揮

Read more »

Okta Blog 第10回 北朝鮮 IT 労働者、米国の大手テック企業を超えて活動を拡大中

Read more »

Okta Blog 第9回 新たなフィッシングプラットフォーム「VoidProxy」が MFA を回避

Read more »

Okta Blog 第8回「受信 IP 制限強制適用に尽きる」Salesloft インシデントで標的だった Okta が防御できた理由

Read more »

Okta Blog 第7回 パスキーによるフィッシング耐性の向上

Read more »

Okta Blog 第6回 IPSIE:より効率的に安全なアプリケーション統合を行うために

Read more »

Okta Blog 第5回 退職者のアクセスを柔軟に制御してリスクとコストを削減 - Okta Workflows の活用例

Read more »

Okta Blog 第4回 アイデンティティの保護は包括的に行うことが重要

Read more »

Okta Blog 第3回 標的とされた企業は判明後にフィッシング耐性のある MFA を選択

Read more »

Okta Blog 第2回 Oktaのミッションであるアイデンティティセキュリティの標準化

Read more »

Okta Blog 第1回 Oktaのセキュリティ文化の育成

Read more »

Okta Japan株式会社は3月3日、「Auth0 Agent Skills」の提供を開始したと同社ブログで発表した。同記事では、AIコーディングアシスタンスを利用した際にさまざまなフレームワークでAuth0を正しく実装するための知識を提供している。

Okta Japan株式会社は2月27日、AIエージェントの導入におけるセキュリティ上の課題とニーズを明らかにすることを目的に実施した調査の結果を発表した。

1月下旬にリリースされた、AIエージェントのためのソーシャルネットワーク「Moltbook」は、今日まで私たちが目にしてきた中で最も興味深い、大規模なエージェント型AIの実験として記憶されることになるでしょう。

Okta Japan株式会社は2月19日、OktaがAIエージェント時代の鍵を握る「守りの仕組み」として打ち出している「Identity security fabric」についての記事を発表した。

株式会社日立ソリューションズは2月16日、Okta, Inc.の「Okta Identity Security Posture Management(Okta ISPM)」を2月17日から提供すると発表した。

Okta Japan株式会社は2月13日、アイデンティティセキュリティポスチャ管理(ISPM)における新機能「Agent Discovery」を発表した。

Okta Japan株式会社は2月5日、Oktaのアジア太平洋および日本(APJ)地域を統括するシニアバイスプレジデント(SVP)兼ゼネラルマネージャーとして、Dan Mountstephen氏の就任を発表した。Oktaの最高収益責任者(CRO)Jon Addison氏の直属となる。

「これらのキットを使えば、標的ユーザーと電話で会話しながら、認証情報を盗むフィッシングページ上で、そのユーザーの認証フローを攻撃者が制御できます。通話中に与えている指示と完全に同期する形で、ユーザーのブラウザに表示されるページを操作できるのです。この同期機能により、フィッシング耐性を持たないあらゆる形式のMFAを突破することが可能になります」とOkta脅威インテリジェンスチームのリサーチャー、ムーサ・ディアロは述べている。数字照合型のプッシュ通知も回避可能だという。

Okta Japan株式会社は1月29日、国内のAuth0開発者コミュニティを支援する開発者認定プログラム「Auth0 Heroes Program」を開始すると発表した。

Kuranousukeは、複数拠点に点在する備蓄品の在庫や有効期限をクラウド上で一元管理し、企業のBCP対策を支援するサービス。期限切れが近づいた際の自動アラート機能や、直感的な操作で完結する在庫登録機能を備える。Okta Japan代表取締役社長の渡邉崇氏は「防災備蓄品の運用はDXが求められる領域の一つ。Oktaとの連携でガバナンスと利便性の両立が可能になる」とコメントしている。

Oktaが毎年実施している、Oktaユーザー企業の数十億件におよぶ匿名化された認証データの分析によると、企業のセキュリティ環境では、従来型の防御策を採用し続ける一方で、先進的なフィッシング耐性認証へと急速に移行しているというトレンドが見られます。

Okta Japan株式会社は12月10日、Oktaユーザー企業におけるMFA導入状況を調査した「The Secure Sign-In Trends Report 2025」を発表した。

2023年末以降、Oktaは自社の業務を支えるすべての重要なSaaSプロバイダーに対し、いくつかのセキュリティ管理項目の実施を義務づけました。

スパイ活動やランサムウェア作戦を担当している北朝鮮の部隊は、今や北朝鮮IT労働者の雇用モデルを、単なる偶発的な雇用と賃金取得の手段としてではなく、標的型で持続的なデータ窃取と恐喝を行うための経路として捉えている可能性があります。

Okta Japan株式会社は10月14日、セイコーエプソン株式会社がグローバルで展開する顧客向けサービスの認証基盤に、Oktaの顧客向けアイデンティティ管理サービス「Auth0」を採用したと発表した。

Okta Japan株式会社は9月26日、AIを活用する企業を保護するため「Okta Platform」と「Auth0 Platform」の新機能を発表した。

北朝鮮 IT 労働者の主な目的は給与取得を通じた金銭的利益だが、脅威はそれだけにとどまらない。これらの労働者を雇用し解雇した組織に対して、データ窃取や恐喝を試みた事例が複数報告されている。ランサムウェア攻撃に関与したケースも確認されており、「二重用途」の性質を持つ活動であることが明らかになっている。

これまで報告されていなかったフィッシング・アズ・ア・サービス(PhaaS)のオペレーションであり、開発者によってVoidProxyと名付けられています。MicrosoftやGoogleのアカウントを標的にするために使用されています。Adversary-in-the-Middle(AitM/中間者攻撃)の技術を使って、認証フローをリアルタイムで傍受し、認証情報、MFAコード、そしてサインイン時に確立されるセッショントークンを取得します。VoidProxyは一般的なMFAを回避することが可能です。

Okta Japan株式会社は9月12日、新たなフィッシングプラットフォーム「VoidProxy」がMFAを回避しているとの分析記事を公開した。

このインシデントは、1つのサービスの侵害が、今日の相互接続されたSaaSエコシステム全体に波及効果をもたらすことを明確に示しました。こうした攻撃に対抗するには、個別のアプリケーションを守るだけでは不十分で、すべてのアプリケーションが統合されたアイデンティティセキュリティの基盤の中にある必要があります。

Okta Japan株式会社は9月3日、Salesloft Drift に関連するセキュリティインシデントの影響がOktaに及ばなかった理由について発表した。