サイバー攻撃の最初の一歩、いわゆる「アタックサーフェス」として最も広く用いられているのが電子メールや SMS のメッセージだ。あの手この手で人を騙し、本文中の URL をクリックさせたり、添付ファイルを開かせたりして悪意あるソフトウェアをインストールさせ、システム内へさらに侵害を図っていく。

JPAAWG 6th General Meeting の「アタックサーフェスのその先にあるもの ~ リアルな攻撃、リアルな現状」では、最前線でセキュリティ対策に取り組む 3 人の専門家が、それぞれの視点から、アタックサーフェスを越えて入ってきた攻撃がどのようなテクニックを用いてくるのか、最新の動向を解説した。

●QRコードでの攻撃など、あの手この手で狙われるプロダクティビティスイート

フランスに本拠を置き、AI を用いた予測型のメールフィルタを提供するVade(ヴェイド)社の日本法人である Vade Japan の関根 章弘 氏は、昨今のフィッシングメールの傾向を紹介した。

関根氏は「サイバー犯罪の多くは eメールから始まっています」と述べた上で、同社が定期的にまとめているフィッシング統計レポートのポイントを紹介した。

まず、フィッシング攻撃メールの中でも「ビジネスメール詐欺」(BEC)が、通数こそ少ないが被害金額は非常に大きく、2022 年だけで約 27 億ドルの被害が発生している。またフィッシングメールの流量も大幅に増加しており、特に 2023 第 3 四半期には、前の四半期に比べ 173 %も増加した。これに伴ってマルウェアも 110 %増加している。

注目したいのが、フィッシングメールの「ターゲット」だ。「Microsoft や Google のプロダクティビティソフトウェアスイートを狙った攻撃が非常に目立っています」(関根氏)。いわゆる Microsoft 365 や Google Workspace といった業務に活用されるサービスが騙られ、アカウント窃取のターゲットになっていることが、2022 年に狙われたブランド別の統計からも明らかとなった。

理由はシンプルだ。「こうしたサービスのアカウントを 1 つ乗っ取れば、その先で無限に色々な手が使えるため、攻撃者にとって非常に効率のいいターゲットとなっています。情報を盗むさまざまなツールがあるというだけでなく、乗っ取られたアカウントの信頼性を悪用して次のターゲットを狙うサプライチェーン攻撃に活用できることから、非常によく狙われています」(関根氏)

関根氏自身も、Microsoft 365 のアカウントを詐取しようとするフィッシングメールを複数受け取り、検証している。全くランダムなドメイン名を用いた稚拙なものもあれば、「office36o」(最後は「オー」の小文字)といった紛らわしいドメインを用いて、パッと見たときにそれらしく見せかけるものなどさまざまなフィッシングメールが飛び交っている。

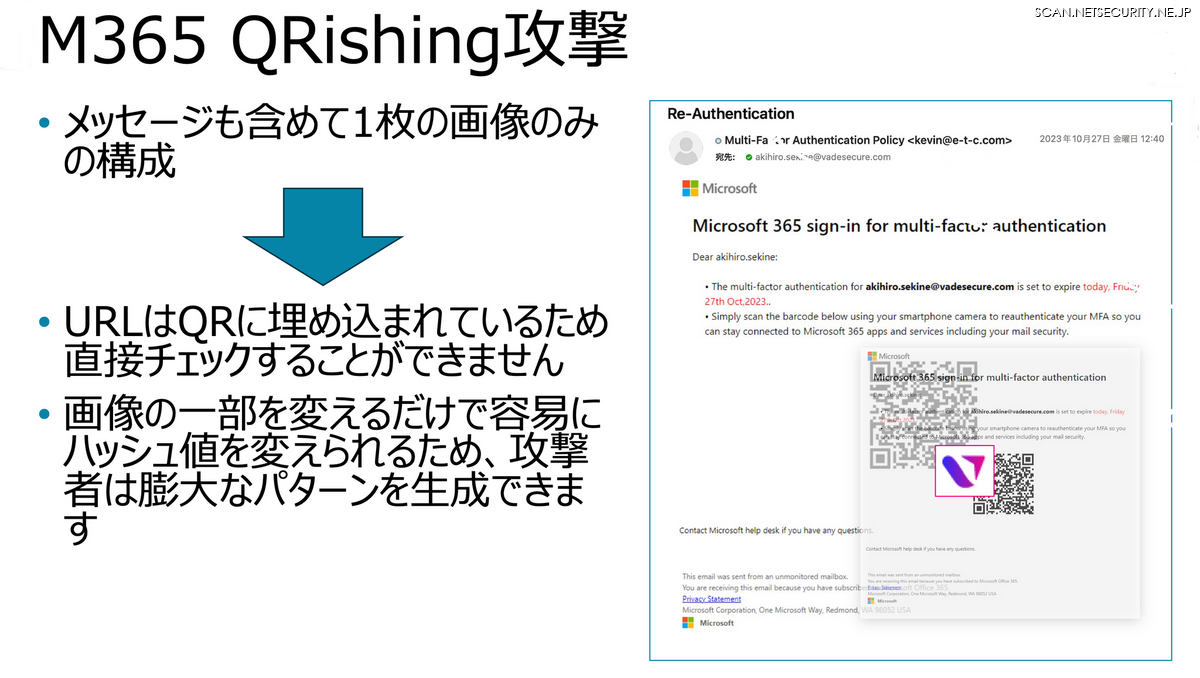

特に 2023 年夏頃から目立つのが、QRコードを用いた攻撃(QRishing)だ。「多要素認証(MFA)を再有効化してください」とユーザーに警告して偽サイトに誘導するものだが、その手段としてメール本文に QRコードを貼り付け、それを読み取ってアクセスするよう求めてくる。

しかも、「このメールは本文も含めて全て 1 枚の画像で構成されています。URL のチェックを回避するだけでなく、画像のほんの一部、1 ピクセルでも変えればハッシュ値が変化することから、無限に近い膨大なパターンを生成してフィルタのフィンガープリントに引っかからないようにする、典型的な手口が用いられています」(関根氏)

なお、関根氏が検証のためにこの QRコードが示す URL にアクセスしてみたところ、Vade社の統計情報には 2022 年に利用された痕跡が残っている「プロの攻撃者が使っている感じのドメイン」だったという。

QRコードの他にも、BASE64エンコードされた文字列をそのまま貼り付けたり、Unicode で四角囲みの文字を用いたりと、フィルタをすり抜けるためにさまざまなテクニックが次々生み出されている状況であり、攻撃者は今後も考案し続けるだろうと関根氏は予測した。

関根氏の講演資料を以下で公開しています。

https://meetings.jpaawg.org/wp-content/uploads/2023/11/B2-5-sekine.pdf

●EPP や EDR もかいくぐりシステム内で侵害を広げるテクニック

フィッシングメールや標的型攻撃メールを開いた後、端末でどんなことが起きるのか…。NTT西日本グループでサイバーセキュリティ事業を担当する NTTフィールドテクノの四方 直樹 氏がレッドチーム担当者の視点から解説した。

「MITER ATT&CK(マイターアタック)」はサイバー攻撃による一連の侵害の流れと手法が体系化されたフレームワークであり、今回は 1 つの観点として、メールを開封し、添付ファイルなどをクリックする「イニシャルアクセス」をトリガーにして、その後の悪意あるソフトウェアの実行や永続化、権限昇格といったさまざまな攻撃ステップが進んでいく流れが簡単に紹介された。

「皆さんもご存知の通り、ExploitDB や Git などでは、脆弱性の悪用コードやハッキングツールがたくさん公開されていますが、EPP や EDR といったセキュリティの仕組みで検知されるのではないかと思うのではないでしょうか。既知のものや広く知れ渡っている手法であれば基本的には検知できるのですが、OS の正規の仕組みを使ったり等の攻撃は成功するケースもあります」(四方氏)

そのために攻撃者が用いる手法がいくつかある。

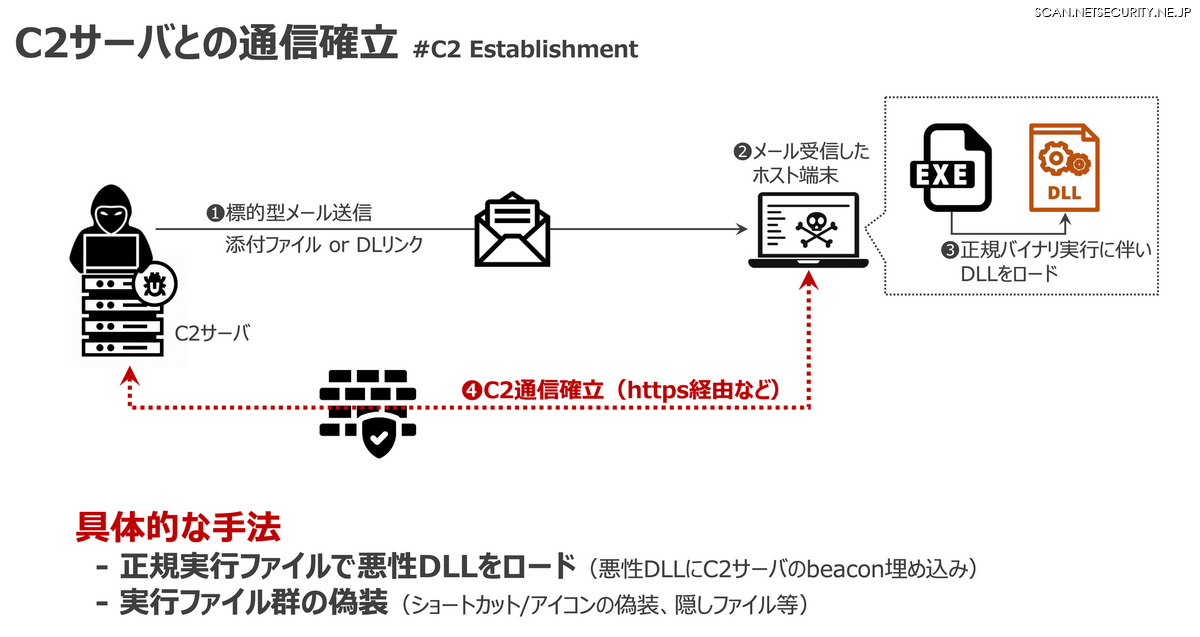

一つ目は、「DLLサイドローディング」(DLLサーチオーダー)という手法を悪用した C2サーバとの通信確立だ。メッセージに含まれたファイルを実行する際、既知の悪性プログラムであれば通常は EPP が検知し、ブロックする。そこで攻撃者は、正規のベンダー等による署名付きのバイナリファイルを利用し、攻撃者が準備した悪性DLL を安全なファイルよりも先に読み込ませ、実行させることで検知をすり抜けようと試みることがある。このような仕組みを用いて、攻撃者の C2サーバと通信を確立し、その結果遠隔操作が可能になる。

攻撃者の C2サーバとの通信についても、検知をすり抜ける「工夫」がされている。例えば、外部の C2サーバとの通信間隔に揺らぎを設けるのだ。「最初は 12 秒、次は 18 秒、25 秒といった具合にポーリングの間隔がバラバラな上に、通信自体も暗号化されていると、経路の途中で検知しようがありません。一回通信が確立されてしまうと、C2通信を検知するのは難しくなります」(四方氏)

こうして中に入り込み、外部からの操作を受け付ける状態を確保した次に攻撃者が試みるのが、権限昇格と検知回避だ。より多くのアカウントを乗っ取る「水平方向」と、奪取したアカウントの権限をより高いものにしていく「垂直方向」の両方で、機密情報・顧客情報など、より多くの情報にアクセス可能な権限を手にいれようとする。

垂直方向の権限昇格を防ぐため、Windows OS には User Account Control(UAC)という仕組みが備わっているが、攻撃者は「UACバイパス」により、管理者権限を手に入れようとする。

四方氏が注意を呼びかけたのは、内製アプリケーションの存在だ。「灯台下暗しではないですが、各企業で業務を円滑に行おうと作成している内製アプリケーションは利便性を重視しているためセキュリティ設定が甘く、権限設定の不備によってシステム権限が取れてしまう場合があります」(四方氏)

攻撃者はこうした動きに加え、関根氏が紹介したような難読化のほか、アラート回避により、防御側に気付かれないようにしながら内部での活動を展開していく。

四方氏は「レッドチームとして検証し、最新の手法を研究したり、色々なツールを試している立場としては、セキュリティ対策に 100 点はなく、常に侵入される前提で自社環境を捉え、恒常的に対策を強化していくことが大切」と提言した。

四方氏の講演資料を以下で公開しています。

https://meetings.jpaawg.org/wp-content/uploads/2023/11/B2-5_shikata.pdf

●管理者も知らぬうちに使っていたソフトウェアが狙われる、サプライチェーンのリスク

セキュリティソリューションの販売と、24 時間 365 日体制のマネージド型SOCサービスを提供しているパロンゴの近藤 学 氏は、同社が実際に観測したリアルな攻撃の一つとして、キーバリュー型のインメモリデータベース「Redis」が狙われた例を紹介した。「これは海外ではなく日本のお客様でリアルに起きた事例です。決して対岸の火事ではありません」(近藤氏)

パロンゴがこの攻撃を観測したのは最近だが、手法自体は新しいものではない。2018 年の時点でロシアのセキュリティ研究者が発表していた方法で、Redis の設定不備を突いてリモートからコマンドを実行し、バックドアを設置してしまう、というものだ。

攻撃者はまず、ポートがオープンになっており、かつ認証もかけられておらず外部からアクセス可能な Redis が存在しないかをグローバルにスキャンし、検索する。そうした Redis が見つかると、攻撃者は自分の手元に構築した Redis を「マスター」、攻撃対象を「スレーブ」とするコマンドを送り込み、親子関係を構築した上で同期を実行してしまう。このデータ同期によって、悪意あるシェアードオブジェクトが攻撃対象の Redis のメモリ空間に送り込まれてしまう、という流れだ。

近藤氏らが攻撃に気づいたきっかけは、東欧のある国の IPアドレスから日本の顧客に対し、不審な通信が発生していたことだった。パケットキャプチャをして再構成してみると、Redis のプロトコルが動いていることが判明し、ここまでの解析を行ったという。

送り込まれてきたシェアードオブジェクトファイルを再構築し、VirusTotal で確認したところ、ほとんど全てのスキャンエンジンで検知できず、名前も聞いたことのないベンダー 1 社でだけ検知できた。おそらく Linux をターゲットにしたバックドアと推測されるが、「普通の EDR製品では全然検知できないものでした」(近藤氏)

幸い、顧客側で動作していたのは Linux ではなく Mac のマシンだったため実害はなかったが、問題は、通報しても、担当者から「いや、このマシンに Redis なんて入っていませんよ」と返されたことだった。攻撃を受けたマシンは、顧客のセキュリティチームのメンバー、つまり IT やセキュリティに無知なわけではなく、かなり詳しい人物が使っていたものだった。にもかかわらず、なぜこうした状況になったのだろうか。

近藤氏は「Redis はオープンソースソフトウェアなので、何かしらのソフトウェアが Redis を内包して作られていたのではないでしょうか。しかし作り方がまずく、認証もなければポートもフルオープンで作られており、それが攻撃者のグローバルスキャンに拾われたのではないでしょうか」と述べ、ソフトウェアサプライチェーン的な問題をはらんでいると指摘した。

このケースで難しいのは、利用者側は Redis が動いていることも知らなければ、ログも出力されず、何が起きているか全く把握できない状態になっていることだ。近藤氏は「もし皆さんの組織でこうした攻撃がどうなるかをぜひイメージしてください。検知はかなり困難だと思います」と警鐘を鳴らした。

この例が示す通り、サイバー攻撃では常に攻撃側にアドバンテージがある。たとえ EDR をはじめとするセキュリティ製品を導入しても、完璧な対応というものはありえない。「見つけるのが非常に困難な攻撃はあり得る前提で、いろんな情報を得ながら運用し続け、対応し続ける覚悟が非常に重要なのではないかと思います」(近藤氏)

●「自分は大丈夫」が仇になる? IT屋とセキュリティ屋のギャップとは

最後に、3 氏がそれぞれ最近の「気になる事象」「リアルな現状」についてディスカッションを行った。

近藤氏が気になるのは、「IT屋」と「セキュリティ屋」のギャップだそうだ。

IT担当者や開発者はそれぞれの領域には詳しくても、ネットワークや DNS、セキュリティまでに詳しいとは限らない。この結果、SPFレコードの設定に「~」ではなく「~」(全角)という文字列が使われ、セキュリティ上意味のない設定のまま運用されていたり、会社の統廃合に伴って「今まで使っていたドメインが不要になるので捨てたいんですが、なぜダメなんですか?」と聞かれたりすることもあるという。設定に関してはチェッカーが存在するにもかかわらず、活用されていないケースも多いようだ。

関根氏もこのギャップを感じているそうだ。特にドメイン名については、「せっかく企業ブランドを高めるために自社ドメインに投資をしているのだから、そちらを生かし、イベントやキャンペーンのためだけにドメインを取るのはやめましょう」と常々呼びかけているが、まだまだ使用済みドメイン流用のリスクは浸透していない。近藤氏も、ある組織の担当者から「go.jp はカッコ悪い、やっぱり .com ですよね」と言われたことがあるという逸話を紹介し、「ドメインは人類には早すぎたのでは」という見方もあるとした。

また、レッドチームとして IT部門に「敵対」する立場から診断やアドバイスを行うこともある四方氏は、「現場の IT部門やシステム構築に携わっている人たちは、まずシステムを動かして、その後セキュリティを考えるという状況になっていることも多々あると思う」と、セキュリティが後回しにされる現状もあるとコメントした。

これを受けて近藤氏は、「エンジニアとしては楽をして、効率的に作業をしたいという思いがあります。また、技術のことがわかっているだけに、『自分は大丈夫』というマインドセットが根強く、その隙をつかれることがあるかもしれません」と、過去の自分の振る舞いも振り返りつつ、「仇になるのは一般の方よりも、エンジニアチームかもしれません」と述べた。

四方氏によると、レッドチーム演習を実施する際には、経営層にだけは事前に通告するものの、インシデント対応にあたる現場には知らせずテストを行う。このため、大ごとになる直前で現場の関係者にネタ明かしを行うと、相当微妙な空気になることもあるそうだ。

ただ、セキュリティ機器が適切に動作し、セキュリティチームがきちんと対応できるかをチェックする必要があるのも事実。そこを理解して定期的にテストを実施する企業と、「SPF が間違っていても別に構わないでしょう」という意識のままの企業との間で、一種の格差が広がりつつあるのがリアルな現状だとした。

そしてその現状を踏まえた上で、「底を広げて上げていくことが大事になりますので、ぜひ皆さん、底上げに向けて活動していきましょう」と呼びかけ、セッションを終えた。