- 注目検索ワード

Oktaは、アイデンティティ管理サービスのリーディングカンパニーです。Oktaはアイデンティティを保護することで、すべての人があらゆるテクノロジーを安全に利用できるようにします。Oktaのソリューションは、ユーザー、従業員、パートナーを保護しながら、企業や開発者がアイデンティティの力を利用してセキュリティと利便性を促進することを支援します。

顧客アカウントへの最新サイバー攻撃 三類型 ~ Okta Japan 板倉 景子 解説

Read more »

経営層の質問「セキュリティ投資って本当に必要?」に答える KPI 設計とは ~ Okta 主催 CISO パネルトークレポート

Read more »

セキュリティ企業の取材で絶対に聞いてはいけないこと ~ Okta Japan株式会社 CSO 板倉 景子 インタビュー

Read more »

Okta と OpenID Foundation、SaaS アプリケーションの新たなアイデンティティセキュリティ標準「IPSIE」策定に向けワーキンググループ結成

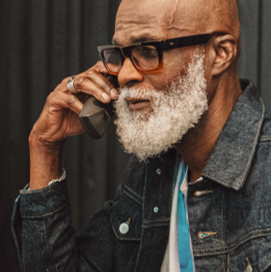

Read more »![Okta 日本担当リージョナル CSO に板倉景子氏 任命 [2024.09.02]](/feature/gigaindex/3721/images/itakura.jpg)

Okta 日本担当リージョナル CSO に板倉景子氏 任命 [2024.09.02]

Read more »

Okta Blog 第13回 電話通話とフィッシング画面を完全連動させる攻撃キットが産業化

Read more »

Okta Blog 第12回 Oktaユーザーの MFA 導入状況と認証要素の実態

Read more »

Okta Blog 第11回 社内業務で利用する重要SaaSに対してOktaが課してきた要求事項が実効力を発揮

Read more »

Okta Blog 第10回 北朝鮮 IT 労働者、米国の大手テック企業を超えて活動を拡大中

Read more »

Okta Blog 第9回 新たなフィッシングプラットフォーム「VoidProxy」が MFA を回避

Read more »

Okta Blog 第8回「受信 IP 制限強制適用に尽きる」Salesloft インシデントで標的だった Okta が防御できた理由

Read more »

Okta Blog 第7回 パスキーによるフィッシング耐性の向上

Read more »

Okta Blog 第6回 IPSIE:より効率的に安全なアプリケーション統合を行うために

Read more »

Okta Blog 第5回 退職者のアクセスを柔軟に制御してリスクとコストを削減 - Okta Workflows の活用例

Read more »

Okta Blog 第4回 アイデンティティの保護は包括的に行うことが重要

Read more »

Okta Blog 第3回 標的とされた企業は判明後にフィッシング耐性のある MFA を選択

Read more »

Okta Blog 第2回 Oktaのミッションであるアイデンティティセキュリティの標準化

Read more »

Okta Blog 第1回 Oktaのセキュリティ文化の育成

Read more »

これまで報告されていなかったフィッシング・アズ・ア・サービス(PhaaS)のオペレーションであり、開発者によってVoidProxyと名付けられています。MicrosoftやGoogleのアカウントを標的にするために使用されています。Adversary-in-the-Middle(AitM/中間者攻撃)の技術を使って、認証フローをリアルタイムで傍受し、認証情報、MFAコード、そしてサインイン時に確立されるセッショントークンを取得します。VoidProxyは一般的なMFAを回避することが可能です。

Okta Japan株式会社は9月12日、新たなフィッシングプラットフォーム「VoidProxy」がMFAを回避しているとの分析記事を公開した。

このインシデントは、1つのサービスの侵害が、今日の相互接続されたSaaSエコシステム全体に波及効果をもたらすことを明確に示しました。こうした攻撃に対抗するには、個別のアプリケーションを守るだけでは不十分で、すべてのアプリケーションが統合されたアイデンティティセキュリティの基盤の中にある必要があります。

Okta Japan株式会社は9月3日、Salesloft Drift に関連するセキュリティインシデントの影響がOktaに及ばなかった理由について発表した。