本誌 ScanNetSecurity の現オーナー企業である株式会社イードは、ニュースサイトを中心に 21 ジャンル 81 Webサイト 8 雑誌のメディアを運営しておりグループ会社は 8 社を数える。もちろん過去何度か情報漏えいを起こしている。

しかしそこから何か積極的に学んでいることがあるかというと(あくまで記者の主観に過ぎないが)必ずしもそうとは感じられない。かといって、いい加減な管理をしているなどということは全くもってそんなことないだろうし、限られた予算かつ忙しい中でもできることを、優先順位を考慮しつつも網羅的かつ良心的に実施しているはずである(こう書くのは端的に言うとそういった情報に触れる立場に一切ないからだ)。

とはいえ記者の頭の中には「いつ次が来るか(情報漏えい等の新たなサイバー攻撃被害のこと)」という恐れが常にある。朝目が覚めると「今日は起こるだろうか」と思い、毎日夜になると「今日は(少なくとも)明らかになってはいない」と考える。そういう毎日をここ 15 年くらい送っている。

たとえば教育行政を所管する中央官庁の職員等が、電車で痴漢で捕まったりした場合、その職員がたとえ数日限りの短期雇用だったとしても、スポーツ新聞等は「文科省職員が地下鉄で~」と大々的に報じるであろう。

同様に株式会社イードの 21 ジャンル 81 のWebサイトまたは 8 誌の雑誌、あるいは 8 つのグループ会社のいずれかたったひとつで情報漏えいがあったとしても「 ScanNetSecurity(を運営する株式会社イードのメディアまたは子会社が)情報漏えい」となり、重要な補足情報であるはずの「~を運営する株式会社イードのメディアまたは子会社が~」の部分は秒で抜け落ち「ScanNetSecurity が情報漏えい \(^O^)/」というフェスが SNS で始まる可能性が非常に高い。SNS はスポーツ新聞以上にいつなんどきでも羽目とタガを外す準備が整っている。頭の片隅にこの懸念が 365 日ずっと居座っている。白髪ができる原因のひとつなのだが、前述の理由から全く手の打ちようがない。

こういう事情があるからこそ、Okta Japan株式会社 リージョナル CSO 板倉 景子を昨年取材したとき記者は、それなりの共感を持って取材やインタビューをしてしまったことをここに告白しておく。これは偏りかもしれない。しかし今日日(きょうび)いつかは我が身に被害が及ぶという恐怖を全く持たない人などそもそも本誌を読んでなどいないだろうから、これを問題であるとは全く考えていない。

Okta Japan のセキュリティに関する発言や情報発信に一抹の真実らしさがあるとしたら、その理由のひとつは間違いなく同社が過去サイバーセキュリティ被害に遭ったことを(それも二度も)隠すどころか臆さずに公開し、機会があればその事実に言及「し続けている」点にあると思う。

Okta はむしろ、インシデントに見舞われたことを会社と事業をさらに良い方向に変える稀有のチャンスと捉えて、社内の管理体制や、製品開発体制の見直しと刷新を図ったばかりか、その見直しや再構築の情報をおおやけに向けて積極的に発信すらしている会社である。一般業界向けの情報提供も行っている。これは、上場のタイミングでインシデントのリリースがプレスリリース一覧からいつのまにか消えていた株式会社イードとは大違いである。

くどくなるが大事なので説明すると、Okta が一般向けに行う情報発信は、製品を売るためのマーケティングとは性質が異なる。間接的に Okta 製品の認知や普及に貢献しないことはないだろうが、一般ユーザーや業界一般向けにセキュリティに関する情報発信を行う Okta の姿勢は、2008 年頃サウンドハウスの社長がセキュリティ啓発の講演や情報発信をしまくっていた行動と本質的には同じであり(あれほどの泥臭さはないが)、Okta 自身に少なくとも短期的にはほとんどトクがない、言ってしまうととても「利他的」な行動である。

こんな会社、滅多にあるものではない、というかほかにあるだろうか? ある種の「過剰反応」と見えなくもないのだが、理性的かつ組織的継続性がある点において、そこには明らかに公益性が存在すると思う。

サイバーセキュリティ月間特別企画として、Okta が 3 月 14 日に開催した「CISO パネルトーク Okta Identity Power Lunch」もまた同様の公益性があった。登壇したのは Okta Japan株式会社の板倉 景子と、株式会社メルカリ 執行役員 CISO 市原 尚久。

板倉の略歴を再掲しておくと、日本ユニシス株式会社(当時商号)、日本マイクロソフト株式会社、日本アイ・ビー・エム株式会社、楽天グループ株式会社、医療ベンチャーの上場企業 株式会社メドレーなどのキャリアを経て、セキュリティ、その中でも「アイデンティティ管理領域」での研鑽を深めてきた。

特に楽天では、国産のコンシュマー向け ID 基盤としては最大規模ともいえる「楽天 ID」のセキュリティ責任者として、不正対策やパスワードレス認証の導入などを推進した。このパスワードレス化を進めるにあたって板倉が FIDO(Fast IDentity Online) Japan Working Group で協働して以降「社外メンター」と呼び、師とも仰ぐようになったのが市原である。

市原 尚久は、株式会社NTTデータ、LINE株式会社でセキュリティに関わる業務に従事し、2022 年 5 月に株式会社メルカリ執行役員グループ CISO に就任、2023 年には FIDOアライアンスボードメンバー及び FIDO Japan Working Group 副座長に就任している。

CISO パネルトーク「Okta Identity Power Lunch」には企業の CISO や CSO 約 30名が参加した。会場となったのは、開放的な雰囲気の大きめの会議室で、参加者全員に春らしいお弁当が配られた。照明を落として一段上のステージ上の登壇者にスポットを当てるタイプのイベントではなく、登壇者も参加者も物理的にフラットに、しかも互いの顔や表情が見える距離感で行われた。

最初に進行役の板倉が挙げた課題は、CISO のガバナンスに関する運用管理、とりわけ作業工数をたくさん奪われる「スプレッドシート問題」だった。

社内の部門やグループ会社、取引先等々にスプレッドシートを送り、それを期限までに回収、そのデータを確認し、必要なら手を動かして転記等を行い、内容に応じて具体的な対応や期日を定め、その進捗の管理を行う。全プロセスで CISO 自身が手を動かすわけではないとしても、進行管理の注意を開始から完了まで払い続けなければならない。

市原は、こうしたガバナンスに関わる業務には彼のチームも同様に苦しんでいると語り、巨大なスプレッドシートを従業員に配って重要資産の有無などを尋ねるこの方法は、いずれ脱却していくと語った。

脱却できた例として市原は、Okta 製品を使った アクセス権限 棚卸自動化の例を挙げた。たとえば n 日以上使っていないアクセス権があれば、自動で「このアクセス権はまだ必要ですか? 今後使う予定はありますか?」というメッセージが Slack でユーザーに送られ、もし「使わない」をクリックすれば、その 従業員 の上司に通知が行き、そこで承認されれば自動でそのアクセス権の廃棄が行われる。以前はスプレッドシートのやり取りをして長い場合数ヶ月かかっていたこれらの作業が、現在は約 1 週間で約 9 割の作業が完了するようになっており、自動化とスケーラブルオペレーションは絶対に必要と述べ、メルカリのセキュリティコンセプト「By Design, By Default, At Scale」を紹介した。

板倉が次に挙げた課題は、CISO に限らずセキュリティ部門全般に携わる者すべてにとって普遍的な命題「セキュリティ投資が機能していることをどのようにして評価するか」である。参加者から登録申込時に募った質問でも、この趣旨が最も多かったという。

これに対する市原からの回答がすごく良かった。「良かった」と言っても、それが「どんな組織にも当てはまるノウハウ」だとか「その方法を使えば明日から何か劇的に改善する」とかそういうチート的なものでは全くないのだが、市原が本気で真摯に回答しようとするハートがビシビシ伝わった時間だった。講演の録音データをもとにして、なるべく発言のままを以下に引用しようと思う。

--

板倉

ここで投資の話に入ろうかなと思っています。セキュリティ投資については、Okta がグローバル各地域で行う CISO フォーラムでもよくトピックに上がることです。今日の参加者の方から事前にいただいた質問も投資に関する質問が一番多かったです。

たとえば「導入コストのかかるセキュリティ施策について、経営層から『マストなのかどうか』と聞かれた際にどう回答しますか」とか、「中小企業の経営者へセキュリティ対策の重要性をどのように理解してもらうとよいのかアドバイスをください」、あるいは「いろいろセキュリティ対策の強化をしてみたくて提案をしているんですが最終的に費用がネックになっていつも先送りになることが多々あります」、「セキュリティ対策は費用がかかるけれども決して利益を生み出さないという代物で、いつも将来的なリスクを放っておくことしかできていないんですが、やっぱりある程度会社が大きくならないとセキュリティを後回しにせざるを得ないんでしょうか」「経営層にポジティブに合意してもらうための秘訣とがあれば伺いたいです」こういった質問をいただいています。

市原

難しいですね。すごい難しい。本当にいろんなところで議論されていると思います。

たとえば事業規模だったり、会社の規模だったり、管轄当局がどこなのかなど、いろんなパラメータによって変わると思うんですが、私がこの 2 年 3 年の中でやってきたことをお話しすると、やっぱり KPI(編集部註:Key Performance Indicator、目標達成までのプロセスを定量評価する指標)ってところはすごい大事だなと思っています。

まず会社に対して CISO は「我々はセキュリティの専門家です。リスクに対する広範囲なビジビリティを持っています。まずそこは信用してください。そしていま当社にとって一番高いリスクはこれです」ということを、まず言わなければならないと思います。

その上でもう一つ挙げるならベースラインです。「当社が守らなきゃいけないセキュリティのベースラインはここです」と定性的に説明をします。

ただこれは、会社によって違っていて、ベースラインを上げた状態で全社にそれを適用していくというやり方もひとつのアプローチだし、ベースラインを少し低めに設定して、リスクのある事業ごとに少し嵩増ししていくという方法もあって、メルカリは後者に近いやり方をしています。それは従業員とかの生産性とセキュリティのバランスをとるためにそういうアプローチにしています。ただ、それが必ずしも正解とは違うと思ってもいます。

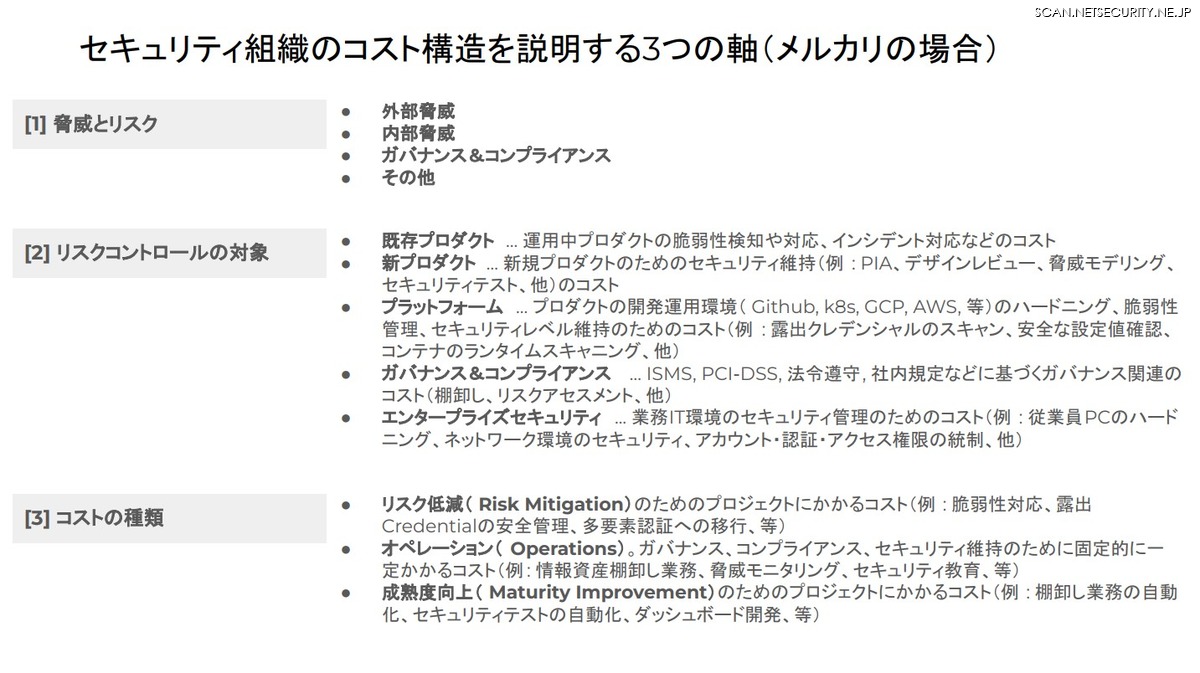

もうひとつ。メルカリでは「投資をしているスコープ」と「その投資は何のために使われるか」をカテゴリに分けました。三つの違う軸のカテゴリーです。つまり「我々のセキュリティ組織は何人います」「年間予算いくら使ってます」これを、三つの違う軸で分割するんです。

●軸一:脅威 ~ 脅威とリスク

軸の一つ目はどういう脅威に対する投資なのかを分けました。外部からの脅威に対する投資、内部脅威に対する投資、それから脅威というよりはコンプライアンスやガバナンスのための投資です。「その他」もあるので、「外部」「内部」「コンプライアンス」の三つプラス「その他」、これがひとつめの軸です。

●軸二:守る対象(何のためのコストか) ~ リスクコントロールの対象

二つ目の軸の要素は 6 つあります。最初の要素は「(1)新しいプロダクト」です。今計画されている新しいプロダクトのための投資です。新しいプロダクトのための必要人数や予算を整理します。そして「(2)既存プロダクト」「(3)サービス運用環境プラットフォーム」「(4)アシュアランス&コンプライアンス(ガバナンスやコンプライアンスのための投資)」「(5)エンタープライズセキュリティ業務(社内 IT 環境のためのセキュリティ)」と続いて、最後は「(6)インシデントレスポンス」です。

●軸三: 業務の種類 ~ コストの種類

三つ目の軸はコストの種類で、一つ目は「(1)リスク低減(Risk Mitigation)」、つまりリスクを低下させるために行う「プロジェクト」です。プロジェクトと呼ぶのは、これは一過性のもので、ずっと実施するものではなく、いつかプロジェクトが無くなるからです。

その次は「(2)オペレーション」で、セキュリティを維持するために必要なオペレーションコストです。また、(1)が完了した後で新しいオペレーションが生まれるとそのために人やシステムが必要になるので、そういうオペレーションも含めた全般のコストを指します。

次が、ここにどれぐらいお金をかけられるかはオペレーションとのバランスだと思うのですが「(3)成熟度向上(Maturity Improvement)」つまり成熟度を高めるためのプロジェクトです。例えば、人海戦術のオペレーションを自動化するようなプロジェクトです。なるべく、(2)のコストが増加しないよう、減らしていけるようにするための投資コストになります。

これは(1)リスク低減のプロジェクトとは違います。リスク低減はたとえば、パスワードで認証していたものを Okta FastPass に変えるプロジェクトとか、GitHub に露出される恐れのあるクレデンシャルを全部キーレスにしていくとか、そういうプロジェクトがリスク低減のプロジェクトに該当します。

一方で、さっき自動化の例を挙げましたが、自動化のために AI を活用するプロジェクトが「(3)成熟度向上」に該当して、これは、人を減らせるとかコストを抑えられるとか、オペレーションを無くしたり減らせる可能性があるものです。リスク低減のプロジェクトは何か新しいオペレーションが増えることもありますが、そこをたとえば自動化してオペレーションコストを抑えることができるならその投資は軸三の「(3)成熟度向上」のコストに入ります。

この三軸で「コスト」と「人数」を分解した表を作って、去年初めてそれを使って経営者へ説明したんですが一定の納得度があるというか、表を見せれば、難しい追加の説明をする必要なくわかってもらえました。

最初に言った「ここが当社の一番大事なリスクです」の部分と、三つの軸の関係を紐づけてあげると、「なぜこの外部脅威に対するこの投資が必要か?」について説明できたり、「プロダクトが増え、従業員が増え、マイクロサービスの数が増えていくとオペレーションは増えるので、それをスケールさせるには成熟度向上が必要です」といった説明ができました。あくまでこれは経験談なんですが。

--

本稿でここまで取り上げた以外にも、セキュリティ教育のコンテンツの受講率を上げるために、市原が脚本と監督を務めて YouTube 風の動画を作成して受講率を爆上がりさせた話や(見たい!)、AI にセキュリティ啓発漫画を作らせているなど、たくさんの工夫や実践的な事例が紹介されたイベントだった。

終了後は参加者から(あまり時間がなかったにも関わらず)4 ~ 5 件の質問が寄せられ、どれもとても印象に残るものばかりだったが、もちろん一文字も記事には書かない。ただでさえメディアが取材に入っているイベントは「体験の質を下げる」と思うのに、暖かく受け入れていただいた来場者の皆様、誠にありがとうございました。

これまでのセキュリティ企業による情報発信は「あなたたちとは違って、セキュリティのことをよく知っている我々が皆さんに教えて差し上げる」という世界観に立って行われることが多かったが(それが悪いということは全くありませんが)、しかし一方で MITRE や OWASP ですらセキュリティインシデントに見舞われる時代、Okta が取るこの情報発信や情報共有の行動は、時代を先取りする新しい、そして軽やかな試みだと思う。

こんな場を今後も設けて欲しいものである。二度インシデントに遭った Okta が行うイベントだからこそ、参加者は皆、心のハードルを何段階が下げて、一歩も二歩も本音を携えて参加できる。これは Okta にしか作り出せない意義だと思う。

最後に。配られたお弁当はとても春らしい彩りのあるもので撮影担当者が「撮りましょう!」と言うから撮ってもらいましたので最後に掲載します。ScanNetSecurity配信記事で、史上初の飯テロ記事です。