新たな調査によると、攻撃者たちは、ランサムウェア攻撃を実行するのに役立つことで知られる脆弱性のデータベースを活発に監視しているらしい。

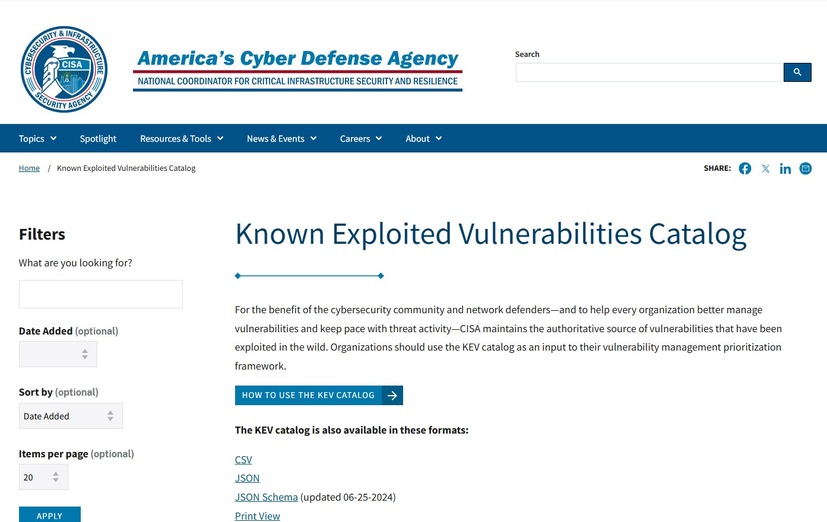

GreyNoise の年次報告書『Mass Internet Exploitation Report』は今週、2024 年のデータとして、CISA の「Known Exploited Vulnerability(KEV:既知の悪用された脆弱性)」カタログに登録されているバグの 28 %が、ランサムウェア犯たちにも利用されていたことを明らかにした。

攻撃者たちが KEVリストを有用なツールと見なして攻撃の計画に役立てていたと考えるのは、論理的な想定である。このリストには他の者たちが悪用に成功した脆弱性が登録されており、それらの脆弱性がランサムウェア攻撃で使用されたかどうかが示されている。また、通常は、悪用の仕組みを説明するすべての関連文書へのリンクも提供されている。

KEV プログラムは、米国の公共部門におけるセキュリティパッチの適用状況を改善することを目的としている。しかし、意図的ではないものの、民間部門にも歓迎すべき効果をもたらしていることを示唆するエビデンスがある。

GreyNoise のデータは、KEV カタログに登録されているすべての脆弱性が、ランサムウェア犯たちに攻撃のインスピレーションを与えたわけではないことを示している。バグの中には、CISA によって KEV カタログに追加される少し前に、恐喝者によって悪用されていたものもあった。

そのような事例のひとつが「Cleo Harmony」におけるリモートコード実行(RCE)の問題(CVE-2024-50623)だ。GreyNoise によると、この脆弱性は 2024 年初頭にはすでに悪用されていたが、大規模な悪用キャンペーンが始まる 12 月まで KEVリストに載らなかった。

また、Progress の「Kemp LoadMaster」における最高危険度評価(スコア 10)のコマンド実行脆弱性(CVE-2024-1212)の事例もある。この脆弱性は 2024 年 2 月に「National Vulnerability Database」に開示されていたが、11 月まで KEV カタログには追加されなかった。

しかし大半のケースでは、脆弱性は通常、活発な悪用が見つかる前ではないにしても、悪用が確認されてからわずか 1 週間から 2 週間以内に CISA のリストに掲載されていた。

![中国企業情報漏洩で「検閲 as a Service」の一端明らかに ほか [Scan PREMIUM Monthly Executive Summary 2025年2月度] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/47755.jpg)