- 注目検索ワード

しかし、日本政府の勤務者たちは通常、数年ごとに新たな役職、および(あるいは)部署に移動するため、「どのようにしてサイバーの英知を機関内に維持するべきか」という課題に、NISC は現在も直面している。

新入社員等研修向け情報セキュリティマニュアルRev3公開(JPCERT/CC)他

浜松医科大学は、個人情報の院外への持出しおよびメールの誤送信について発表した。

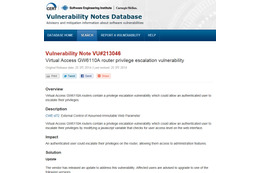

IPAおよびJPCERT/CCは、Virtual Accessが提供するルータ「GW6110A」のWeb管理画面に権限昇格の脆弱性が存在すると「JVN」で発表した。

トレンドマイクロは、「gripper」と名乗るサイバー犯罪者がカード情報などを読み取る機能を備えた「ATMスキマー」や、偽のPOS端末を複数のアンダーグラウンドフォーラム上で大胆に販売しているのを確認したと発表した。

防衛省・自衛隊は3月26日、「サイバー防衛隊」を新編した。日々高度化・複雑化するサイバー攻撃の脅威に適切に対応するための新組織となる。

開催予定の情報セキュリティ関連セミナー・勉強会情報

ヤフーは3月25日、Yahoo!検索(リアルタイム)のアプリ「話題なう」のアイコン画像を無断で使用したTwitterのスパムアカウント「@now_wada」について、ユーザーに注意を呼びかけた。

「この問題は、実は 2013 年 1 月にリリースされた WordPress 3.5.1 バージョンで修正されており、また性能の高い脆弱性スキャナであれば検出できるものだ。これは、いかにユーザーが自分のウェブサイトを定期的に更新していないのかを示す典型的な例だ」

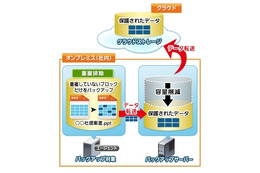

パナソニックグループのパナソニック ソリューションテクノロジーは3月24日、「重複排除型」「秘密分散型」の2つのラインアップからなる「クラウドバックアップサービス」を発表した。4月21日より、月額定額制で提供を開始する。

カスペルスキー(日本法人)は24日、3月上旬に、何者かがMt.Gox社のマーク・カーペレスCEOの個人ブログとredditのアカウントを乗っ取り、そこにファイル「MtGox2014Leak.zip」を投稿した、と明らかにした。

シマンテックは3月25日、米国法人シマンテック・コーポレーションの完全子会社である日本ベリサインの社名を「合同会社シマンテック・ウェブサイトセキュリティ」にすることを発表した。

複数の Microsoft 製品に含まれる Microsoft Graphics コンポーネントに整数オーバーフローを引き起こしてしまう脆弱性が報告されています。

社会工学的なスミッシングの進化に注意(アンラボ:ブログ)他

トレンドマイクロは、2014年の企業向け事業戦略を発表した。

ロシュ・ダイアグノスティックスは、同社社員が北里大学病院内部で患者44名分の個人情報が記載された書類を紛失したと発表した。

ニフティは、なりすまし不正ログインなどIDの不正利用対策の一環として、同社が提供するインターネットサービス「@nifty」のログイン方法にワンタイムパスワード認証を導入した。

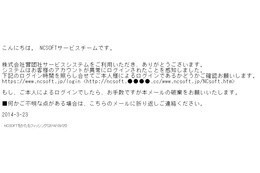

フィッシング対策協議会は、NCSOFTを騙るフィッシングメールが出回っているとして注意喚起を発表した。

IPAは、「Microsoft Word の脆弱性対策について(CVE-2045-1761)」を公開した。

NSA は、彼らのシステムが外部へと晒されることを制限するよう努力してきた。その努力にも関わらず、その技術を他の政府が模倣しているということに NSA は気づいたと、その文書は示している。

「システム管理者が、目標達成のための手段である」と、それは述べている。「IT 管理者のコンピュータの制御を得たなら、『一部の管理者たちが管理しているネットワークを利用して発生する、あらゆる政府の公式なもの』は簡単に監視することができる」