- 注目検索ワード

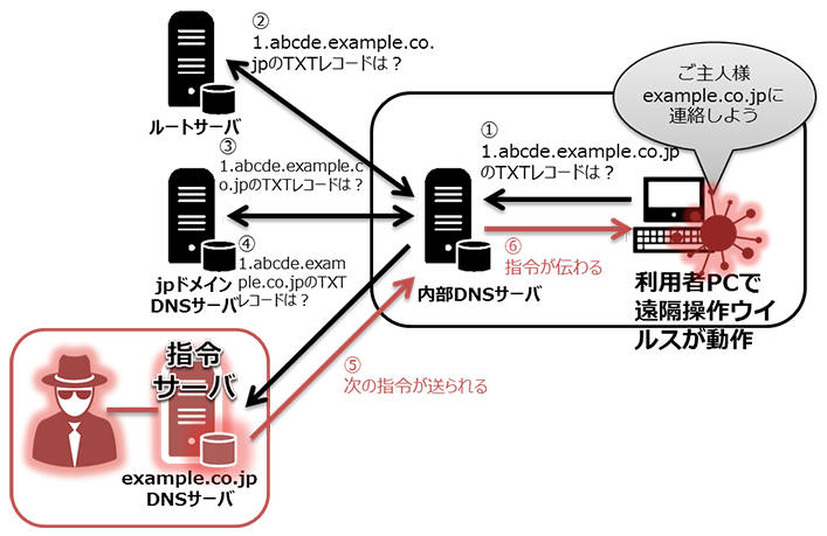

ラックは、遠隔操作ウイルスに対する指令の伝達手段としてDNSパケットを悪用する事案を初めて確認し、注意喚起情報として公開した。

TeamCity におけるパス文字列処理の不備に起因する認証回避の脆弱性(Scan Tech Report)

TeamCity におけるパス文字列処理の不備に起因する認証回避の脆弱性(Scan Tech Report)

2024 年 3 月に公開された、JetBrains 社の TeamCitry の脆弱性…

Windows 版 GlobalProtect App における権限昇格につながる任意のファイル削除の脆弱性(Scan Tech Report)

Windows 版 GlobalProtect App における権限昇格につながる任意のファイル削除の脆弱性(Scan Tech Report)

FileCatalyst Workflow における任意のコード実行につながるパストラバーサルの脆弱性(Scan Tech Report)

FileCatalyst Workflow における任意のコード実行につながるパストラバーサルの脆弱性(Scan Tech Report)

2023年にネットバンキングの不正送金が急増した理由

2023年にネットバンキングの不正送金が急増した理由

Nagios XI の monitoringwizard.php における SQL Injection の脆弱性(Scan Tech Report)

Nagios XI の monitoringwizard.php における SQL Injection の脆弱性(Scan Tech Report)

ラックが2024年3月期 通期決算を公表、売上高は前期比12.4%増

ラックが2024年3月期 通期決算を公表、売上高は前期比12.4%増

runc におけるコンテナ内部からホスト OS への侵害が可能となるファイルディスクリプタ情報漏えいの脆弱性(Scan Tech Report)

runc におけるコンテナ内部からホスト OS への侵害が可能となるファイルディスクリプタ情報漏えいの脆弱性(Scan Tech Report)

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)

Windows DNS の脆弱性情報が公開

Windows DNS の脆弱性情報が公開

株式会社日本レジストリサービス(JPRS)は4月12日、Windows …

TwoFive メールセキュリティ Blog 第8回「企業メールドメインやDNSをSaaSで管理する際の注意ポイント」

TwoFive メールセキュリティ Blog 第8回「企業メールドメインやDNSをSaaSで管理する際の注意ポイント」

JPRS、Windows DNSの脆弱性情報を公開

JPRS、Windows DNSの脆弱性情報を公開

dnsmasqにDNSpooqと名付けられた脆弱性、組み込みシステムやネットワーク機器が対象となる場合も

dnsmasqにDNSpooqと名付けられた脆弱性、組み込みシステムやネットワーク機器が対象となる場合も

DNS over HTTPS はインターネットの良心を破壊するか? ポール・ビクシー講演

DNS over HTTPS はインターネットの良心を破壊するか? ポール・ビクシー講演

キャッシュDNSサーバ「Knot Resolver」にDoS攻撃を受ける脆弱性(JPRS)

キャッシュDNSサーバ「Knot Resolver」にDoS攻撃を受ける脆弱性(JPRS)

クラウド時代が C2 サーバーの「見えない化」加速、DNS,AWS,Azure,GCP の悪用

クラウド時代が C2 サーバーの「見えない化」加速、DNS,AWS,Azure,GCP の悪用

キャッシュDNSサーバ「Unbound」にシェルコード実行の脆弱性(JPRS)

キャッシュDNSサーバ「Unbound」にシェルコード実行の脆弱性(JPRS)