◆概要

2024 年 3 月に公開された、Windows 版 GlobalProtect App の脆弱性の悪用を試みるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されると、システムの全権限を掌握されてしまう可能背があります。ソフトウェアのアップデートにより対策しましょう。

◆分析者コメント

GlobalProtect App の普及度合いを考慮すると、脆弱性の影響範囲は広いと考えられますが、脆弱性が発現する条件が VPN に接続した際とやや厳しく、権限昇格の手法として必要となる競合状態の成功率があまり高くありません。権限昇格により SYSTEM 権限でのコード実行が可能となる脆弱性ですが、攻撃者にとってはあまり使い勝手が良くない脆弱性であると考えられます。

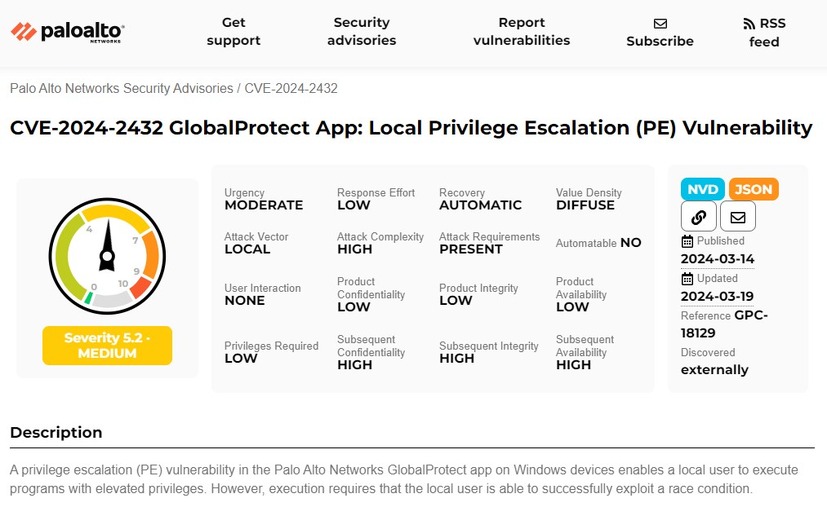

◆深刻度(CVSS)

[CVSS v3.1]

4.5

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2024-2432&vector=AV:L/AC:H/PR:L/UI:N/S:U/C:L/I:L/A:L&version=3.1&source=Palo%20Alto%20Networks,%20Inc.

◆影響を受けるソフトウェア

以下のバージョンの GlobalProtect App が当該脆弱性の影響を受けると報告されています。

* 6.2系 - 6.2.1未満

* 6.1系 - 6.1.2未満

* 6.0系 - 6.0.8未満

* 5.1系 - 5.1.12未満

◆解説

VPN ソフトウェアとして世界的に用いられている Palo Alto Networks 社のソフトウェア GlobalProtect App に、Windows OS 上での権限昇格につながる脆弱性が報告されています。

脆弱性は VPN の接続処理中に存在します。脆弱なバージョンの Windows 版の GlobalProtect App では、VPN 接続中にファイルの削除処理が発生しますが、削除対象ファイルの検証が十分でないため、悪意のある Symbolic Link を介して任意のファイルを削除されてしまいます。

◆対策

GlobalProtect App を以下のバージョンにアップデートしてください。

* 6.2系 - 6.2.1またはそれよりも新しいバージョン

* 6.1系 - 6.1.2またはそれよりも新しいバージョン

* 6.0系 - 6.0.8またはそれよりも新しいバージョン

* 5.1系 - 5.1.12またはそれよりも新しいバージョン

◆関連情報

[1] Palo Alto Networks 公式

https://security.paloaltonetworks.com/CVE-2024-2432

[2] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2024-2432

[3] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-2432

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストに存在する任意のファイル削除を試みるエクスプロイトコードと、特権昇格を試みるエクスプロイトコードが公開されています。

GitHub - Hagrid29/CVE-2024-2432-PaloAlto-GlobalProtect-EoP

https://github.com/Hagrid29/CVE-2024-2432-PaloAlto-GlobalProtect-EoP/tree/main/GP-PoC

//-- で始まる行は執筆者によるコメントです。

2024 年 3 月に公開された、Windows 版 GlobalProtect App の脆弱性の悪用を試みるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されると、システムの全権限を掌握されてしまう可能背があります。ソフトウェアのアップデートにより対策しましょう。

◆分析者コメント

GlobalProtect App の普及度合いを考慮すると、脆弱性の影響範囲は広いと考えられますが、脆弱性が発現する条件が VPN に接続した際とやや厳しく、権限昇格の手法として必要となる競合状態の成功率があまり高くありません。権限昇格により SYSTEM 権限でのコード実行が可能となる脆弱性ですが、攻撃者にとってはあまり使い勝手が良くない脆弱性であると考えられます。

◆深刻度(CVSS)

[CVSS v3.1]

4.5

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2024-2432&vector=AV:L/AC:H/PR:L/UI:N/S:U/C:L/I:L/A:L&version=3.1&source=Palo%20Alto%20Networks,%20Inc.

◆影響を受けるソフトウェア

以下のバージョンの GlobalProtect App が当該脆弱性の影響を受けると報告されています。

* 6.2系 - 6.2.1未満

* 6.1系 - 6.1.2未満

* 6.0系 - 6.0.8未満

* 5.1系 - 5.1.12未満

◆解説

VPN ソフトウェアとして世界的に用いられている Palo Alto Networks 社のソフトウェア GlobalProtect App に、Windows OS 上での権限昇格につながる脆弱性が報告されています。

脆弱性は VPN の接続処理中に存在します。脆弱なバージョンの Windows 版の GlobalProtect App では、VPN 接続中にファイルの削除処理が発生しますが、削除対象ファイルの検証が十分でないため、悪意のある Symbolic Link を介して任意のファイルを削除されてしまいます。

◆対策

GlobalProtect App を以下のバージョンにアップデートしてください。

* 6.2系 - 6.2.1またはそれよりも新しいバージョン

* 6.1系 - 6.1.2またはそれよりも新しいバージョン

* 6.0系 - 6.0.8またはそれよりも新しいバージョン

* 5.1系 - 5.1.12またはそれよりも新しいバージョン

◆関連情報

[1] Palo Alto Networks 公式

https://security.paloaltonetworks.com/CVE-2024-2432

[2] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2024-2432

[3] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-2432

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストに存在する任意のファイル削除を試みるエクスプロイトコードと、特権昇格を試みるエクスプロイトコードが公開されています。

GitHub - Hagrid29/CVE-2024-2432-PaloAlto-GlobalProtect-EoP

https://github.com/Hagrid29/CVE-2024-2432-PaloAlto-GlobalProtect-EoP/tree/main/GP-PoC

//-- で始まる行は執筆者によるコメントです。