◆概要

2024 年 3 月に公開された、JetBrains 社の TeamCitry の脆弱性の悪用を試みるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されると、TeamCitry の実行権限で OS に侵入されてしまいます。ソフトウェアのアップデートにより対策しましょう。

◆分析者コメント

ソフトウェアの性質上、インターネット上に公開されている可能性が高く無いソフトウェアですが、容易に悪用できる可能性が高く OS への侵入につながる可能性が高い脆弱性です。当該ソフトウェアを用いている場合は、ソフトウェアのアップデートによる対策とともに、インターネットからの直接的なアクセスが可能であるかどうかを確認してアクセス制限の強化などを検討することを推奨します。

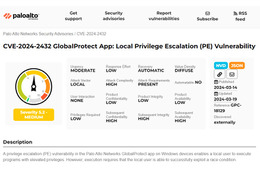

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2024-27198&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=JetBrains%20s.r.o.

◆影響を受けるソフトウェア

TeamCity の 2023.11.4 よりも古いバージョンが当該脆弱性の影響を受けると報告されています。

◆解説

開発環境のサーバソフトウェアとして用いられている JetBrains 社の TeamCity に、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。

脆弱性はリクエストの処理機能が実装されている web-openapi.jar のクラス jetbrains.buildServer.controllers.BaseController の実装に起因します。当該クラスでは、リクエストの失敗時の処理を URI に含まれている文字列で判断しており、その処理方法に不備があるため、攻撃者は呼び出したい管理者機能が実装されている REST API の名前の末尾に「;.jsp」のような文字列を追加すると、認証を回避して API の実行が可能となります。

◆対策

TeamCity のバージョン 2023.11.4 またはそれよりも新しいバージョンにアップデートしてください。

◆関連情報

[1] JetBrains 公式

https://www.jetbrains.com/privacy-security/issues-fixed/

[2] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2024-27198

[3] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-27198

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストに対して任意のコマンド実行の指示を試みるエクスプロイトコードが公開されています。

GitHub - W01fh4cker/CVE-2024-27198-RCE

https://github.com/W01fh4cker/CVE-2024-27198-RCE/blob/main/CVE-2024-27198-RCE.py

#--- で始まる行は執筆者によるコメントです。

2024 年 3 月に公開された、JetBrains 社の TeamCitry の脆弱性の悪用を試みるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されると、TeamCitry の実行権限で OS に侵入されてしまいます。ソフトウェアのアップデートにより対策しましょう。

◆分析者コメント

ソフトウェアの性質上、インターネット上に公開されている可能性が高く無いソフトウェアですが、容易に悪用できる可能性が高く OS への侵入につながる可能性が高い脆弱性です。当該ソフトウェアを用いている場合は、ソフトウェアのアップデートによる対策とともに、インターネットからの直接的なアクセスが可能であるかどうかを確認してアクセス制限の強化などを検討することを推奨します。

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2024-27198&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=JetBrains%20s.r.o.

◆影響を受けるソフトウェア

TeamCity の 2023.11.4 よりも古いバージョンが当該脆弱性の影響を受けると報告されています。

◆解説

開発環境のサーバソフトウェアとして用いられている JetBrains 社の TeamCity に、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。

脆弱性はリクエストの処理機能が実装されている web-openapi.jar のクラス jetbrains.buildServer.controllers.BaseController の実装に起因します。当該クラスでは、リクエストの失敗時の処理を URI に含まれている文字列で判断しており、その処理方法に不備があるため、攻撃者は呼び出したい管理者機能が実装されている REST API の名前の末尾に「;.jsp」のような文字列を追加すると、認証を回避して API の実行が可能となります。

◆対策

TeamCity のバージョン 2023.11.4 またはそれよりも新しいバージョンにアップデートしてください。

◆関連情報

[1] JetBrains 公式

https://www.jetbrains.com/privacy-security/issues-fixed/

[2] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2024-27198

[3] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-27198

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストに対して任意のコマンド実行の指示を試みるエクスプロイトコードが公開されています。

GitHub - W01fh4cker/CVE-2024-27198-RCE

https://github.com/W01fh4cker/CVE-2024-27198-RCE/blob/main/CVE-2024-27198-RCE.py

#--- で始まる行は執筆者によるコメントです。