独立行政法人情報処理推進機構(IPA)セキュリティセンターは3月2日、2022年下半期(7月~12月)の「コンピュータウイルス・不正アクセスの届出事例」を発表した。

IPAでは、同四半期の主な届出事例を78件取り上げ、「コンピュータウイルスの検知・感染被害(28件)」「身代金を要求するサイバー攻撃の被害(18件)」「脆弱性や設定不備を悪用された不正アクセス(20件)」「IDとパスワードによる認証を突破された不正アクセス(8件)」「その他(4件)」に分類している。

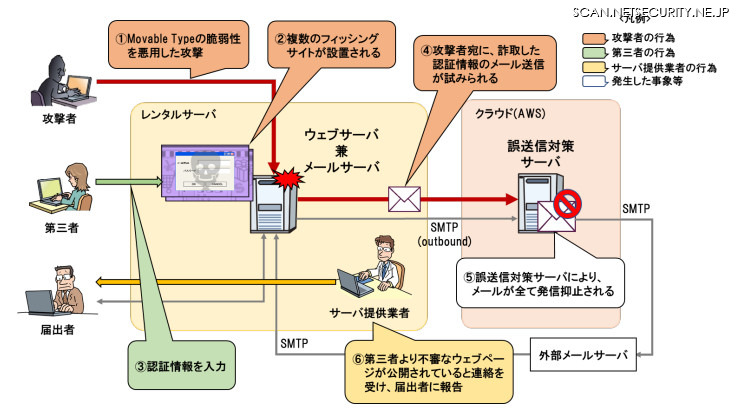

このうち、「初動対応後に再度の攻撃と複数の影響が発生した被害」および「フリーツールを悪用したファイルの暗号化及び削除による被害」の事例を公開している。前者は、届出者(企業)が運用するウェブサイト上に不審なページが公開されていることを第三者が発見し、その連絡がレンタルサーバの提供業者(サーバ提供業者)を通して、届出者へと報告された事例。

この事例では、脆弱性の悪用による初回の攻撃と、初動対応後に再度の攻撃が行われるという。2回の攻撃による被害を受けた。初回の攻撃は、Movable Typeの脆弱性を悪用したもので、クラウド上のレンタルサーバに設置した届出者のサーバ(ウェブサーバとメールサーバを兼用)が不正アクセスされ、サーバ内に複数のフィッシングサイトが設置された。

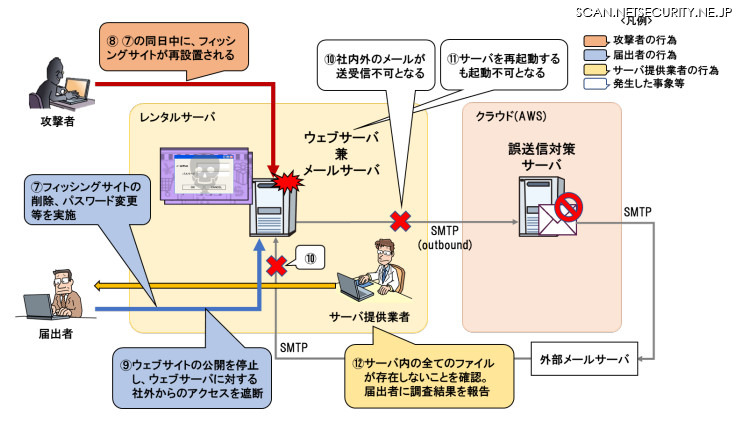

届出者はサーバ提供業者からの報告を受け、サーバに設置されたフィッシングサイトの削除やパスワードの変更などを実施した。しかし同日、攻撃者はフィッシングサイトを再設置した。

その後、当該サーバでのすべてのメール送受信ができなくなり、サーバ自体の再起動もできなくなった。サーバ提供業者の調査により、攻撃者によりサーバ内のシステム領域とユーザ領域を含めた全てのファイルが消去されたことが判明した。

届出企業は再発防止策として、不正アクセスが行われたウェブサイトの閉鎖、不正アクセスの原因に対する対策の実施、サービス提供元が異なる「ホームページホスティングサービス」「メールサービス」の利用への切り替えといった技術的対策を実施している。

IPAでは、自組織で被害が確認された場合に、初動対応としてどこまで実施すべきか等を明確化しておく必要があり、その状況に応じてシステムの停止や縮退運転の判断、関係組織への協力依頼などを速やかに行うことが望ましいとしている。なお、本事例のようにメールサーバにも被害が波及し、外部への連絡が取れなくなる事態が発生する可能性もあることから、連絡の代替手段等も確認しておくことを勧めている。

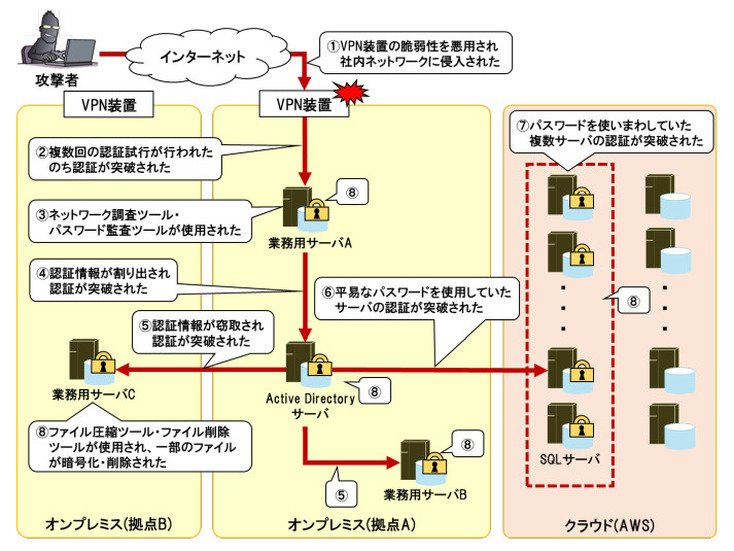

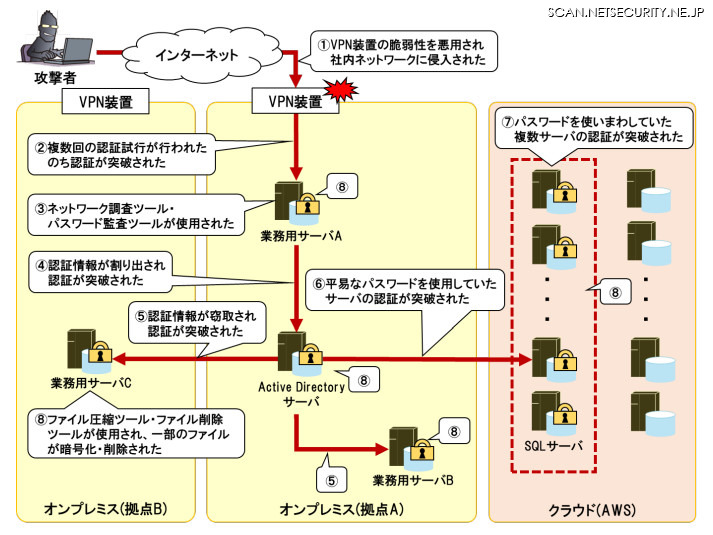

後者の事例では、届出者(企業)が利用する社内システムにおいて、サービス停止が発生したことを監視システムが検知。調査を行ったところ、オンプレミスとクラウド(AWS)に設置していた複数台のサーバが第三者からの不正アクセスを受け、サーバ内に保管していた一部のファイルの暗号化が確認された。

VPN装置(FortiGate)の脆弱性を悪用され、社内ネットワークに侵入されたことが発端であるが、届出者と保守委託業者との間でVPN装置の脆弱性対応に関する取り決め等が定められておらず、脆弱性が残っていた。

攻撃者は侵入後、オンプレミスの業務用サーバの認証を突破、サーバ上でフリーのネットワーク調査ツールとパスワード監査ツールが使用されたことで、Active Directoryサーバが特定され、認証情報が割り出された。複数台のサーバにおいて、脆弱なパスワードの使用やパスワードの使いまわしが行われていたため、認証を突破されたとしている。

最終的に、オンプレミスの別の業務用サーバ2台とクラウドに設置していたSQLサーバ20台の認証が突破され、侵害範囲が拡大した、その後、各種サーバに保管していた一部のファイルが暗号化され、暗号化前のファイルは削除された。これには、攻撃者によって不正にインストールされたファイル圧縮ツールとファイル削除ツールが利用されたことが判明している。

IPAでは、ネットワーク調査ツール「netscanold」、パスワード監査ツール「SNETCracker」、ファイル圧縮ツール「7-Zip」、ファイル削除ツール「WipeFile」のフリーツールが悪用されたことに着目。いずれのツールも、セキュリティソフトでは検知・駆除されなかった。これらのツールは無料で公開されており、誰もが簡単に入手・利用できるため、攻撃者がセキュリティソフトの検知を回避する目的で悪用する場合がある。

対策としては、企業・組織内で許可していないフリーツールのインストールを禁ずるといった対応が必要としている。また、フリーツールによる暗号化被害においても、事前にデータのバックアップの取得と復元手順の確認をしておくことが重要であり、複数のバックアップやネットワークから隔離された環境での保管を検討すべきとしている。

このほか、脆弱性の管理不足や脆弱なパスワードの使用と使いまわしによるサーバの侵害、Active Directoryサーバを狙った攻撃なども指摘している。また、今回の事例全体を通して見ると、これまでと同様に、基本的なセキュリティ対策を実施することで被害を防ぐことができたと思われるものが多く見られた。

攻撃の手口や被害原因、攻撃対象の機器がそれぞれ異なるものであったとしても、求められる対応は、ソフトウェアの更新や設定の見直し等といった基本的なセキュリティ対策である。IPAでは、改めてこれらの基本的な対策が漏れなく実施できているか、自組織の状況について点検することを勧めている。