またネットワークの脆弱性を悪用して一気に広がる WannaCry や Notpetya は、「日本では影響は数社」とニュースで報道されたが、実際は多くの日本企業が手を焼いた。

やがて被害者組織に侵入した後、ネットワーク内を横展開し、最終的には Active Directory を使って、社内の多くの PC を一気に感染させる標的型の破壊攻撃も日本で確認されるようになった。つまり、ランサムウェアは単純にメールで送られてくる一段階の攻撃から、メール⇒ダウンローダー⇒ネットワーク内横展開⇒社内全体にランサムウェア投下というマルチフェーズを経て最後に広範囲に投下される爆弾となった。

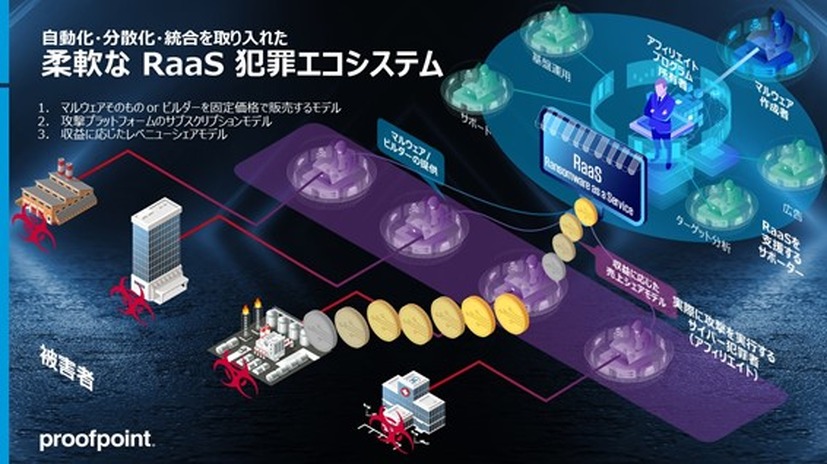

●自動化・分散化・統合を取り入れたサイバー犯罪エコシステム RaaS

被害者が受けるダメージを大きくすることにより、より多額の身代金を要求するようになった。これによりサイバー犯罪エコシステムは急速に進化し、Ransomware as a Service (RaaS)モデルの攻撃基盤が登場した。

マルウェア開発者、基盤運用、ターゲットの支払い可能金額分析、サポート、アンダーグラウンドでの広告などの機能をつかさどるメンバーで構成された RaaS は、そのアフィリエイトプログラムの所有者がまるでマネージャーのように各機能を統括する。RaaS は、多言語対応・自動化・分散化・統合を随所に取り入れ、革新を続けている。さらに収益を確実化、最大化するために、被害者が暗号化されたファイルを試し復号する機能を取り入れたり、ビットコインの支払いガイドを設けたりと、熱心に機能拡張を続ける。

この組織化された基盤を顧客である別の攻撃者(アフィリエイト)にサービス提供するのだ。マルウェアそのものを渡したり、マルウェアを作るビルダーを渡したり、あるいは攻撃プラットフォームをサブスクリプションモデルで提供したり。

アフィリエイトである攻撃者が得た収益に応じてレベニューをシェアするモデルは、RaaS の使いやすさを後押しした。まるでコンビニエンスストアのフランチャイズモデルのように材料調達から攻撃運営支援、ビットコインによる集金、ビットコイン現金化の機能まで至れり尽くせりだ。

さらに今年に入ってビットコインの価格は急激に上昇した。ランサムウェアで手に入れた仮想通貨は、タンブラーを通すことによって新しいトークンを手に入れることができ、アシがつかない形でマネーロンダリングできてしまう。このような容易な現金化への道がすでに開いていることも、ランサムウェア攻撃の増加の一因ともなっている。

このようにして形成されたサイバー犯罪のエコシステムは、今やライフラインを止めるまでの脅威を持つようになった。

●身代金を支払うべきか?主要 7 か国調査をもとに考える

さて、企業のセキュリティ担当者は、ランサムウェアに対して多くの対策をおこなっている。

US-CERT もライフラインを狙ったランサムウェア攻撃へのベストプラクティスを公開したり、NISC はさらに細かい具体的対応策を公開したりしているので、おそらくこれらをチェックされた方も多いだろう。

どれも共通するのは、多要素認証、フィッシング対策、ユーザー教育、パッチ管理やバックアップ、セグメンテーション、RDP を制限するなど「当たり前のことをしっかりやる」ことにつきる。

それでも、進化する攻撃に対して、完全防御はありえない。侵入された後どうするのか?身代金を要求されたら支払うのか?他の企業はどうしているのか気になるところだろう。

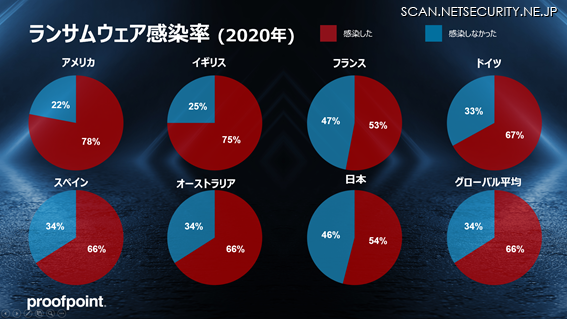

そこで、プルーフポイントの 2021 State of the Phish レポートにおいて公開した主要 7 か国を対象におこなったランサムウェア調査結果をご紹介したい。

まずはランサムウェアの国別感染率だ。2020 年の 1 年間に感染したことがある組織の割合を出している。昨今のニュースでも見られている通り、アメリカの感染率がもっとも高く、日本における感染率は低いもののそれでも半分は超えている。

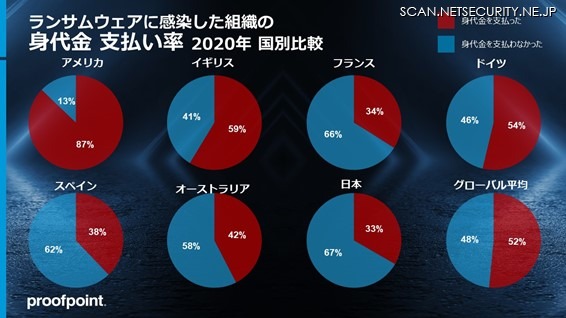

次にお見せしたいのがランサムウェアに感染した組織が身代金を支払ったかどうかである。国ごとに大きな違いが浮き彫りとなっており、アメリカの身代金支払い率は、突出して高く 87 %。FBI からは身代金は基本的には支払うなと指導されているが、この結果である。

一方で日本はというと、ランサムウェア感染後に身代金を支払った組織は他の 6 か国と比べてもっとも少ない結果となった。日本でも大規模に攻撃された会社が身代金を支払わなかったという報道があった通りの結果。日本人の国民性が表れている。

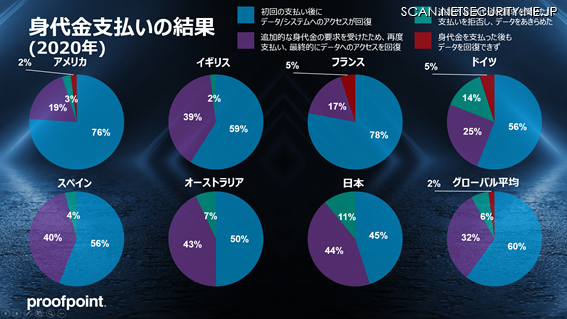

そしてもっとも気になるのが、結局身代金を支払ってよかったのか?悪かったのか?という結果である。驚くべきことに身代金を支払った後もデータを回復できなかった組織は、グローバル平均でたったの 2 %である。つまりほとんどの企業が身代金を支払うことによって、データやシステムへのアクセスが復旧している。これにより被害者に対して“データ復旧の実績”を示すことが、身代金を支払うことを後押ししている。

ただし気を付けなければならないのは、初回の支払いの後に再び支払いを求められる事例がある点である。

アメリカでは身代金を支払った組織のうち、76 %が初回の支払いでデータが回復しているが、日本の組織の場合は初回の支払いでデータが回復しているのは 45 %に留まり、55 %は再び身代金の要求を受けている。二重恐喝型のランサムウェアが増加しているのがこのデータから読み取ることができる。

つまり、企業は身代金を支払う時には、追加の要求を覚悟しなければならないのだ。

サイバー保険で補填するという考え方もあるが、サイバー保険がランサムウェアの増加を意図せずして助長させているという指摘もある。また身代金を支払うことは逆に「この組織は身代金を払う組織である」という実績を攻撃者に示してしまう。つまり、再び攻撃対象になることが考えられる。

このようなデータを用いて、今一度ランサムウェアをくらった時にどうすべきかを経営陣に考える機会を持ってもらうことをお勧めする。

プルーフポイントではランサムウェアサバイバルガイド 2021 で、ランサムウェアの攻撃を受ける前、受けている最中、受けた後に何をすべきか、それぞれチェックリストを提供している。

また今回ご紹介したデータは、2021 State of the Phish (フィッシング攻撃に関するユーザーの意識、脆弱性およびレジリエンスの調査結果)に掲載しているので合わせて参考にしていただきたい。