以前ホリエモンが仕事の用件で電話をかけてくる人はバカだからそういう人と自分は仕事をしないんだと言い切る趣旨の記事を読んだことがある。

メールやメッセンジャーなどの非同期コミュニケーションツールがこれだけある時代に、あえて相手の時間を奪う方法をとる無神経さも同時に許せないのだという。例によって物議をかもすことを狙いとした「超極論」ではじまり、最後は時間の大切さを驚くほどまっとうに問いかける、ホリエモンらしいメッセージだった。

以前記者が、O河内さんというセキュリティ業界の重鎮と呼べる人物に取材協力を請うたことがあったのだが、たびたび電話をしてくる御仁で、その度に記者はホリエモンのこの記事を思い出した。

電話は感情や人となりを伝えもするコミュニケーションだ。一つ一つの通話を貴重な取材の一瞬一瞬の機会と考えていたことに何ら嘘はないが、しかし電話が来るたびに思い出すのはホリエモンのこの記事なのであった。

「緊急かそうでないか」「重要かそうでないか」を縦軸と横軸にして、仕事を 4 種類に分ける考え方があるが、その分類によれば、取材協力者からかかってくる電話は、すぐに出る必要もあるから「緊急かつ重要な仕事」である。一方で、自分で量をコントロールできない緊急かつ重要な業務が集中すると、人がすり減っていくことがある。

Exabeam の話はまだなのかと言われそうだがもう少し読んで欲しい。これ以上の「身を削られる」環境に常に置かれているのが、セキュリティ管理者や、SOC オペレーター、そして CSIRT スタッフである。

彼らにとって「電話」にあたるのは、WAF や UTM、SIEM などから上がってくる各種アラートだ。

アラートが厄介なのは、一定の調査を行ってみないと、本当にリスクがあることなのか、あるいは無視しても構わないものなのかが、調査を経るまでわからない場合が多いことだ。トリアージにはときとして数時間単位の調査を要することもある。

緊急なのかそうではないのか。まるで、弾丸が入っているのかいないのかわからない状態で引き金を引くようなもので、これは世話好きのセキュリティ業界の重鎮からの電話どころの騒ぎではない。

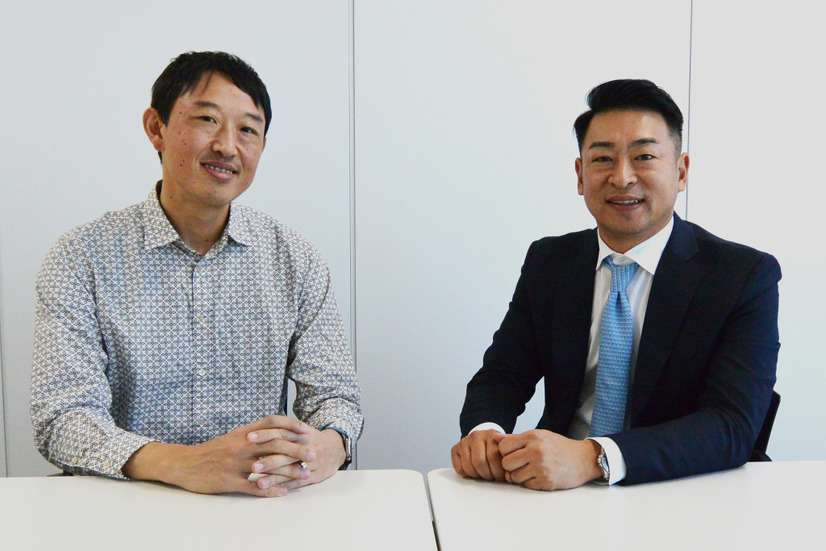

今回、ScanNetSecurity 編集長 上野は、次世代 SIEM ベンダー Exabeam Japan株式会社 Regional Director 光山 慶(みつやま けい)氏と対談を行った。

数あるセキュリティセンサーの中でも、SIEM が発するアラートは、単なるネットワーク機器や UTM のアラートと重みが違う。相当に大事な「守るものがある」ところにしか、そもそも SIEM は導入されないからだ。

光山氏と上野の話はやがて、優秀な技術者を忙殺する、アラート対応の根本的解決へと進んでいった。

--

【上野】実は 10 年ぐらい前、自分で SIEM を作ろうと思ったことがありました。当時、相関関係分析をやっていて、色々調べていて、現在の Exabeam が作っているようなものを作れないかなと。結局やらなかったんですが、そのアイデアを人に話したり提案したりしました。でも自分で作ることにはあまり興味がなくて、誰か作ってくれないかなと思っていました。

● SIEM のふたつの課題

【光山】上野さんが SIEM を作ろうと考えた 10 年前より少し後の 2013 年に、カリフォルニアのサンマテオで Exabeam は生まれました。

SIEM マーケットでは後発プレイヤーで、創業当初から「次世代 SIEM 」を標榜しました。社名の「 Exabeam 」は、データ量のエクサ( EXA: 10 の 18 乗、数字の単位「百京」を現す)に由来していて、巨大なデータに「光を当てる」のが創業目的です。

創業した 2013 年当時は、既存の SIEM 製品がすでに世の中に出ていたので「何をいまさら SIEM を」という話もありました。ただ、その当時から、SIEM に対する不満や課題がありました。それは「シナリオベースの検知ロジックを作らなければならない導入のハードル」と、さらに「そのルールをメンテナンスし続ける運用負荷」のふたつです。

Exabeam はこのふたつの課題を「行動分析」「機械解析」の特許技術を用いて解決を図りました。最初の製品は、既存の SIEM にアドオンで使用するもので、何ら競合するものではありません。すでに SIEM を使っていて課題を感じているユーザーに対して、機械解析エンジンをモジュールで提供するところからスタートしました。

●正規権限の攻撃者をどうやって見つけたらいいのか

【上野】最近の悩みは、もし乗っ取られて本人のフリをされたら、どうしたらいいのかということです。攻撃者もそれをわかっているから、フィッシングでアカウントを盗んだり、二要素認証をどうやってクリアしよう、どうやって騙そう、そういうことばかりしかけてきます。

僕はペネトレーションテストで侵入する側です。では、ブルーチームが僕の行動を見つけられるかというと、端末でマルウェアが動いて検知するというところでしか見つけられない。そこを通過されてしまうと、いわゆる正規権限のアカウントで行動するので、もう見つけられません。その人になりすましきっているのでアラートも上がらなくなる。

どうやってそれを見つけていけばいいんだろうなあと、そんな話を先日、あるセキュリティ企業の社長としていたときに「 Exabeam いいんじゃない」みたいな話がありました。Exabeam のデモは僕も見たことがあります。

● Facebook のようなインターフェースを提供

【光山】上野さんが言ったようにアラートを見過ごすと、その後に捕まえることは難しくなります。同時に、サイバー攻撃が複雑化して、そもそものアラートの数も倍々以上のスピードで増えているという問題もあって、アラートが上がってそれに対処するという、これまでのオペレーションでは追いつけなくなっています。

Exabeam が持つ特許技術のひとつに「スマート タイムライン テクノロジー」があります。たとえば HTTP のログとエンドポイントのログなど、フォーマットが同じではないログを機械的に名寄せして、アカウントごとに全ての情報を集約し直します。そして「アカウント」「マシン」「サーバ」それぞれごとに、まるで Facebook のようなタイムラインを生成することができます。今日一日でその人が何をやったのか、そのアカウントが何をやったのか、サーバで何が起こったのかを、タイムライン形式で見ることができます。

インシデント対応をやったことがある方はイメージが湧くと思いますが、インシデントが発生すると、関連や影響のあるアカウントについて必ずタイムラインを作ります。とても労力と時間がかかる作業ですが、これを Exabeam は機械的に行います。一人一人のアカウント、一つ一つの PC、一つ一つのサーバごとに、常に集約と整理を行っています。

こうしてアカウントごとの不正な動きを見ることで、上野さんが悩みとして挙げた、アカウントの乗っ取りがないかどうか、外部から侵入されていないかどうかを見つけることに活用することができます。

このスマート タイムライン テクノロジーを強みに、既存 SIEM ユーザーに対して機械解析エンジンを広めたのが Exabeam の創業当初の展開です。

●「次世代 SIEM 」だけでなく「内部不正」「 UEBA 」で注目

【光山】その後ガートナー社が、Exabeam 製品を「 UEBA(User and Entity Behavior Analytics)」「内部不正対策」製品として優れていると評価するようになりました。アカウントごとにタイムラインを生成するので、社員一人一人がその日に何をやったか、もし何か怪しい動きをしていたら一目でわかるからです。

我々が打ち出したい「次世代 SIEM 」と、ガートナーの評価「内部不正対策」「 UEBA 」の間にはギャップがありましたが、「内部不正対策」というある種際立ったブランディングによって日本市場では、金融庁から内部不正対策実施を指示されている金融機関を中心に Exabeam が採用され、それをきっかけに日本国内でユーザー数を増やすことができました。

なかでも、販売パートナーでもある NTTデータは、グローバルで最大規模のユーザー企業のひとつであると同時に、Exabeam を SIEM として活用しています。日本法人 Exabeam Japan株式会社は 2019 年に設立し、もうすぐ 3 年目が終わりますが、現在、日本国内約 50 社に採用されています。

●一番の悩み ~ どう意味を見出すか

【上野】僕はインシデントレスポンスなど、CSIRT 業務を支援していますから、最近も、これから SIEM を導入する会社にアドバイスを行いました。その会社は「あまりお金がないから、まずはお試しでオープンソースを使うところからやってみよう」という話だったんですが、僕は「最初からお金出したほうが、きっとラクですよ」と伝えました。

まず最初にどこに躓くかと言うと、光山さんのお話にあった通り「何のルールを作っていいかわからない」ところです。SIEM を使ったことがない企業は、SIEM とはログを集約して何でも見つけられる「魔法の箱」だと思っている節がありますが、そうではありません。ログが入っているだけではただの箱で、検索すらままなりません。

次にみんなが悩んでいるのが「ログに意味を見出す」ところ。サイバーセキュリティの専門家じゃないからそこがわからない。そういうところを Exabeam は楽にしてくれる機能があると聞いています。

●千差万別のユースケースに対応

【光山】既存の SIEM の最大の問題点がそこです。とりあえずログをすべて入れておけば、後からルールを作って解析できると誤解されていますが、それがうまくいかない典型的な例です。

「ユースケース」つまり、何を目的に SIEM を導入するかが一番の肝だと私は思っています。そういった意味では「内部不正」も一つのユースケースですし、「外部脅威の発見」「侵害アカウントの発見」もそれぞれユースケースです。我々は複数のユースケースを顧客に提示して、まずどれをしたいか、何をいま取り組まなければならない課題として認識されているか、たたき台として活用してもらいます。

SIEM 製品の多くは従量課金モデルです。ログを取り込めば取り込むほどライセンス料が大きくなりますが、ユースケースを絞っていけば「このログは不要」というところが必ず見つかります。ユースケース、目的を明確にすることで取捨選択ができます。

Exabeam はクラウドネイティブの SaaS を目指して、2020 年から新規の顧客は、ほぼすべて SaaS プラットフォームをご利用いただいています。近年、DX やゼロトラストでクラウドにいろんなデータが移行しており、たとえば O 365 や Google のアプリケーション、BOX や Slack、Salesforce などのログを、クラウドから直接 Exabeam の SaaS に取り込んで機械解析を行うことができます。これもユースケースのひとつです。

●クラウドシフトの現状

【上野】ちょうど先日、講演でこんな話をしました。最近の会社は DX 推進で、いろんなものがクラウドに移行していて、侵入しても内部に情報がなくなっています。それを突き進めたところは、もはや AD もファイルサーバもなくて、ただ PC があるだけ。そうなると全部のデータがクラウドに集まっていて、侵入している攻撃者も何をしているかわからないし、監視している人も何をしているかわからない。これをどう守っていくべきなのか。

以前なら、内部ネットワークから攻撃者が C2 サーバへ通信した際に境界防御で見つけられたものを、いまは盗んだアカウントを持っているから直接クラウドサービスにアクセスしてしまいます。そうなると、そのアカウントでアクセスされていることの何が問題なのか、どうやって気づいたらいいんだろうと悩んでいます。

●ゼロトラストになっても将来残る四つのもの

【光山】アカウントを盗られた後にどう対処するのかももちろん必要ですが、アカウント乗っ取りが起きる前にできることもあると思います。そういった意味ではスコアリングという手法は有効と思っています。

今のお話で考えたのは、いわゆるゼロトラストをひとつの例とすると、ゼロトラストになると社内に情報資産は持たなくなるのでセキュリティ対策はほぼクラウドに行ってしまいます。そうなった場合、残るソリューションは 4 つあるんじゃないかなと僕は思っていて、それは「クラウドゲートウェイ」「 ID 管理」「 EDR 」「 SIEM 」です。

この 4 つに集約されていった時に、最後にユーザー目線で見た時、コンソールまたは管理インターフェースになるのが SIEM だと、私は思っています。だから Exabeam は、現在非常に面白いポジションにいると思っています。

【上野】どの会社もやりたいことは一緒なんですよね。持っている道具は違うし、各社やり方も違うと思うけれども、見たいものはけっこう一緒だったりする。

SIEM の運用をやっている CSIRT の人は、機器のログを登録して、クラウドのログを登録して、それぞれ異なるデータのフォーマットを合わせて、そこからどんな意味が読み取れるのかグラフ化したり、何か単位を決めてデータを作ったり、日々管理業務に追われている。とにかくそこが楽になったらいいなあと思います。

●アラートオペレーションをなくすために

【光山】今のセキュリティオペレーションは、基本的にはセンサーが上げるアラートへの対処になっています。Exabeam の提供する大事な価値が「このアラートオペレーションを脱却しましょうよ」ということです。要は、アラートだけでなく、全体の動きを見て、それが悪意のある行動なのかどうかをスコアリングによって見ていく。

サイバー攻撃が複雑化し、攻撃数が増えてきているのでアラートの数も倍々以上のスピードで増えています。これまでのセキュリティオペレーションでは追いつかなくなっています。アラートの優先順位をつけられないし、アラート処理に時間をとられて、本当に見なくてはならないアラートを見過ごしてしまう。

Exabeam には「アラートトリアージ」という機能があって、アラートに優先度をつけられます。データによれば SOC オペレーションである「検知」「トリアージ」「調査」「対応」の中で、実に 74 %の工数がトリアージと調査に関するものです。ここを改善したい。

ここの仕事を自動化して、セキュリティエンジニアにもっともっと本来的な業務に時間を使って欲しい。Exabeam が広がれば広がるほど、セキュリティエンジニアが本質的な業務を行うことができるようになって、それによってセキュリティエンジニアの企業や社会での価値がもっともっと上がっていく、そう私は勝手に、しかし真剣に思っています。

●スーパーエンジニアは世界を救え

【上野】牧田君のところみたいなスーパーセキュリティエンジニアが、そういうログの仕分けをしないで済むようにしたいですね。もったいない。もっと彼らには世界を救うことに時間を費やしてほしい。

セキュリティって、昔から「トレードオフ」と言われていたと思います。セキュリティ対策をすると、時間もかかるしお金もかかるよね、と。僕は、セキュリティエンジニアや我々セキュリティの専門家の仕事は、時間もお金もそれほどかけずに、しかし同程度のセキュリティを維持できるようにすること、つまり「トレードオフの関係性をどんどん小さくしていくこと」だと思っています。

だから、ただの仕分けのような作業を自動で処理してくれる Exabeam のような製品を入れることも、トレードオフの関係性を小さくするひとつだと思います。

●人間の想像力を超えたルール設定

【光山】もうひとつ紹介しておきたいのが、Exabeam ユーザーである国内最大規模の EC プラットフォーマーの企業から、「人間が考えつかないシナリオを見つけることができることが Exabeam の強み」と言われたことです。

シナリオベースの検知ロジックを作って運用する既存の SIEM は、シナリオを作った人間の想像力の限界を超えることはできません。シナリオを作った人間の想像力の範囲内のことを検知します。たとえば、退職者は何か怪しい動きをするという想定で、普段アクセスしない共有フォルダやファイルサーバにアクセスして情報を引き抜く行動をとれば、それをシナリオベースの検知ロジックで見つけることはできます。

その EC プラットフォーマー企業が Exabeam を導入してはじめて気づいたことがあって、それは中途入社の社員だったそうです。入ってきて 3 ヶ月ぐらいの間に社内の秘密情報にアクセスして情報を集め終わったら退職。そんなシナリオをそれまで全く想定していなかったそうなのですが、Exabeam が怪しい動きとして報告したそうです。

既存 SIEM のシナリオベースの検知ロジックは、グルーピングしてルールを作りますが、究極の検知ロジックは侵入者一人一人、社員一人一人の行動分析をもとにルールを作ることだと思います。しかしそれは、既存 SIEM では現実的ではありません。それを機械的に実現するのが Exabeam です。

【上野】この対談を読んだ、今後 SIEM を入れたいと考えている人に、「普通の SIEM を入れたらけっこう大変だよ」とか「オープンソースでやると苦労がこれだけ待っているよ」というところが、うまく伝わるといいと思いますね。本日はありがとうございました。

--

冒頭に挙げた「緊急かそうでないか」「重要かそうでないか」を縦軸と横軸にして、仕事を 4 つに分ける考え方では、「緊急ではないが重要な仕事」が事業を成長させ、人を成長させるもっとも大切な仕事とされている。

「緊急ではないが重要な仕事」とは、計画を立てたり、新しい企画を考えたり、研修を受けたり、社内外の人脈構築、あるいはコストやリスクを減らす活動などが挙げられる。

「日本のシステム管理者が優秀すぎることが日本企業のセキュリティが成熟しない理由のひとつ」という考え方があって、これは、能力が高い人や熟練者が、たとえば古くさいソリューションでも、創意と工夫で使いこなしてしまうことによって、結果的に、そして間接的に、組織の成熟が止まってしまう場合があることを指す。この記事を読んでいる読者の会社にもそんな優秀な人物がいるかもしれないし、本稿を読む読者自身がひょっとしたらそんな「誰も存在を知らないヒーロー」の一人であるかもしれない。

しかし、もしそんな能力の高い人たちをアラートオぺレーションのような緊急作業の洪水から救い出し解放し、本質的業務に専心させ能力を羽ばたかせるなら、ビジネスの、DX(デジタルトランスフォーメーション)の頼りになる推進力となることは間違いない。

今回の対談は SIEM とその運用管理の話がテーマであったが、パスワード管理の仕事にも、パッチマネージメントの仕事にも、その他あらゆるセキュリティの管理領域にあてはまることと思う。

※参考文献・資料「堀江貴文氏『電話してくる人とは仕事するな」」2017/6/5 東洋経済ONLINE