Chainalysis inc.は2月、北朝鮮の2021年のハッキング活動について報告した。

同報告によると、北朝鮮のサイバー犯罪者は2021年に少なくとも7回、暗号資産プラットフォームに攻撃を行い、約4億ドル相当のデジタル資産の引き出しを行うなど、過去最高の成果を記録したという。これらの攻撃の標的は投資会社や中央集権型取引所(CEX: Centralized Exchange)で、フィッシングや脆弱性攻撃、マルウェア、高度な ソーシャルエンジニアリング等を用い、インターネットに接続されたホットウォレットの資金を北朝鮮の管理下にあるアドレスに流出させている。

セキュリティ・リサーチャーの多くは、北朝鮮のサイバー攻撃者を持続的標的型攻撃(APT)の使い手と見なしており、これらの攻撃は米国及び国連が朝鮮人民軍総参謀部偵察局(Reconnaissance General Bureau)が率いるAPT38 または「Lazarus Group」として知られる組織によるものと同報告書では見ている。

Lazarus Groupは当初、ソニー・ピクチャーズへの攻撃やランサムウェア「WannaCry」で悪名を馳せたが、その後は収益性の高い暗号資産犯罪に特化、2018年以降は毎年のように2億ドルを超える暗号資産を窃取、国連安保理ではハッキングによって得られた収益が、北朝鮮の大量破壊兵器や弾道ミサイルの開発に使用されているとしている。

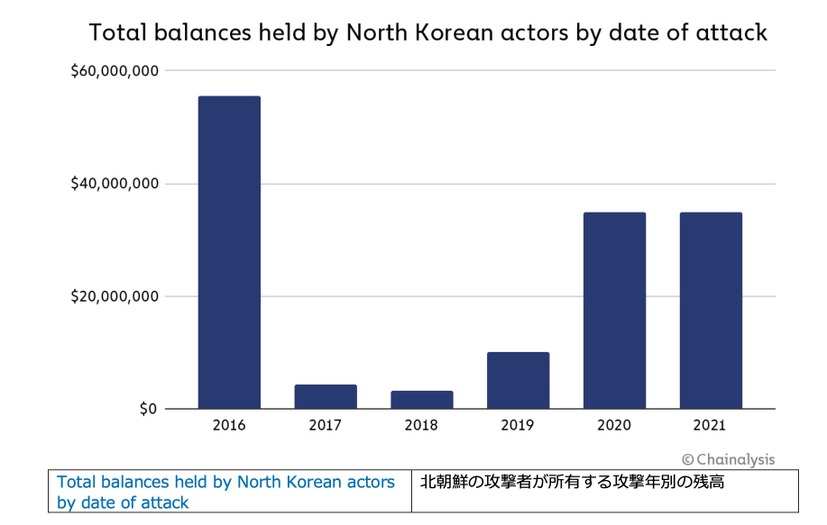

同報告ではまた、北朝鮮が2017年から2021年までに行った計49回のハッキングで窃取され、北朝鮮のコントロール下にある資金のうち、ロンダリングが未済の残高が1億7,000万ドル存在していると指摘。約3,500万ドルは、2020年と2021年の攻撃によるものだが、5,500万ドル以上は2016年の攻撃によるもので、6年ほど前のロンダリング未済の大量の残高を保有しているとしている。

![北京オリンピック公式アプリの“脆弱性”?/Gが利用者欺き位置情報記録/ウクライナへのワイパー型マルウェア攻撃 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/37183.jpg)