「ネットワークセキュリティ」「ゲートウェイセキュリティ」「エンドポイントセキュリティ」…、セキュリティ対策の領域を指す言葉は数あれど、唯一「メールセキュリティ」だけは他と比べて異質であると常々感じていたが、今回の取材でその思いが確信に変わった。

メールセキュリティ専門企業 TwoFive社 CTO 加瀬 正樹(かせ まさき)氏の取材にあたって編集部には、ある種の期待または予期があった。今春、メールセキュリティに携わる多くの人々にとって、ひとつの節目となるような出来事があったからだ。

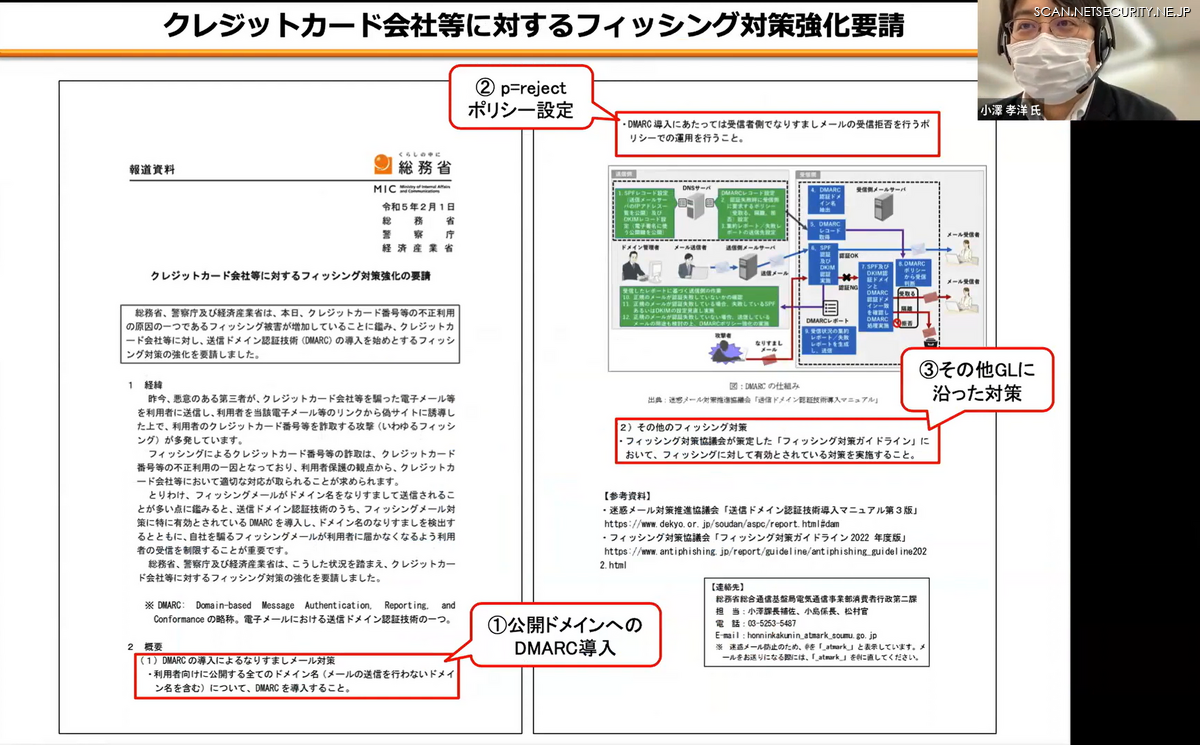

令和 5(2023)年 2 月 1 日、総務省は、警察庁 経済産業省と連名で、フィッシング対策強化を目的に、クレジットカード会社等に対して、利用者向けに公開する全てのドメインに対して DMARC(Domain-based Message Authentication, Reporting, and Conformance)を導入し、強制力のあるポリシーで運用することを要請した。

株式会社TwoFive(トゥーファイヴ)は、Sendmail 日本法人を母体として誕生したメールセキュリティのプロフェッショナル集団であり、日立ソリューションズほかの高い技術水準を持つインテグレータとチームを組み、要求水準の高いエスタブリッシュメント企業や大手 ISP などのメールにまつわる難問や奇問、不可能めいたミッションを解決し続けてきた実績を持つ。

その TwoFive がここ数年、最も力を入れて取り組んできたプロジェクトのひとつが DMARC の国内普及であり、コロナ禍以降も顕著に増加した、なりすましメールに対する有効な対策として同社は、自身が中心メンバーとして運営に関わる迷惑メール対策推進協議会や JPAAWG(Japan Anti-Abuse Working Group:ジェイピーアーグ)などの専門家コミュニティで、積極的に情報発信と啓発活動を続けてきた。

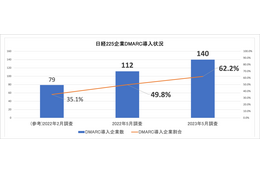

TwoFive としては、加瀬氏もプロジェクトメンバーの 1 人となり、国内の企業や団体の DMARC 普及率の調査を定期的に実施、少しずつにせよ確かに前進しているエビデンスを数字として社会に示し、メールセキュリティに携わる実務者へ激励のメッセージを送り続けた。

その加瀬氏に、同社が 4 月 25 日に総務省から識者を招き開催したオンラインセミナー(総務省 小澤 孝洋 氏と加瀬氏の両名が登壇)の内容や手応えについて話を聞くのが今回の取材趣旨だったから、TwoFive と加瀬氏を含むメールセキュリティのコミュニティのこれまでの努力が一定の実を結んだ/結びつつあることに対する、満足や喜びの言葉が多少は聞けるに違いあるまいと期待あるいは予期して取材に臨んだ編集部だったが、その予想は完全に裏切られた。

取材の中で加瀬氏が最初に口にしたのは、たとえ DMARC を活用しても全てのなりすましメールを撲滅することなどできないことであり、Emotet の拡散メールは防げる場合もあるが防げないケースもあることであり、また企業やドメインによってはリスクを把握したうえでそれを許容する(reject のポリシーで運用しない)場合もあるといった、DMARC 万歳(マンセー)トーンとは反対の「DMARC の機能の限定性や課題」が次々と列挙され、そこには自分たちの努力が成果を挙げつつあることへの喜びのトーンなど微塵もなかった。

経産省の DMARC 要請について語る加瀬氏はまるで、貸し出し期限をだいぶ延長はしたもののきちんと返却された書籍を、分類番号に従って静かに書架に戻そうとする、物静かで経験豊かな図書館司書のように見えたし、誠実な実務者として、もう何十年も日々そのように仕事を進めてきた過去が透けて見えたような気がした。

本当に大切なことは別なところで起こる。本当に大切なこととは、総務省ほかの官庁が動いたことなどではなく、なりすましメールがユーザーに届かなくなることであり、そしてそれによって被害が減ることである。我々はそれを仕事でやっているのだから減ることはあたりまえ。黙して語らず。

「他のセキュリティ領域と比較してメールセキュリティは異質である」と冒頭に書いたが、たとえば EDR などのエンドポイントセキュリティを、車上荒らしやあおり運転、事故後の裁判対策として設置するドライブレコーダーにたとえるなら、メールセキュリティとは、計画を立てて道路を作り、道路交通法を整備し、信号や標識を設置、運転免許制度を考案・設立・運用し、さらに車検制度を作り、交通警察組織を運用し、同時に海外の道路行政に積極的に学ぶような、一種公共事業に近いと思う。

そもそもが全き(まったき)性善説で始まった電子メールに、様々な機能が後から継ぎ足し継ぎ足しされていったさまは、天に届く巨大な塔を建設せんとした、旧約聖書に描かれるあの古代の事業すら彷彿とさせる。

個人のセンスと能力、炎のような集中力で未知の脆弱性を発見し高額の懸賞金を稼ぐバグバウンティのようなアスリート的セキュリティ領域と、メールセキュリティは正反対である。30 年 40 年スパンで消えることなく穏やかに燃え続ける炭火のような集中力と組織やコミュニティの力で、はじめて何事かが成し遂げられる。それがメールセキュリティの世界である。

そうなればもはや、日々の健康を保ち、毎日ベストを積み重ねることだけが一人一人にできる最良のことであろう。何より大切なことは、うまくいかない日も腐らずに、そしてたとえ良いことがあったときも一喜一憂せずに、誠実な実務者として淡々と計画通りに進めることが大事なのだ。

●セミナーは三部構成

TwoFive 加瀬氏と総務省 小澤氏が登壇したオンラインセミナーが開催されたのは 2023 年 4 月 25 日。通常の同社セミナーの 2 倍を上回る規模の参加があり、DMARC への関心の高さが伺える。

セッションの構成は、前半の約 30 分が総務省小澤氏のパートで「総務省における迷惑メール対策の全体像」と題して、総務省のなりすましメールへの取り組みについて解説が行われた。

後半の約 20 分は、TwoFive 加瀬氏のセッション「顧客をなりすましメールから守る DMARC の必要性」であり、DMARC の基礎から実装までの手順やメールサービスプロバイダーから提供されるDMARCレポートの読み方、TwoFive 社によるユーザー事例が紹介された。

そして最後の約 10 分間は質疑応答である。質疑応答には初歩的な質問よりも、実運用段階に入った企業による具体的な質問が多数寄せられ、その数は全部で 約 20 件。時間中に全て回答することができなかったため、後日同社公式 note に掲載されることとなった。

「総務省キーマンに聞く 顧客をなりすましメールから守る DMARCの必要性」セミナー動画アーカイブ

https://www.twofive25.com/archive_streaming/necessity_of_dmarc/

追加Q&A(TwoFive公式note)

https://note.com/twofive/n/nd9644cde7454

●総務省の 3 つのなりすましメール対策

手段が目的化しかねない現在の状況において、小澤氏による「総務省が進めるなりすましメールの 3 つの柱」の解説は、全体把握とその中での DMARC の位置づけを俯瞰で理解できる講演だった。

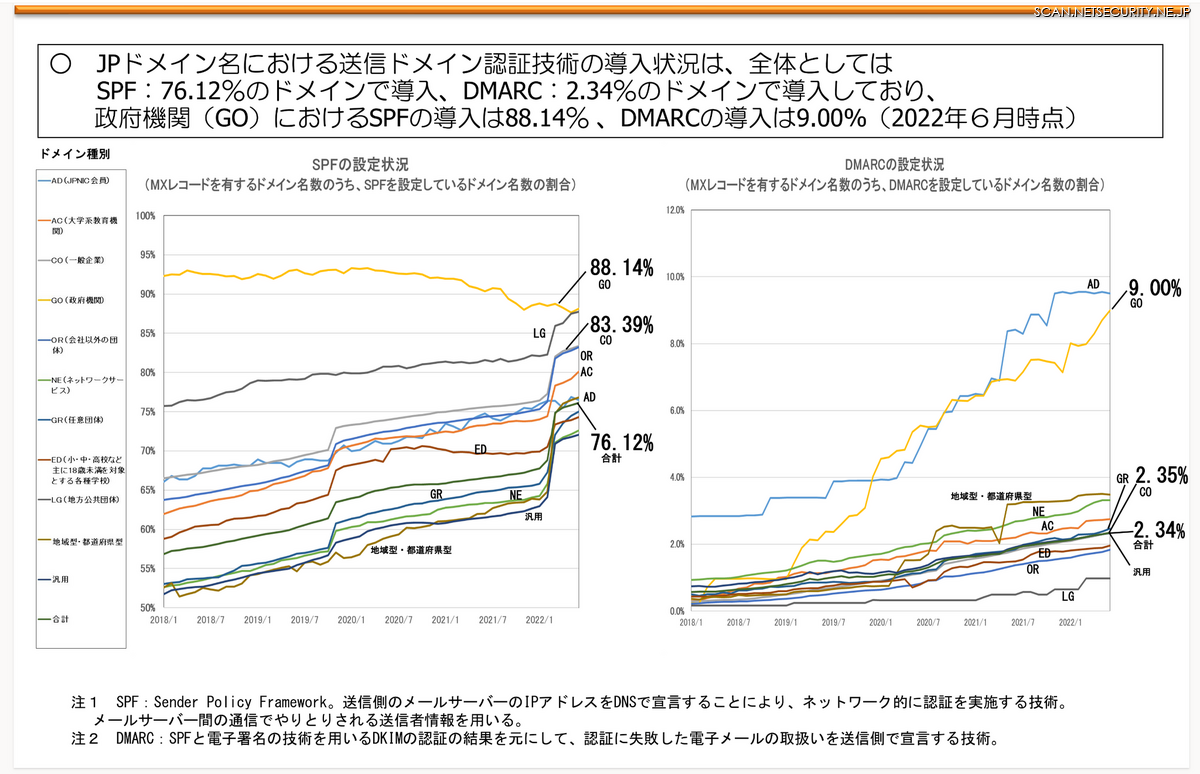

特に開始から図1 にあるふたつの折れ線グラフは、SPF と DMARC の普及率の差を組織種別ごとに示しているのだが、左右で Y 軸の目盛りが全く違っている。参照価値が高い資料である。

また、付随的情報になるが、総務省でもまだ「p=none」で運用している状況について、小澤氏は「p=rejectにすることで、どれくらいのメールがとどかなくなるのかの分析もまだできておらず、判断をした上で進めていきたい。」と語った部分は、その率直さにおいて記憶に残るものだった。どんな組織も同じなのである。

講演の中盤で小澤氏は「受信者側と送信者側で協調することが DMARC で一番大事で、肝かなと思っています」と語ったが、小澤氏もまた、誠実な実務者であり、静かに燃え続ける炎があるに違いないと感じさせる言葉だった。

●基礎と具体的手順、そしてユーザー事例

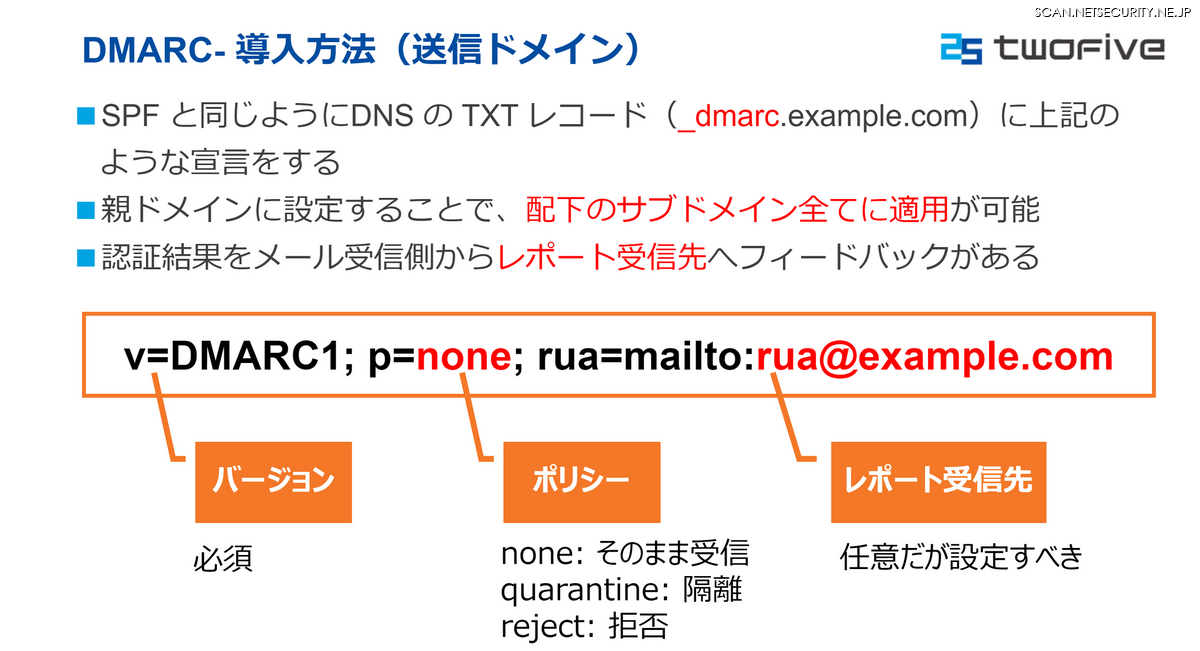

つづく TwoFive 加瀬氏のパートでは、冒頭に「DMARC 基礎」を解説。パスポートをたとえにわかりやすく DMARC が解説されており、本誌読者にとって既に DMARC は既知の情報だとしても、ここで改めて復習しておいて損はないだろう。

続いて導入と運用の具体的手順の説明になっている。DNSテキストレコードの宣言から、導入によって得られる具体的メリットなど。

なお、具体的な組織のメールドメインの DNS テキストレコードが、具体例として示されており、メールセキュリティコミュニティに立脚した活動をする同社ならではである。

40 分以降からは、TwoFive 社が実際に DMARC 導入を支援した具体的事例が 2 つ挙げられる。

事例 1 として、大手化学メーカーが Microsoft 365 にメールを切り替えたことをきっかけに、ID 乗っ取りやメールなりすまし対策への取り組みとして DMARC を導入に関して、p=none から p=quarantine へ移行後、一度 p=none に戻り、再度 p=quarantine へ移行したプロセスが示された(現在は p=reject で運用)。p=none の運用段階で情報収集をしているユーザー企業にとって参考になる事例である。

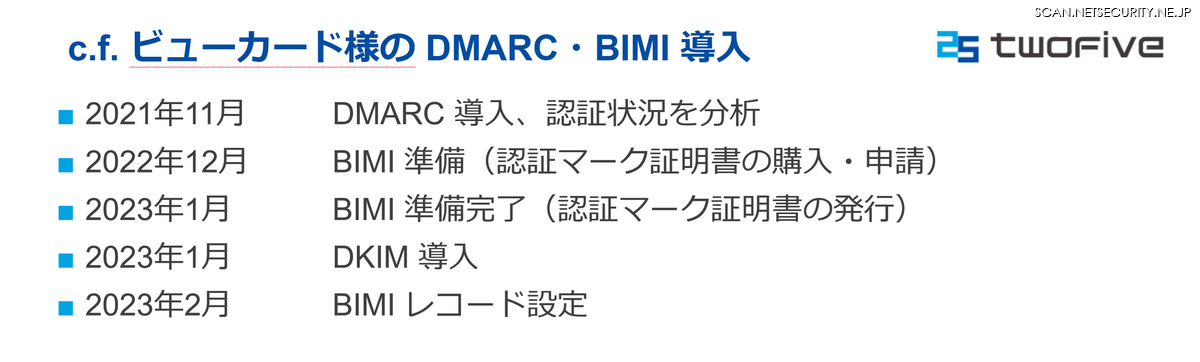

注目されたのは、株式会社ビューカードの事例である。本事例では図3 のスライドを用いてDMARC の導入から最終的に BIMI の導入まで完了させたプロジェクトのタイムラインが示された。先進企業の事例は、計画やスケジュール設定のひとつの目安になるだろう。

● DMARC を運用する企業からの具体的質問

残り約 10 分間は質疑応答のパート。回答された質問は下記の通り。

回答内容は、動画アーカイブで確認していただきたい。

(1)DMARC の導入にあたって手間がかかる点、注意すべき点として、講演で挙げられた「レポートの受信と分析」以外に何がありますか?

(2)今日は送信側の立場の話が多く出ましたが、一方で受信側で必要な設定があれば教えてください

(3)現時点で SPF レコードの運用をしている企業であれば、DMARC については、DNSに書くだけで開始できて、DKIM の対応は必要ないということでしょうか?

(4)SPF、DKIM、DMARC の導入は非常に大切なのですが限界があると思っています。ひとつは受信者が視覚的に不正なメールかどうかを見極めることは難しいこと、ふたつめは DKIM は基本的にドメインの証明をしないため、攻撃者が独自のドメイン DKIM 対応すればそれは正しいと認証されてしまいます。したがって SPF、DKIM、DMARC は必須ではあるものの、SMIME の採用も強力に進めることを総務省としても進めるべきだと考えますが、いかがでしょうか?(当該質問は小澤氏が回答)

(5)DMARC が設定されていないことと、設定されていて p=none が設定されているもの、この違いを教えてください。この場合、受信側が評価するときに迷惑メールに扱われるかどうかに違いが出てくるのでしょうか?

(6)BIMI は現状 Gmail くらいが採用している状況かと思います。BIMI を拡大するためには、どのようなアプローチが必要でしょうか?

(7)DMARC のレポートメールはどこから送信されてくるのでしょうか?

なお、加瀬氏から小澤氏に「ISP や通信事業者など受信側の対応について、今後どんなアプローチを考えているのか」という恐らく加瀬氏が本心で聞きたかったであろう質問が出されている。

時間切れで回答できなかった以下の質問は、TwoFive公式noteで公開されている。

(1) BIMI の導入を検討しています。導入する上で、つまづきやすいポイントや注意事項等を教えてください。

(2) 組織が把握していないサブドメインは DMARCレポートのどこから分かるのでしょうか。

(3) BIMI設定にあたって、デジタル証明書の取得はどの程度の期間かかるのでしょうか。

(4) DMARCレポートを分析することで、なりすましメールの情報(件名、宛先、本文)等を送信側で把握できるのでしょうか?もし把握できるのであれば受信者宛に注意喚起ができるのではないかという意図での質問です。

(5) ルートドメインで DMARC を p=none として設定し、DMARCレポートを確認すれば、サブドメインまで含めたシャドーIT(調査しきれなかったメール送信サーバ)が抽出できるのでしょうか?

(6) MXレコードに対応する MTA側でレポート送信機能などのツールを導入していないとレポートは受け取れないしフィルターも機能しないのでしょうか?

(7)DMARCレポートは TXTレコード書かれた通知先メールアドレスに受信メールサーバから送られてくると思いますが、 メール 1 通当たりにレポートが通知先メールアドレスに通知が届くのでしょうか?

(8)DMARC対応は現在努力義務となっていますが、いつまでに導入することが必須か、理想かといった期日感はありますでしょうか。社内での DMARC対応を進めるために教えていただきたいです。

(9)クレジットカード業界の次に対応したほうがいい業界はありますか?

最後にTwoFive加瀬氏はこうコメントしている。

「DMARC やなりすましメール対策についてのウェビナーはこれまでに何度か開催しました。ですが、今回はこれまで以上に質問が多かった印象です。特に技術面や運用面での課題を認識した内容が目立っていて、国内のさまざまなプレイヤーが「まずは DMARC 導入」という考えを持っているのだと感じました。」

二伸

オンラインで登壇した加瀬氏の背後の壁には「メールといえば」の動物のぬいぐるみがかけられており、記者個人的にはこれも必見