脆弱性の調査、ペンテストなどの調査活動において、意図せず「見てはいけないデータ」「手元にあってはいけないデータ」に触れてしまうことがある。それによって技術者が法的な問題を抱え込むことにはならないのだろうか。

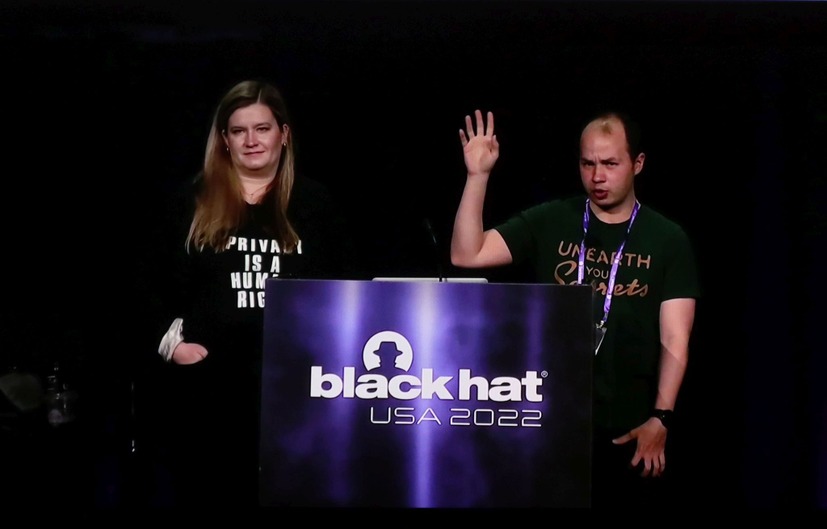

昨夏 2022 年の Blackhat USA にて、あるバグハンターと、データ保護・プライバシーの専門家によってこの問題に関する講演が行われた。バグハンターは Dylan Ayrey(デュラン)氏、データ保護の専門家は Whitney Merrill 氏(ホイットニー)の両名。講演の冒頭は、おそらく彼らの実体験に基づく寸劇、つまりバグハンターと法律の専門家の「あるある」話の再現からだった。

●バグハンターの憂鬱

デュラン(D):ホイットニー、聞いてくれ。ある企業のバグハンティングをしていたんだけど、テストプログラムを起動してみたら、たぶん自分が持っていてはいけないファイルがダウンロードできちゃったみたいで…

ホイットニー(W):ふむ。で、私は何をすればいいの?

D:ええと、これってなにかトラブルに巻き込まれたりする?

W:そうね。まず、何をしたか言ってみて。

D:ブラインド XSS(フォームインジェクションの応答を比べることで ID などの情報を得る攻撃手法)に対する脆弱性のテストをしていたんだ。ユーザー名部分を Javascript にした入力をテスト対象のサイトのフォームに投げて問題を発見した。で、うっかりそのままにしていた。これが何を意味するかというと、そのスクリプトを誰かが実行してしまう可能性がある状態で放置されたということ。本当の攻撃者は、この手法で悪意のあるスクリプトを実行させるわけだけど、つまり脆弱性のテスト中に誰か、たぶん管理者がそいつを踏んでしまい、スクリプトは僕にアカウント情報などが含まれたページのスクリーンショットを送ってきたというわけ。