2018 年暮、マクニカネットワークス株式会社が、サイバー攻撃動向をテーマにメディア向け勉強会を開催した。開催から日数を経たが事業会社による情報発信として他に例を見ない特色ある内容であり、ディティールを省き要点をかいつまみ記事として配信する。

登壇したマクニカネットワークス株式会社 セキュリティ研究センター 政本 憲蔵 氏は、一般に「サイバー産業スパイ」「標的型攻撃」と呼ばれる事象を語る際、「誰がやったのか」「攻撃インフラ」「攻撃能力」「被害者や被害内容」の4つの要素があるが、今回の講演では主に「Who」の部分、すなわち「誰がやったか」「どこがやっているのか」について明らかにしたいと冒頭で述べた。

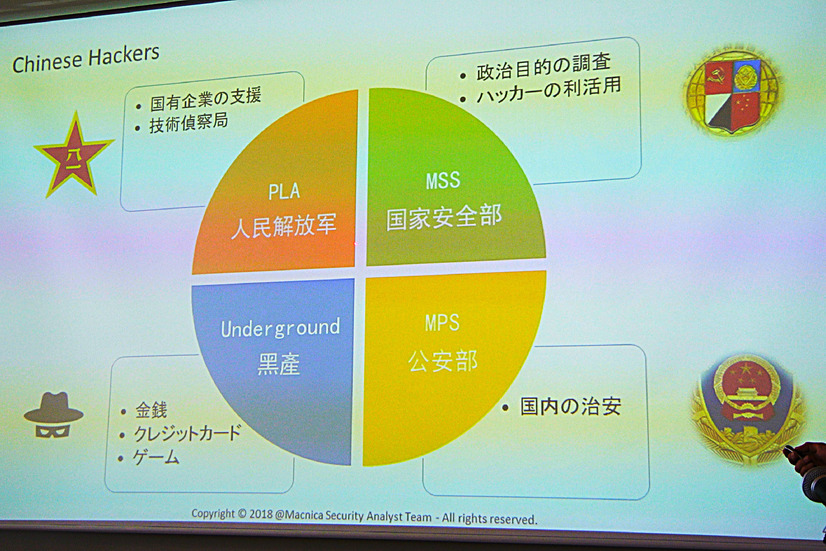

また、一般論として、標的型攻撃の研究成果発表は、ばらまき型攻撃とは異なり「空気を読みながら」発表する必要があり、攻撃主体側が OSINT(公開情報の収集分析)をすることによって、結果的に被害組織に迷惑をかける可能性も充分に存し、対外的な発表は氷山の一角であり、出せるものだけを出している状況であると前置きし、そのうえで中華人民共和国のサイバー攻撃主体の組織体制・複数の部局の役割・2015年の改革以降の組織変更やそれぞれの役割変化について話を進めた。

中華人民共和国の攻撃主体は「人民解放軍( PLA )」「国家安全部( MSS )」「公安部( MPS )」「アンダーグラウンド」の4つのクラスタに分けられる。

登壇したマクニカネットワークス株式会社 セキュリティ研究センター 政本 憲蔵 氏は、一般に「サイバー産業スパイ」「標的型攻撃」と呼ばれる事象を語る際、「誰がやったのか」「攻撃インフラ」「攻撃能力」「被害者や被害内容」の4つの要素があるが、今回の講演では主に「Who」の部分、すなわち「誰がやったか」「どこがやっているのか」について明らかにしたいと冒頭で述べた。

また、一般論として、標的型攻撃の研究成果発表は、ばらまき型攻撃とは異なり「空気を読みながら」発表する必要があり、攻撃主体側が OSINT(公開情報の収集分析)をすることによって、結果的に被害組織に迷惑をかける可能性も充分に存し、対外的な発表は氷山の一角であり、出せるものだけを出している状況であると前置きし、そのうえで中華人民共和国のサイバー攻撃主体の組織体制・複数の部局の役割・2015年の改革以降の組織変更やそれぞれの役割変化について話を進めた。

中華人民共和国の攻撃主体は「人民解放軍( PLA )」「国家安全部( MSS )」「公安部( MPS )」「アンダーグラウンド」の4つのクラスタに分けられる。