2016 年暮れに経済産業省から出された「サイバーセキュリティ経営ガイドライン Ver 1.0」の最初のページに載っていた、ある言葉を忘れられない人は少なくないかもしれません。

同ガイドライン「経営者が認識する必要がある『3原則』」の段落冒頭には「セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい」と書かれていました。

事業会社としての売上や利益を、セキュリティ対策自身が直接生み出すことはできないという意味でこれは全面的に正しい記述でしたが、日本のセキュリティ対策の歴史的にも極めて意義の大きいドキュメントの本文第 1 ページに書かれた、スポーツブランドの NIKE でなくても聞き捨てならないこの言葉のあまりの潔さに、試合開始早々ホイッスルも鳴り終わらぬうちに、エースストライカーがオウンゴールを決めたかのような戦慄を味わった人は、決して少なくなかったと思います。

もちろんセキュリティ対策にとって最大の制約条件のひとつであるコストとその効果を測るのは容易ではありません。

そもそもこれまで、セキュリティ対策の費用対効果を分析する方法は一般にほとんど普及していませんでした。せいぜい「売上や利益の n %が IT 予算」「 IT 予算の x %がセキュリティ予算」といった、費用対効果以前の、おおざっぱな「目安」がある程度でした。

実に多くのケースで「ファイアウォール」「IDS/IPS」「WAF」等々、代表的製品一覧の表をもとに、たとえば「ファイアウォール ○ 導入済」「IDS/IPS ○ 導入済」「WAF × 未導入」であれば、WAF の導入を営業担当者やコンサルタントが提案するような、段階的に、順番に、投資が進められてきました。

投資効果を明確に数値化できないことは、セキュリティ投資に腹落ちできない原因でもあり、一種の不信感にすらつながることもありました。

一方で近年は、そのときどきに必要となったセキュリティ対策を、年を経るごとに次々とサイロ的に「足し算」して増やしてきた時代から、いまある対策をどう組み合わせ効率化を図り最適解を考えるか、場合によって一部の対策の重要度を下げるなど「引き算」のセキュリティ対策も必要になってきています。

こうした状況のもとで注目されている学術研究があります。

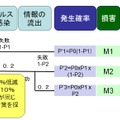

「多重リスクコミュニケーター(MRC:Multiple Risk Communicator)」というコンセプトのもと、「資産」「サイバー攻撃」「セキュリティ対策」を相関的に分析することで、「ファイアウォール」「アンチウィルスソフト」「サンドボックス」「SIEM」「SOC」など 10 を超える主要セキュリティ対策の費用対効果性能を算定・比較し、予算規模別の最適な対策の組み合わせを提案した研究です。

この研究の対象となったセキュリティ対策は下記 13 種です。

1.メールフィルタの導入

2.サンドボックス型メールセキュリティ対策

3.標的型攻撃対策訓練の実施

4.エンドポイント型セキュリティ対策

5.アンチウィルスソフトを最新の状態に保つ

6.PCやサーバのパッチの最新化

7.プロキシによる監視

8.ファイアウォールでのポート制御

9.サンドボックス型セキュリティ対策

10.外部SOC

11.セグメント間の通信の制限

12.個人情報の速やかな削除

13.統合ログ監視ツールの導入

編集部は今春、同研究の責任者に直接話を聞く機会を得ました。

本稿では、具体的にどのような手順で、それぞれのセキュリティ対策の費用対効果を算出したのか、上記 13 種のセキュリティ対策を「費用対効果」という視点から見たとき、果たしてどの対策が優れているのか、予算規模による最適な組み合わせは何か、詳しく話を聞きました。

同ガイドライン「経営者が認識する必要がある『3原則』」の段落冒頭には「セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい」と書かれていました。

事業会社としての売上や利益を、セキュリティ対策自身が直接生み出すことはできないという意味でこれは全面的に正しい記述でしたが、日本のセキュリティ対策の歴史的にも極めて意義の大きいドキュメントの本文第 1 ページに書かれた、スポーツブランドの NIKE でなくても聞き捨てならないこの言葉のあまりの潔さに、試合開始早々ホイッスルも鳴り終わらぬうちに、エースストライカーがオウンゴールを決めたかのような戦慄を味わった人は、決して少なくなかったと思います。

もちろんセキュリティ対策にとって最大の制約条件のひとつであるコストとその効果を測るのは容易ではありません。

そもそもこれまで、セキュリティ対策の費用対効果を分析する方法は一般にほとんど普及していませんでした。せいぜい「売上や利益の n %が IT 予算」「 IT 予算の x %がセキュリティ予算」といった、費用対効果以前の、おおざっぱな「目安」がある程度でした。

実に多くのケースで「ファイアウォール」「IDS/IPS」「WAF」等々、代表的製品一覧の表をもとに、たとえば「ファイアウォール ○ 導入済」「IDS/IPS ○ 導入済」「WAF × 未導入」であれば、WAF の導入を営業担当者やコンサルタントが提案するような、段階的に、順番に、投資が進められてきました。

投資効果を明確に数値化できないことは、セキュリティ投資に腹落ちできない原因でもあり、一種の不信感にすらつながることもありました。

一方で近年は、そのときどきに必要となったセキュリティ対策を、年を経るごとに次々とサイロ的に「足し算」して増やしてきた時代から、いまある対策をどう組み合わせ効率化を図り最適解を考えるか、場合によって一部の対策の重要度を下げるなど「引き算」のセキュリティ対策も必要になってきています。

こうした状況のもとで注目されている学術研究があります。

「多重リスクコミュニケーター(MRC:Multiple Risk Communicator)」というコンセプトのもと、「資産」「サイバー攻撃」「セキュリティ対策」を相関的に分析することで、「ファイアウォール」「アンチウィルスソフト」「サンドボックス」「SIEM」「SOC」など 10 を超える主要セキュリティ対策の費用対効果性能を算定・比較し、予算規模別の最適な対策の組み合わせを提案した研究です。

この研究の対象となったセキュリティ対策は下記 13 種です。

1.メールフィルタの導入

2.サンドボックス型メールセキュリティ対策

3.標的型攻撃対策訓練の実施

4.エンドポイント型セキュリティ対策

5.アンチウィルスソフトを最新の状態に保つ

6.PCやサーバのパッチの最新化

7.プロキシによる監視

8.ファイアウォールでのポート制御

9.サンドボックス型セキュリティ対策

10.外部SOC

11.セグメント間の通信の制限

12.個人情報の速やかな削除

13.統合ログ監視ツールの導入

編集部は今春、同研究の責任者に直接話を聞く機会を得ました。

本稿では、具体的にどのような手順で、それぞれのセキュリティ対策の費用対効果を算出したのか、上記 13 種のセキュリティ対策を「費用対効果」という視点から見たとき、果たしてどの対策が優れているのか、予算規模による最適な組み合わせは何か、詳しく話を聞きました。