フィッシングメールは増加の一途を辿り、不正送金の被害額も右肩上がり。こんな状況を少しでも改善するには、技術的な対策、法制度面での取り組みに加え、互いに情報を共有して助け合う“共助”が重要となる。フィッシングメールや SMS(スミッシング)に関しては、特にそうした取り組みが活発で、メッセージそのものや誘導先URL などの情報を共有し、啓発や注意喚起を行う有志 “フィッシングハンター”が、継続的に活動している。

国内屈指のフィッシングハンターである にゃん☆たく氏、KesagataMe 氏、サイバー侍 KAZUMI 氏の 3 名が登場し、フィッシング詐欺の昨今の動向や対策など、4 つのテーマについて楽しくディスカッションを行った。本稿は「フィッシングハンターも美味しいものを食べナイト 2023秋」という楽しいタイトルの JPAAWG General Meeting 恒例パネルセッションのレポート記事である。

●フィッシングサイトやメールは、「見分けようとしない」ことがポイント

改めて説明するまでもないが、フィッシング詐欺とは実在する企業や組織をかたったメールや SMS を送り、受け取ったユーザーをフィッシングサイトに誘導して ID やパスワード、クレジットカード番号などの情報を盗み取る手口のことを指す。「もはや、特殊詐欺のネット版のようなもの」(にゃん☆たく氏)と言えるだろう。

かたる企業名・ブランド名も多種多様だが、「その時々のトレンド、流行りの話題を取り上げる傾向があります。最近ではマイナポイントをかたるものがありましたし、コロナの感染が広がった時には『コロナワクチンナビ』をかたるフィッシングが出回るなど、人が興味を惹かれたり、不安に感じるテーマをかたりがちです」(にゃん☆たく氏)

フィッシング詐欺による被害額、不正送金の額も増加を続けており、特に 2023 年は上半期だけで前年の額を上回るペースとなった。「インターネットバンキングでは 2019 年に大きな不正送金被害がありましたが、その額を超える過去最大の被害が 2023 年上半期に起きています」(KesagataMe氏)。メガバンクに変わって信託銀行を狙うといった具合に、傾向を変えながら被害を与え続けている状態だ。

こうした中でフィッシングハンターから一言、強調しておきたいことがあるという。「それは、フィッシングサイトやメールを見分けようとするのはやめてください、ということです」(にゃん☆たく氏)

フィッシング詐欺が増えるにつれ、注意喚起も頻繁に行われるようになった。ただ内容を見ると「こういう表示は偽物ですので、注意してください」と、ユーザーに注意を払って見極めるよう求めるものが少なくない。しかし実際のフィッシングメールやフィッシングサイトは、実物のサイトのデータ・画像をコピーしたり、本物に近い URL を使ったりしており、本物と偽物を見極めるのは非常に難しく、特に画面の小さなスマートフォンでは極めて困難になる。

従って「基本的には、見分けられません。なので、むしろ見分けようとしないでください」(にゃん☆たく氏)

他にも「http か https かで見分ける」「.jp かどうかで見分ける」「Let's Encrypt で発行された証明書かどうかで見分ける」などいろいろな見分け方が提示されることがあるが、専門的に対策に携わる人間が複合的に判断するならばともかく、「何か一つの方法で『これは詐欺です』と言い切るのは危険です」(KesagataMe氏)とし、基本的には見分けようとせず、メールや SMS に記載された URL からではなくブックマークなどからアクセスするようにしてほしいとした。

●DMARC や BIMI といえども「万全ではない」

「DMARC や BIMI でフィッシング対策は万全なのか」という、JPAAWG General Meeting にしてはやや挑戦的なテーマからセッションは始まった。

なりすましメールを見抜く手段を提供し、フィッシング詐欺に引っかかるリスクを減らすため、SPF や DKIM、DMARC、そして BIMI といった技術が提案され、実装が広がっている。ただ、それらに対応すれば「万全」かというと、そうとは言えない…というのがフィッシングハンターらの意見だ。

「これらの技術を導入し、きちんと設定していても、狙われる企業はずっと狙われ続けています。犯人側もこれらの技術によって成功率が下がることは把握していますが、少しでも被害(=彼らにとっての利益)が出そうならば、ユーザーにリーチできる環境を自分たちで用意してフィッシングメールを送り続けてくるため、大きな効果は期待できないと考えています」(KesagataMe氏)

過去に国内の金融機関が軒並み狙われた際には、セキュリティ技術面での対策よりも、振込金額の上限を制限することで犯人側を諦めさせた経緯があるという。また、二段階認証も対策として推奨されているが、それに対しリアルタイムに入力を傍受する中間者攻撃フィッシングが増えるといった具合に、イタチごっこは続いている。こうした状況を説明した上で、「技術的な対策の効果はゼロではありませんが、万全でもありません」と KesagataMe 氏は述べた。

侍スタイルでセキュリティ啓発活動を展開している KAZUMI 氏は、加えて、DMARC や BIMI は、やろうと決めてすぐ導入できるものではなく、ある程度時間と費用、人的リソースがかかる点にも留意が必要だとした。

実際、ドメインの洗い出しに始まり、サーバのスペックや設定を確認し、運用開始後もレポートを見てポリシーを調整していく必要がある。BIMI ではさらに、ロゴの商標権登録なども必要になってくるため、規模によっては数ヶ月から数年単位のプロジェクトになる。「これらに時間を要するケースも見込んで計画を立てていく必要があるでしょう」(KesagataMe氏)

●ITリテラシーがない人の視点/気持ち汲んだ注意喚起が必要

DMARC や BIMI に限らず、この十数年、フィッシング対策の技術が広がり、繰り返し注意が呼び掛けられてきた。にもかかわらず騙されてしまう個人、騙されてしまう企業は後を絶たない。「なぜ騙されてしまうのか」が次のテーマだ。

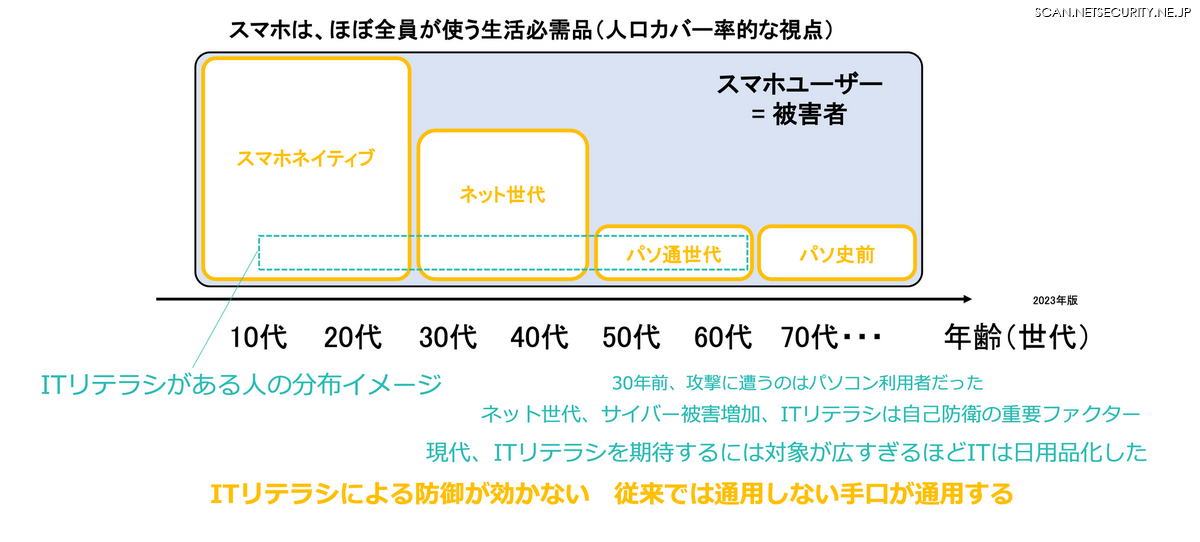

にゃん☆たく氏は、「企業の従業員」と「個人ユーザー(消費者)」、「PCユーザー」と「スマホユーザー」という軸で四つに分類すると、やはり「個人ユーザーかつスマホユーザーを狙うケースが一番多いように思います」と述べた。

KAZUMI 氏は、スマートフォンが一気に普及し、スマホネイティブ世代が登場していることを背景に、パソコン通信時代からインターネットの普及期にかけての時期を知る人向けの啓蒙手法が通用しなくなっているのではないかと問題提起した。「インターネットや Web の仕組みがわかる必要もなく誰もが使えるほど、IT というものが日用品になりました。そこを認識しないと、『注意してください』と声を届けているつもりでも一方通行で、全然受け取られていない状態ではないかと思います」(KAZUMI氏)

にゃん☆たく氏も、「こんなフィッシングに引っかかるなんて」と見下すのではなく、騙されて当たり前の状況であることを認識し、改めて「自分の当たり前は、他人の当たり前ではありません。ITリテラシーが低い人の視点や気持ちを知ることが大事だと思います」と述べた。

KesagataMe 氏はさらに「以前は面白おかしいフィッシングメールもありましたが、最近は、企業が配信しているメールをそのまま流用するケースが増えており、ヘッダーなどをきちんと見ない限りは気付かずアクセスしてしまうのが現状でしょう」とした。

なお、より気づきにくく、騙しやすくする手段として「生成AI」の存在がクローズアップされているが、にゃん☆たく氏は「生成AI によってフィッシングメールがそれほど巧妙になったか、というと、正直そうでもない」と感じているという。KesagataMe 氏も指摘している通り、単に本物のメールの文面をそのままコピーしてくるだけなので、生成AI が出てきたからより巧妙になる、といった単純な話ではないそうだ。

むしろ、2023 年に注意が呼びかけられた、囲み文字を用いてフィルタによる検知を回避する手法のほうが興味深く、AI だけに限らず、攻撃者がいかに検知避けに努力を払っているかがわかる一例だと言えるだろう。

●犯罪グループのエコシステム化、構造の複雑化によって困難になる検挙

攻撃者はこのように、守る側の対策を掻い潜るべく努力を重ねてきている。ではそこまでして「なぜフィッシング詐欺は発生し続けるのか」というのが次のテーマだ。

実は、グローバルに見て、日本のセキュリティ対策レベルは言われるほど低いわけではない。また、フィッシング詐欺の捜査に関する国際的な連携も始まっており、実際に検挙に至る例も出てきている。にもかかわらず、フィッシングは発生し続け、なかなか被害が減らないのが実情だ。

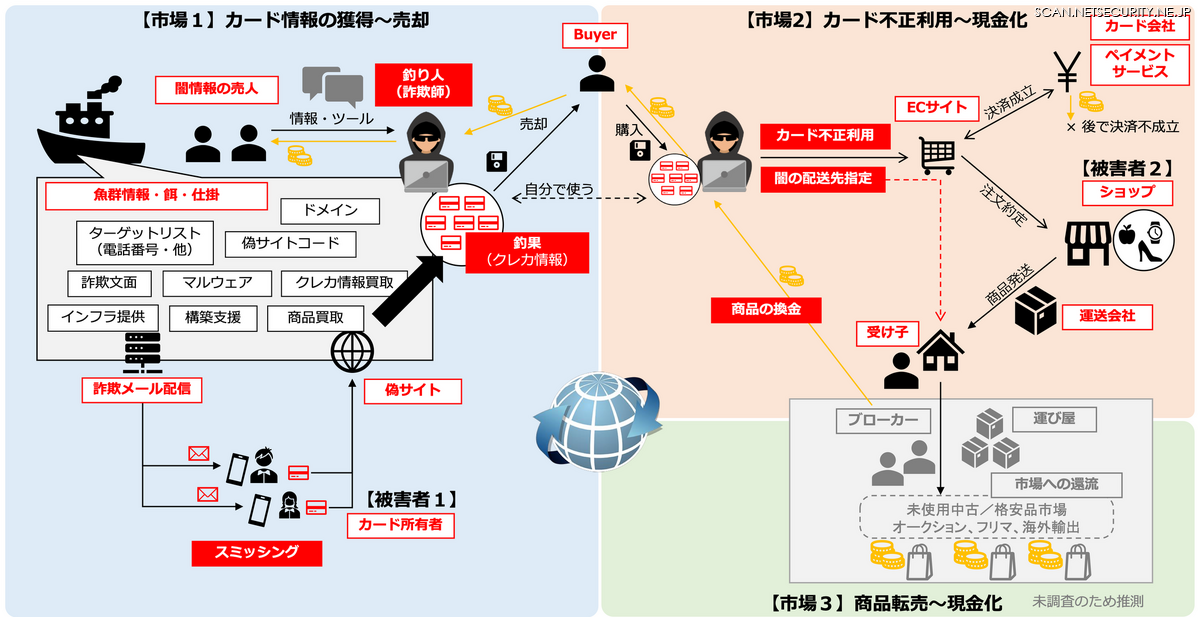

この背景として KAZUMI 氏は、「犯罪組織というのは一つだけではありません」と述べ、犯罪グループのエコシステム化を挙げた。

フィッシング詐欺では、情報を抜き取るだけでは儲からない。ツールを作って提供する人や、そうした道具を使ってクレジットカード情報を窃取し、販売する人が存在する。その情報を購入したバイヤーは、ECサイトで不正利用して換金性の高い商品を購入し、さらに闇バイトなどで募集された受け子が商品を受け取り、フリーマーケットや海外で換金するといった構造になっている。

「一つ一つは小さい犯罪で、それが集まることで全体としてフィッシング詐欺として成立するイメージです。警察は、受け子側から辿っていって抑えるのですが、フィッシングサイトを運営する大元は日本にいないことも多く、なかなか捕まりません」(KAZUMI氏)

通信事業者や ECサイトなど、関連するさまざまな企業がそれぞれ努力し、対策をしているものの、こうした複雑な構造となっているためなかなか大元から断ち切るのが難しい状況だ。それでも「自分の会社がこの構造のどこかに位置しているかもしれないので、その中でできる対策をやってほしいと思います」(KAZUMI氏)という。

●フィッシングメールは来るもの、開くものという前提で対策を

こうした実情を踏まえると、「どこからどう対策をすればいいのか」が重要なテーマになる。

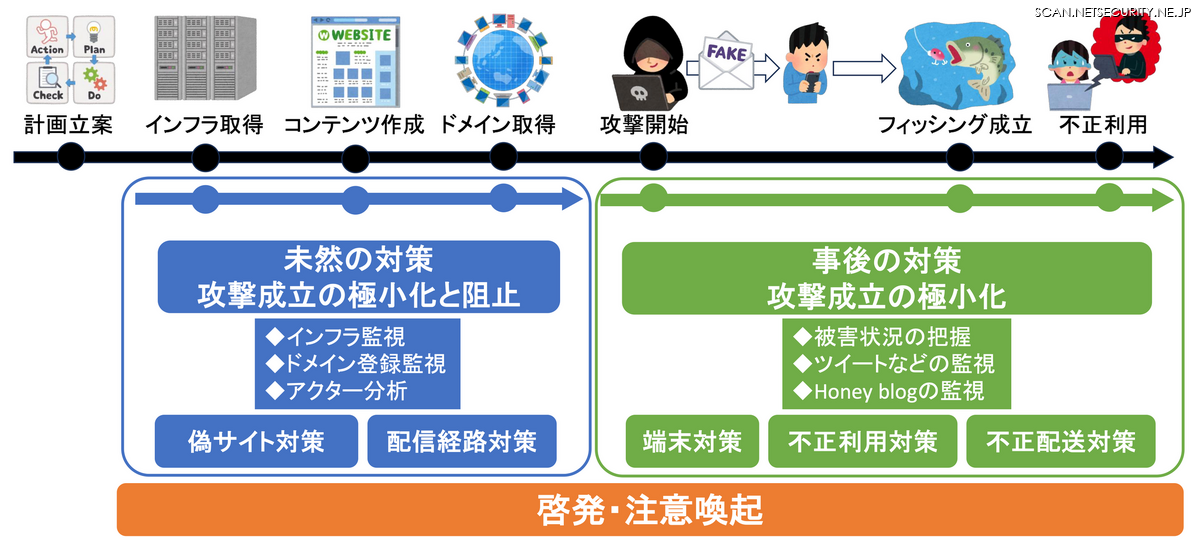

フィッシング詐欺が成立するまでには、まず犯罪者が計画を立て、インフラを取得し、フィッシングサイトのコンテンツを作り、ドメインや証明書も取得した上でフィッシングメールや SMS をばら撒いて誘導して被害者の情報を手に入れる。そして、その情報を用いて不正ログインを行って収益を手にする、という一連の流れがある。

対策としてにゃん☆たく氏は「まず未然の対策として、インフラの監視やアクター分析、もし自社の偽サイト、フィッシングサイトが作られてしまった時の対応策の整備などが挙げられます。一方、事後の対策としては、利用者がどんな被害を受けてしまったのかを把握し、対応に当たらなければならず、やるべきことは結構多いです」と述べた。さらに、継続的な注意喚起や啓発活動も重要だ。

KesagataMe 氏は、一連の対策のうち「どこから始めるべきか」を端的に示すのはなかなか難しいとしながらも、まずは「実際に攻撃者がどういった手口を使ったのか、手口に気づくためのログの保管と、モニタリング環境の準備が最低限必要でしょう」とした。そして、その手口を踏まえて、しかるべきアクションーー認証に不備があればそこを強化したり、何らかの不正な処理を行おうとするのをモニタリングしてリアルタイムに止めるーーといった対策を取ることを優先すべきだとした。

フィッシングハンターとして長年活動してきた経験から言うと、いかに早くフィッシングサイトを発見しても、なかなか有効な対策にはつながらない。Google Chrome のセーフブラウジング機能への反映はリアルタイムというわけにはいかないし、不正サイトをテイクダウンするよう Abuse窓口に連絡してもやはり時間がかかるか、悪ければ無視されてしまう。

「フィッシングサイトを早く検知することも重要ですが、それだけではなく、根本的なところで対処していかないと対策は取れませんし、効果も下がってしまいます」と KesagataMe 氏は述べ、自らのサービス性とセキュリティを高めていくことが重要だとした。

最近では受け取る側の教育活動として、フィッシングメール対策訓練を定期的に実施する動きも広がっている。にゃん☆たく氏はこれに関して「正直にいうと、クリックした件数や開封率は気にしなくていいと思っています。フィッシングメールは常に来るものです。それが来た時に、組織内に窓口があり、きちんと報告できるのかの訓練を、社内教育の一環として実施してほしいなと思っています」とした。

KesagataMe 氏もその意見に同意し、「たとえば、Outlook のアドインなどで、ボタン一つで通報できるような仕組みを整えておかないと、どこに通報すればいいか調べているうちに被害が広がる可能性もあります。平時の対応として、報告しやすい環境を整えることも心がけるべきでしょう」と述べた。

ただ、こうした対策や仕組みをすべて自社で、内製で実現しようとするとかなりの負荷がかかる。その負担を軽減する上で、ソリューションを適切に活用することも重要だ。KAZUMI 氏は、実際にソリューションを提供している立場から、「海外製ソリューションの中は、日本のフィッシングやスミッシングに対してまともに機能しないものも少なくありません。今何が起きているか、脅威の動向を理解していなければ運用が難しいかもしれません」とアドバイスした。さらに「自動検知でこんなに速いです」「これもできます、あれもできます」という言葉に惑わされないためにも、自分たちで、手作業で対応する際の観点や IoC(Indicator of Compromise)を押さえた上で検討すべきだとした。

最後ににゃん☆たく氏は、望ましい注意喚起のあり方についても触れた。

冒頭の「見分けようとしない」という提言につながることだが、「正しいURL、正しいメールアドレスはこうです」と説明し、注意を呼びかけても、攻撃者はそれを踏まえて新たな偽装を試みてくる。従って「これが正しいものです」と呼びかけるのではなく、あらかじめブックマークしておいた正規のサイトからアクセスするよう呼びかけてほしいとした。さらに「合わせて、報告窓口の情報も一緒に載せておけば、さらに良いのではないかと思います」(にゃん☆たく氏)

KesagataMe 氏によると、最近では、個人名ではなく、実在する企業名を名乗ってドメインを取得し、さらにその企業とは何の関係もないフィッシングサイトを立てるケースが散見されるという。こうした動向を踏まえ「自社だけでなく、他にもアンテナを立てる必要があることを認識していただければと思いますし、報告を受けた時のテイクダウンの対処の流れも理解しておくといいと思います」と呼びかけた。

誰しも、フィッシング詐欺に引っかかりたくて引っかかっているわけではない。にゃん☆たく氏は最後に「自社の人が狙われ、被害を受けてしまうケースもあるでしょう。その時、被害に遭った人を絶対に責めないでください」と述べ、フィッシングという巧妙な手法の特性を理解し、周囲に伝えつつ、皆で一緒になって被害を減らしていこうと呼びかけ、ディスカッションを終えた。