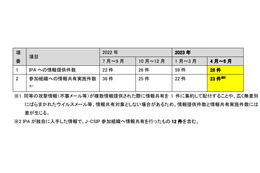

独立行政法人情報処理推進機構(IPA)は2月29日、2023年10月から12月における「サイバー情報共有イニシアティブ(J-CSIP)運用状況」を発表した。J-CSIPは、IPAを情報ハブに重要インフラで利用される機器の製造業者を中心に、情報共有を行い、高度なサイバー攻撃対策につなげていく取り組み。

運用状況では、2023年10月~12月に参加組織からIPAへ提供された情報の件数は27件(10月~12月は24件)で、このうち1件を標的型攻撃とみなしている。参加組織への情報共有を実施した件数は15件(同22件)となっている。

参加組織からIPAへ提供された情報には、「日本企業を装ったドメインからの不審メールを受信した」「FAX受信の通知メッセージを装ったフィッシングメールを受信した」「Microsoft OutlookのRSSフィードフォルダを悪用した詐欺メール」「外部サイトの閲覧中にポップアップ通知による偽のセキュリティ警告が表示された」「自社の広告メールへの返信を装った不審メールを受信した」などがあった。

「Microsoft OutlookのRSSフィードフォルダを悪用した詐欺メール」については、情報提供元の海外関係会社の従業員あてに、人事部長を騙った金銭の詐取を目的とする詐欺メールが着信したことから発覚したもの。送信者である人事部長に確認したところ、当人の気付かないうちに詐欺メールが送信されていたことが判明した。

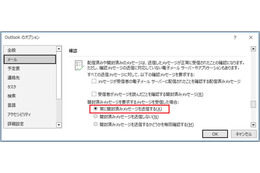

調査の結果、送信元のアカウントに設定していたMicrosoft 365の多要素認証が何らかの方法で突破され、Web版のOutlookに不正ログインされたことが判明した。さらに「詐欺メールに対する返信メールを受信した場合、RSSフィードフォルダに移動し、開封済みにする」というメールの仕分けルールが不正に作成されていた。Outlookの標準機能であるが利用頻度の少ないRSSフィードフォルダを隠ぺいに利用したと考えられる。

「日本企業からの問い合わせを装ったばらまき型の攻撃メール」については、J-CSIPの参加組織に、日本企業を装った不審なメールが届いたというもの。受信した不審メールの差出人・宛先や本文の署名には、日本企業から送信されたと見せかける偽装がされていた。

また、本文には「添付ファイルに記載した貴社製品の詳細情報が欲しい」という内容が記載されており、受信者に添付ファイルを開かせようとするものであった。添付ファイルを解凍すると「DBatLoader」というウイルス(ダウンローダー)が展開される。このウイルスを実行すると、最終的には「Warzone RAT」という遠隔操作ウイルス(RAT)に感染する。

調査の結果、このRATはMaaS(Malware as a Service)で販売されているものであった。MaaSを利用することで、ウイルスを開発する技術がない攻撃者でもばらまき型攻撃などを容易に行うことができ、攻撃が増加しやすい。ばらまき型メールは、慎重に確認すると不自然な点が見られるケースが多いので、不審なメールを受信した場合には、添付ファイルやURLリンクを開かずに、組織の情報セキュリティ部門など所定の通報先に連絡を入れるといった基本的な対応を行うことが重要としている。

「FAX受信通知を装いセキュリティ製品の回避を図るフィッシング攻撃」については、J-CSIPの参加組織にMicrosoftアカウントの認証情報の詐取が目的とみられるフィッシングメール数十件が、セキュリティ製品による検知をすり抜けて従業員まで届いたというもの。分析の結果、セキュリティ製品による検知を回避するために次の5つの手法が使われていた。

・画面表示に影響しない Unicode 制御文字を挿入する手法

・別メールから流用したとみられるメール文を挿入する手法

・実在する組織のメールアカウントから送信する手法

・複数種類のリダイレクトを経てフィッシングサイトに遷移させる手法

・フィッシングサイトに CAPTCHA 認証を使用する手法

IPAでは、攻撃を防ぐためには技術的な対策だけでなく、従業員教育のような人的な対策も組み合わせた多層防御の体制を整備することが必要不可欠としている。