セキュリティ製品を販売するセキュリティ企業と、そのエンドユーザー企業の間に入って監視業務を行なう製品を開発していると、そこからしか見えない様々な出来事があります。

それら多様な事象から、単にログ分析にとどまらず、セキュリティの運用や管理一般にも通じるトピックを厳選して、「LogStareのSOCの窓」として連載でお届けします。実務やセキュリティ計画策定、セキュリティ投資の判断の一助となれば幸いです。

●All Accept は WAF だけではなかった

第 1 回(錠前を購入したが施錠せず)で Web アプリケーションファイアウォール(WAF)の設定が「All Accept」のまま運用されていた事例をご紹介したところ、「そんなことがあるのか!?」とのコメントを他方から頂戴しました。

しかしながら、「All Accept」で運用されていたケース(実話)は WAF だけではないのです。

今回は、もう時効であるということで特別に掲載許可を頂戴した、とある設定画面のお話をしたいと思います。

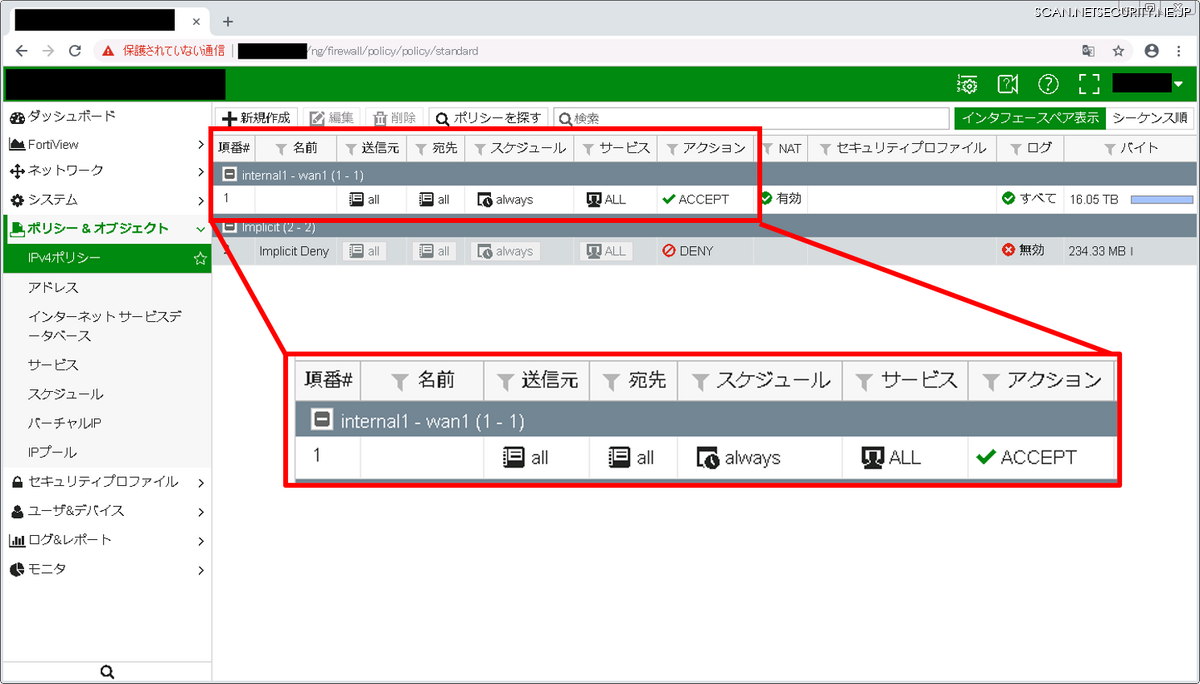

これは某有名メーカーの次世代ファイアウォールの管理画面です。

どこからくる通信であろうと(all)、いついかなる時も(always)、すべて許可(ACCEPT)するよう設定されています。

そして残念なことに、この画面は当社の親会社である株式会社セキュアヴェイルがファイアウォールの運用代行を請け負った、とあるお客様の実際の画面なのです。

この案件を担当したセキュリティエンジニアは当時を振り返り「現代アートみたいですね。たくさん鍵をつけているのに 1 つも施錠しないドア」と高度な感想を述べていました。

●これを設置すれば万全…のはず??

さて、件のファイアウォールは、当時お客様が取引のあった SI ベンダーから「トップクラスのシェアを誇る有名製品」「安価だし実績も多数ある」「多機能でセキュリティレベルが高い」という紹介を受けて導入を決めたものでした。

信頼する SI ベンダーが推薦する製品であり、実績も豊富なことから、お客様はそれを購入し、設置しさえすれば、ファイアウォールとして期待通りの機能を果たし、セキュリティレベルが向上すると思ったのです。

しかし結果として、誰も設定をしなかったファイアウォールは 1 年もの間すべての通信を通過させていました。大きな事故が起こらなかったことは不幸中の幸いです。

もしかして、あなたの会社にも、「有名だから」「実績豊富だから」「多機能だから」導入した、誰も設定していないセキュリティ製品がありませんか?

●初期設定のまま使っては目的を果たせない

ファイアウォールだけでなく様々なセキュリティ機器、セキュリティソフトウェアを、設置(あるいはインストール)するだけで期待通りに機能すると考えるユーザー企業は、意外に多いのが実態です。

しかしどのようなセキュリティ製品にも、目的に応じた「設定」が必要であり、会社組織の変化やサイバー攻撃のトレンドに応じて適切に設定を変えていく「運用」も欠かせません。セキュリティ対策とは継続的な取り組みです。

その運用をすべて引き受け、お客様の目的が果たされるよう、お客様の環境に適した設定をきちんと施し、専門家としてときに SI ベンダーと連携を図りながらお客様のセキュリティを保つのが、私たち LogStare を含むセキュアヴェイルグループです。

次回も私たちがセキュリティの運用現場で目撃した出来事から、現場の担当者はもちろん、管理層、経営層の方にも気づきを与えられる事例をお届けしたいと思います。どうぞご期待ください。

今回の教訓: 設置しただけでセキュリティ対策ができるセキュリティ製品は無い