PINCHY SPIDER は、ランサムウェア開発の裏に存在する犯罪者グループです。2018 年 1 月以降出回っている GandCrab というランサムウェアが最も有名です。PINCHY SPIDERは 、限られた数のアカウントとパートナーシップ関係を結び、GandCrab ランサムウェアの使用権を販売しています。このパートナーシッププログラムでは、サイバー犯罪者たちの通例に従って利益を 60 対 40(顧客が 60 % )に配分しています。ただし、「高度な技術」を持つ相手には、70 対 30 まで交渉に応じています。

GandCrab:先進的な技術で広く拡大

GandCrab は、市場で最も先進的かつ広く普及しているランサムウェアファミリーとしての地位を確立しています。このランサムウェアの開発の一部は、PINCHY SPIDER によって、サイバーセキュリティのリサーチコミュニティとの攻防の中で進められてきました。GandCrab には、ソーシャルメディアで広く活動し、ランサムウェアをレポートしているリサーチコミュニティのメンバーへのリファレンス情報が複数含まれています。

しかし、PINCHY SPIDER による熱心な開発を強く後押ししたのは、GandCrab に対する対策と復号ツールを積極的に開発してきたサイバーセキュリティプロバイダーとの止むことのない戦いでした。PINCHY SPIDER は、フィックスを配布したり、ゼロデイエクスプロイトを開発して、そのようなプロバイダーの顧客を攻撃することで応戦しました。

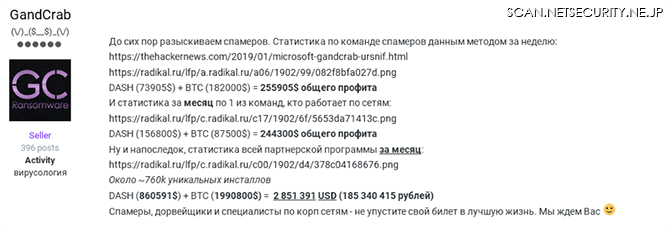

PINCHY SPIDERがパートナーを募集

PINCHY SPIDER は、犯罪者向けのフォーラムで自分たちのランサムウェアの成功を宣伝し、GandCrab のインシデントが広く報じられていることを吹聴してきました。2月に PINCHY SPIDER は、GandCrab のバージョン 5.2 をリリースしました。このバージョンでは、以前のバージョン用に開発された復号ツールが使用できなくなっています。実際、この新バージョンは最新の復号プログラムが発表される前日にリリースされています。

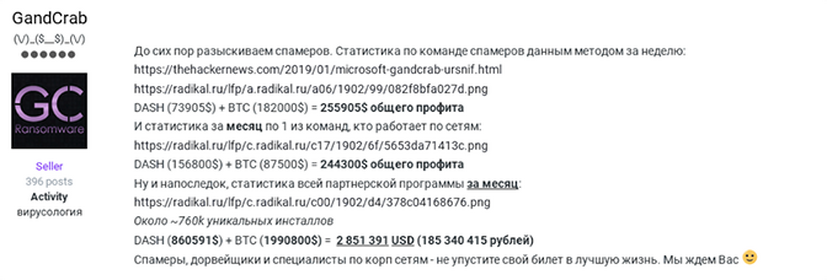

最近、PINCHY SPIDER は、リモートデスクトッププロトコル(RDP)と仮想ネットワークコンピューティング(VNC)のスキルを持つ人材や、コーポレートネットワーキングの経験があるスパマーを募集していました。PINCHY SPIDER のパートナー募集広告の例を 図 1 に示します。この広告の最後の行には次のように書かれています。「ランディングページを手掛けたことのあるスパマーの皆さん、コーポレートネットワーキングのスペシャリストの皆さん、豊かな人生を送るチャンスを逃さないでください。連絡をお待ちしています。」

CrowdStrike Intelligenceが特定したGandCrab

2月中旬、CrowdStrike Intelligence チームは、GandCrab ランサムウェアの新しい拡大戦略を特定しました。同チームは、攻撃者が被害者のホストに GandCrab をインストールしようとしているところを捉えています。最初はインストールに失敗したものの、攻撃者は被害者のネットワークを偵察するために後日舞い戻ってきました。そして次の日、3 度目に戻ってくると、GandCrab のインストールを阻んでいたセキュリティソフトをそのホスト上から手動で削除しました。

この攻撃者は、ホストに最初に侵入した際に盗んだ認証情報と RDP を使って、被害者のネットワーク内を水平移動し、他のホストにも GandCrab を拡散することに成功しています。

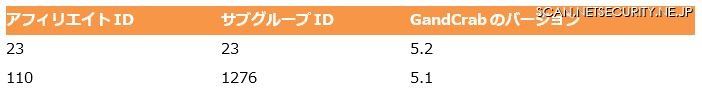

この偵察活動の間に、この攻撃者は、Sysinternals Process Monitor、Process Hacker といったシステム管理ツールや、LAN Search Pro と呼ばれるファイル検索ツールを利用してホストからのデータ収集を行っています。パートナー(アフィリエイト)の詳細と、これらの手法を採用していた GandCrab のバージョンを以下の表1に示します。

ドメインコントローラーへのアクセスを確認

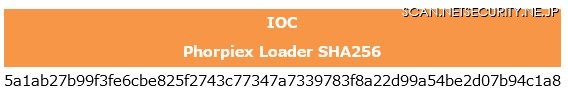

2月末、CrowdStrike Intelligence は、以前と同様のラテラルムーブメントのテクニックを使用して企業内の複数のホストに GandCrab を拡散させた別のインシデントを確認しました。攻撃者はまず企業ネットワークに侵入し、ドメインコントローラーの制御を可能にしました。ドメインコントローラーへのアクセス権を獲得すると、この企業のITシステム管理ソフト「LANDesk」を利用して、ネットワーク内のホストにローダーをインストールしました。

「Phorpiex Downloader」として知られるこのローダーは、GandCrab や PINCHY SPIDER にのみ関係するものではなく、以前には Smoke Bot、Azorult、XMRig といった他のマルウェアを投下していることが確認されています。このインスタンスにおいて、Phorpiex は主に2つの目的を遂行するために使用されています。1 つ目は、感染させたホスト上のすべてのリムーバブルドライブに自己拡散して、ネットワーク全体に増殖することです。2 つ目の目的は、感染させたホスト上に GandCrab をダウンロードして実行することです。

「Big Game Hunting」の採用と拡大

最近発生したこれらのインシデントにおける拡散手法が変化していることと、PINCHY SPIDER が RDP/VNC のスキルとコーポレートネットワーキングの経験を持つ人材を募集していることから、PINCHY SPIDER とそのパートナーが勢力を拡大し、Big Game Hunting の手口を採用していることを示唆しています。

PINCHY SPIDER が採用する手法と、Big Game Hunting を実践している他の多くの攻撃者の手法との違いは、その収益化モデルです。一般的には、INDRIK SPIDER や GRIM SPIDER のケースのように、企業全体でデータの暗号化を解くために、1 回の支払いが要求されます。しかし、PINCHY SPIDER は、企業ネットワーク上のホストごとに暗号化を行い、身代金もホストベースで要求しています。このような方法をとるのはPINCHY SPIDER だけではありません。BOSS SPIDER による攻撃では、企業ネットワーク全体に対する課金と、ホストごとの課金の両方を採用しています。

CrowdStrike の 2018年グローバル脅威レポートで報告されているように、Big Game Hunting は、2018 年のサイバー脅威の環境を象徴する手法でした。最近のサイバーインシデントは、他のサイバー犯罪者もこの攻撃モデルを取り入れようとしていることを裏付けています。サイバー犯罪グループ INDRIK SPIDER( BitPaymer ランサムウェアを使用)や GRIM SPIDER(Ryuk ランサムウェアを使用)は、有名な組織を攻撃して身代金を手にしたことでニュースの見出しを飾り、大物狙いは儲かることを世に知らしめました。大物を狙った攻撃が成功すれば、被害組織あたりの利益が増加します。PINCHY SPIDER とそのパートナーは、短い期間に犯罪による収益を高めています。

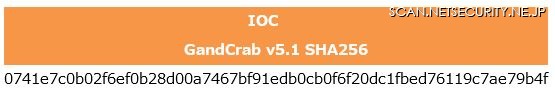

関係する攻撃の痕跡(IOC)

追加のリソース

・危険な攻撃者に関する情報を御社のセキュリティ戦略に活用する方法については、Falcon Threat Intelligenceの製品ページをご覧ください。

・CrowdStrikeの2019年版グローバル脅威レポートをダウンロードできます。

・CrowdStrike Servicesサイバーセキュリティ侵害調査報告書をダウンロードして、インシデント対応の最前線からのストーリーを読み、セキュリティ戦略に役立つ情報を入手してください。

・CrowdStrikeの次世代型AVをお試しください。Falcon Preventの無料トライアル版をすぐに試してみましょう。

*原文は CrowdStrike Blog サイト掲載:PINCHY SPIDER Affiliates Adopt “Big Game Hunting” Tactics to Distribute GandCrab Ransomware