◆概要

2023 年 12 月に公開された、Cacti における、遠隔コード実行につながる脆弱性を悪用するエクスプロイトコードが公開されています。脆弱性を悪用されてしまった場合は、Cacti を動作させている HTTP サーバの権限で侵入されてしまいます。ソフトウェアのアップデートや、認証情報の強化により、脆弱性に対策しましょう。

◆分析者コメント

脆弱性の悪用には、管理用 Web コンソールへのログインが必要であり、かつログインに用いているアカウントが特定の PHP コードへのアクセスに十分な権限を持っていることが前提条件となります。よって、ソフトウェアのアップデートが困難である場合は、認証情報の強化やネットワーク的なアクセス制御により脆弱性を悪用されてしまう可能性を低減できると考えられます。また、ソフトウェアの性質的にインターネット上への公開が好ましくないため、当該ソフトウェアを使用している場合は公開設定を確認しましょう。

◆深刻度(CVSS)

[CVSS v3.1]

* CVE-2023-49085(SQL Injection)- 8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2023-49085&vector=AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=GitHub,%20Inc.

* CVE-2023-49084(Local File Inclusion)- 8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2023-49084&vector=AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

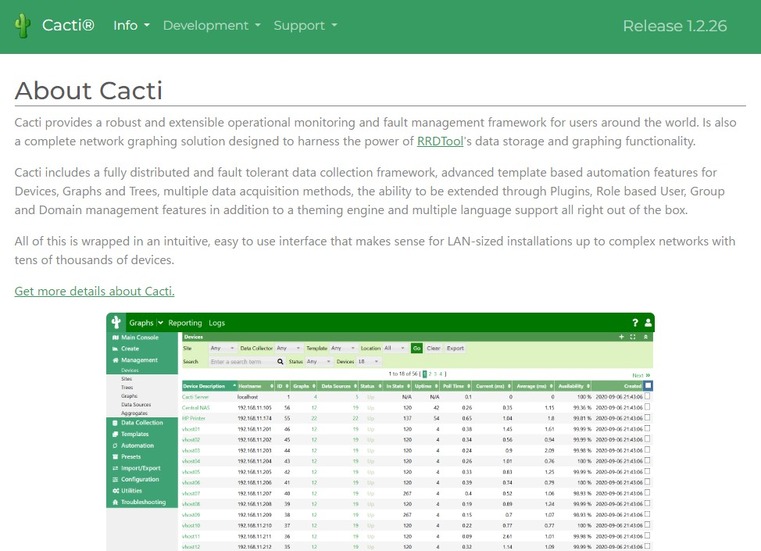

Cacti のバージョン 1.2.26 未満が当該脆弱性の影響を受けると報告されています。

◆解説

オープンソースのネットワーク管理ソフトウェアである Cacti に、遠隔コード実行につながる複数の脆弱性が報告されています。

脆弱性は 2 つ存在します。1 つは pollers.php というコードに存在する SQL Injection の脆弱性です。攻撃者は、十分な権限を持つアカウントでの認証後に pollers.php の脆弱性を悪用し、Cacti のデータベースからの情報入手や記録された情報の改ざんが可能です。もう 1 つの脆弱性は link.php というコードに存在する Local File Inclusion の脆弱性です。攻撃者は前述の SQL Injection を悪用してデータベースに登録されているファイル情報を操作した後に Local File Inclusion の脆弱性を悪用することで、Cacti が稼働している OS に遠隔から任意のコードの実行を強制できます。

◆対策

Cacti をバージョン 1.2.26 またはそれよりも新しいバージョンにアップデートすることで対策可能です。また、認証情報の強化やネットワーク的なアクセス制御により、脆弱性を悪用されてしまう可能性の低減につながると期待できます。

◆関連情報

[1] Cacti 公式

https://github.com/Cacti/cacti/security/advisories/GHSA-vr3c-38wh-g855

[2] Cacti 公式

https://github.com/Cacti/cacti/security/advisories/GHSA-pfh9-gwm6-86vp

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2023-49085

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-49085

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2023-49084

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-49084

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して Cacti が稼働している OS へ

の侵入を試みるエクスプロイトコードが公開されています。

GitHub - rapid7/metasploit-framework

https://github.com/rapid7/metasploit-framework/blob/master/modules/exploits/multi/http/cacti_pollers_sqli_rce.rb

#--- で始まる行は執筆者によるコメントです。

2023 年 12 月に公開された、Cacti における、遠隔コード実行につながる脆弱性を悪用するエクスプロイトコードが公開されています。脆弱性を悪用されてしまった場合は、Cacti を動作させている HTTP サーバの権限で侵入されてしまいます。ソフトウェアのアップデートや、認証情報の強化により、脆弱性に対策しましょう。

◆分析者コメント

脆弱性の悪用には、管理用 Web コンソールへのログインが必要であり、かつログインに用いているアカウントが特定の PHP コードへのアクセスに十分な権限を持っていることが前提条件となります。よって、ソフトウェアのアップデートが困難である場合は、認証情報の強化やネットワーク的なアクセス制御により脆弱性を悪用されてしまう可能性を低減できると考えられます。また、ソフトウェアの性質的にインターネット上への公開が好ましくないため、当該ソフトウェアを使用している場合は公開設定を確認しましょう。

◆深刻度(CVSS)

[CVSS v3.1]

* CVE-2023-49085(SQL Injection)- 8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2023-49085&vector=AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=GitHub,%20Inc.

* CVE-2023-49084(Local File Inclusion)- 8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2023-49084&vector=AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

Cacti のバージョン 1.2.26 未満が当該脆弱性の影響を受けると報告されています。

◆解説

オープンソースのネットワーク管理ソフトウェアである Cacti に、遠隔コード実行につながる複数の脆弱性が報告されています。

脆弱性は 2 つ存在します。1 つは pollers.php というコードに存在する SQL Injection の脆弱性です。攻撃者は、十分な権限を持つアカウントでの認証後に pollers.php の脆弱性を悪用し、Cacti のデータベースからの情報入手や記録された情報の改ざんが可能です。もう 1 つの脆弱性は link.php というコードに存在する Local File Inclusion の脆弱性です。攻撃者は前述の SQL Injection を悪用してデータベースに登録されているファイル情報を操作した後に Local File Inclusion の脆弱性を悪用することで、Cacti が稼働している OS に遠隔から任意のコードの実行を強制できます。

◆対策

Cacti をバージョン 1.2.26 またはそれよりも新しいバージョンにアップデートすることで対策可能です。また、認証情報の強化やネットワーク的なアクセス制御により、脆弱性を悪用されてしまう可能性の低減につながると期待できます。

◆関連情報

[1] Cacti 公式

https://github.com/Cacti/cacti/security/advisories/GHSA-vr3c-38wh-g855

[2] Cacti 公式

https://github.com/Cacti/cacti/security/advisories/GHSA-pfh9-gwm6-86vp

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2023-49085

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-49085

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2023-49084

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-49084

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して Cacti が稼働している OS へ

の侵入を試みるエクスプロイトコードが公開されています。

GitHub - rapid7/metasploit-framework

https://github.com/rapid7/metasploit-framework/blob/master/modules/exploits/multi/http/cacti_pollers_sqli_rce.rb

#--- で始まる行は執筆者によるコメントです。