一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は9月5日、「Barracuda Email Security Gateway(ESG)の脆弱性(CVE-2023-2868)を悪用する継続的な攻撃活動に関する注意喚起」を発表した。米連邦捜査局(FBI)による注意喚起や、Mandiantが公表した追加の分析レポートなどを受けたもの。

Barracuda ESGアプライアンスのバージョン 5.1.3.001から9.2.0.006までには、リモートコマンドインジェクションの脆弱性(CVE-2023-2868)が存在する。この脆弱性が悪用されると、ESG製品の管理者権限でシステムコマンドを不正に実行される可能性がある。なお、この脆弱性は細工されたTARファイルを添付したメールを受信するだけで発動する。

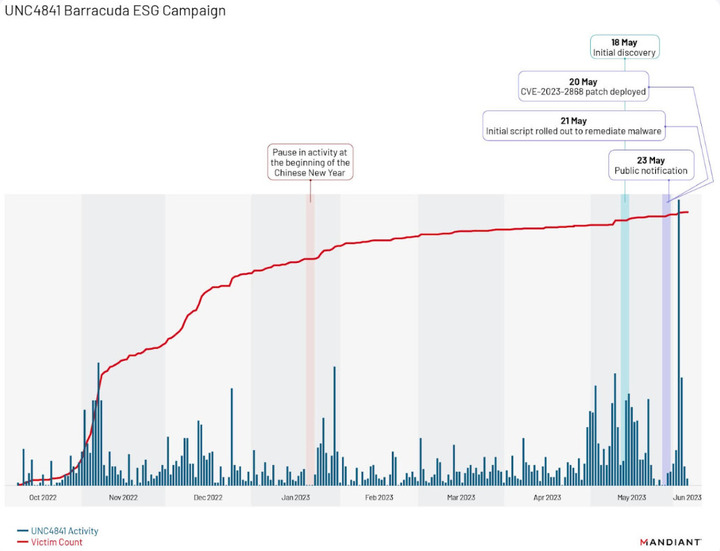

この脆弱性に対し、中国系脅威グループ「UNC4841」が2022年11月初旬からグローバル・スパイ・キャンペーンを行っていたとMandiantが調査報告を公開している。Barracudaは2023年5月20日に同脆弱性を解消するパッチをリリースしているが、一連の修正対応後も継続的な攻撃活動が行われている。

Mandiantによると、パッチの適用後も侵害を受けているESGアプライアンスは全体の5%と限定的であるが、対象のアプライアンスを使用しているユーザー組織では新たなバックドアが設置されたり、ネットワーク上で横展開したりするなど、攻撃者が永続性を確保しようとする攻撃活動が確認されている。

FBIでは、影響を受けたすべてのESGアプライアンスを直ちに分離、交換し、ネットワークが侵害の指標リストに接続されていないかを直ちにスキャンすることを強く推奨している。Mandiantでは、パッチの公開後も大きな攻撃の波が複数回発生しており、対応策が公開されるたびに攻撃者はTTPを変更し、ツールキットを修正し続けていると指摘している。

JPCERT/CCでは、2023年6月時点でBarracuda Networksなどから示された対策に加えて、以下の対応を推奨している。

・同製品から発生する外部への通信の調査

・同製品が稼働するネットワーク内の調査

・同製品内に保存されていた情報の調査および対処の検討