日本プルーフポイント株式会社は7月19日、年次レポート「Human Factor 2023(サイバー攻撃チェーンで狙われる人的要因分析)」の日本語版を発表した。

「Human Factor 2023」レポートは、プルーフポイントが2022年1月1日から12月31日に世界中で収集したメール、クラウド、モバイルコンピューティングにわたるグローバルサイバーセキュリティ データセットをProofpoint Nexus Threat Graphで分析したもの。同レポートでは、ユーザーリスクの3つの主要な要素(脆弱性、攻撃、権限)のうち、現代のサイバー攻撃を非常に危険にしているテクノロジーと人の心理の組み合わせに焦点を当て、脅威環境全体の新たな展開を掘り下げている。

同レポートによると、約30年にわたりマルウェアの配布手段として利用されてきたOfficeマクロは、マイクロソフトがWebからダウンロードしたファイルの取り扱い仕様を変更したことで、利用が減少し始めたが、攻撃者はこの更新をきっかけに、標的を攻撃するための別の手法を模索するようになり、様々な実験が続けられている。

2022年は、攻撃者が一見無害なメッセージを送信することから始まる「会話型スミッシング」や「Pig Butchering(豚のブッタ切り詐欺、ロマンス詐欺)」脅威が急増し、モバイル界では12倍に増加と、2022年に最も急成長している。電話を用いたサポート詐欺(TOAD:Telephone-Oriented Attack Delivery)は、ピーク時には月間1,300万メッセージに達している。

SocGholish(TA569)は、自動ダウンロードと偽のブラウザ アップデート警告を含む新しい配布方法でウェブサイトを感染させることで、メッセージ件数の多いマルウェアのトップ5となっている。SocGholishのマルウェアを置いているサイトの多くは、マルウェアを置かれていることに気づいておらず、マルウェアの配信をさらに拡散させている。

クラウドテナントの94%が毎月、狙い撃ちの攻撃または総当たり攻撃のいずれかに狙われており、2023 年に入って、データの総当たり攻撃、特にパスワードスプレー攻撃の数は月平均4,000万件から 2億件近くまで増加している。

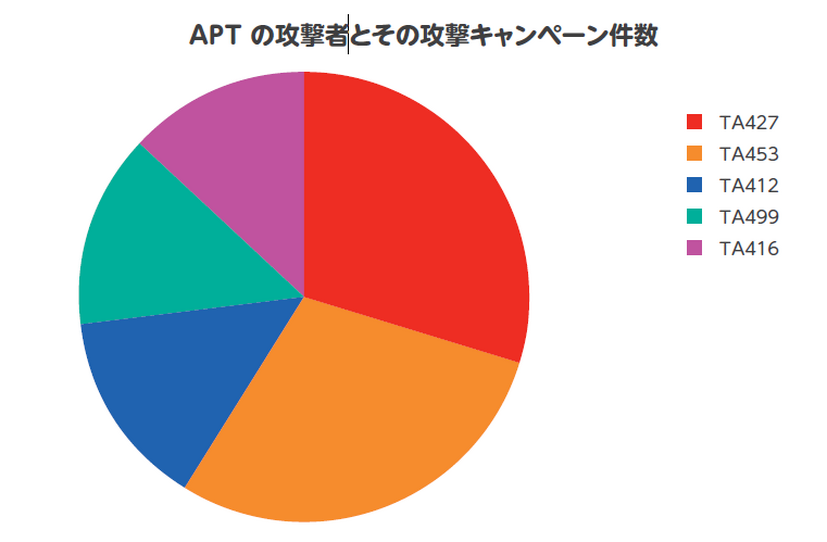

一般企業や政府のスパイ活動を行うロシア系のAPT(Advanced Persistent Threat)攻撃グループ TA471 による大規模攻撃キャンペーンがAPTメッセージの件数で第1位となり、また中国国家と結びついたAPTの攻撃者 TA416は最もアクティブなグループに属し、TA416による新たな重要攻撃キャンペーンは、ロシアとウクライナ戦争の開始と同時に起こり、難民・移民サービスに関連したヨーロッパの外交機関を標的とするなど、金銭目的のサイバー犯罪が脅威の大部分を占める一方、異常値的なAPT攻撃が1回でもあると、大きな影響を与える可能性があることが明らかになった。

日本プルーフポイント チーフ エバンジェリストの増田幸美氏は「多くの攻撃グループがさまざまな新しい攻撃テクニックを試していることも観測されていますが、攻撃者は “人”の脆弱性を標的にし続けていることに変わりはありません」とコメントしている。