ヴィーム・ソフトウェア株式会社は5月24日、「Veeam 2023 Ransomware Trends Report(英語)」を発表した。

同レポートは、過去12ヶ月間に少なくとも一度はランサムウェ ア攻撃の被害を受けた経験のある企業のITリーダー1,200人を対象にした調査と、約3,000件のサイバー攻撃を参照した調査結果。サイバー攻撃に関するインシデントから得られた知見やIT環境への影響、今後のビジネス継続性を確保するためのデータ保護戦略の実施方法について調査している。

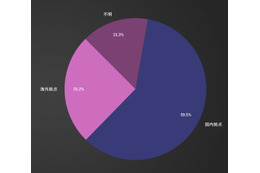

調査結果によると、2022年調査に続き、サイバー攻撃被害者の大多数(80%)がデータを復旧させるために身代金の支払いに応じており、そのうち59%は身代金を支払ってデータを復旧できたが、21%は身代金を支払ったにもかかわらずデータを復旧できなかったことが明らかになった。また、身代金を支払わずにバックアップからデータを復旧できた組織はわずか16%で、昨年の調査の19%から減少していた。

ランサムウェア攻撃を受けた場合、身代金を支払うか、バックアップから復元するかの選択を迫られるが、バックアップからの復旧に関しては、93%のサイバー犯罪で攻撃者がバックアップリポジトリを標的に定めており、75%が攻撃中に少なくとも一部のバックアップリポジトリを失い、3分の1以上(39%)がバックアップリポジトリが完全に失われたことが判明した。

同レポートでは、バックアップの認証情報の保護、バックアップのサイバー検知スキャンの自動化、バックアップが復元可能かどうかの自動検証等は、サイバー攻撃から組織を守るために有効であるが、最も重要な戦略は、バックアップリポジトリが削除または破損されないと保証することであると指摘し、データの書き換えが不可能な「不変性(イミュータビリティ)」を重視する必要があるとしている。

調査結果によると、回答者の82%がイミュータブルクラウドを、64%がイミュ ータブルディスクを使用しており、バックアップソリューションで少なくとも1つの階層にイミュータビリティがない組織がわずか2%であった。

また同調査で、復旧時にデータを「クリーン」にする方法を尋ねたところ、バックアップリポジトリからデータを再スキャンするために、本番環境に再導入する前に何らかの形で隔離環境でのリストア検証を実施していると回答者の44%が答えているが、大半の組織(56%)は、復旧時にデータをクリーンに保つ手段を持っておらず、本番環境で再感染するリスクを抱えていることが明らかになった。