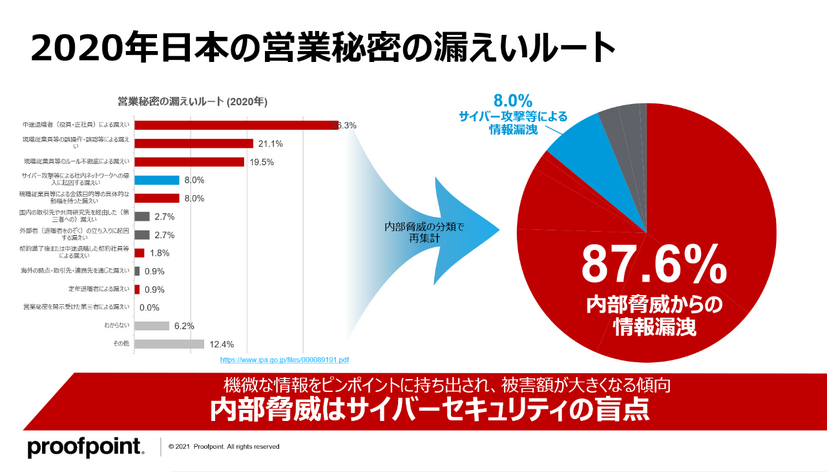

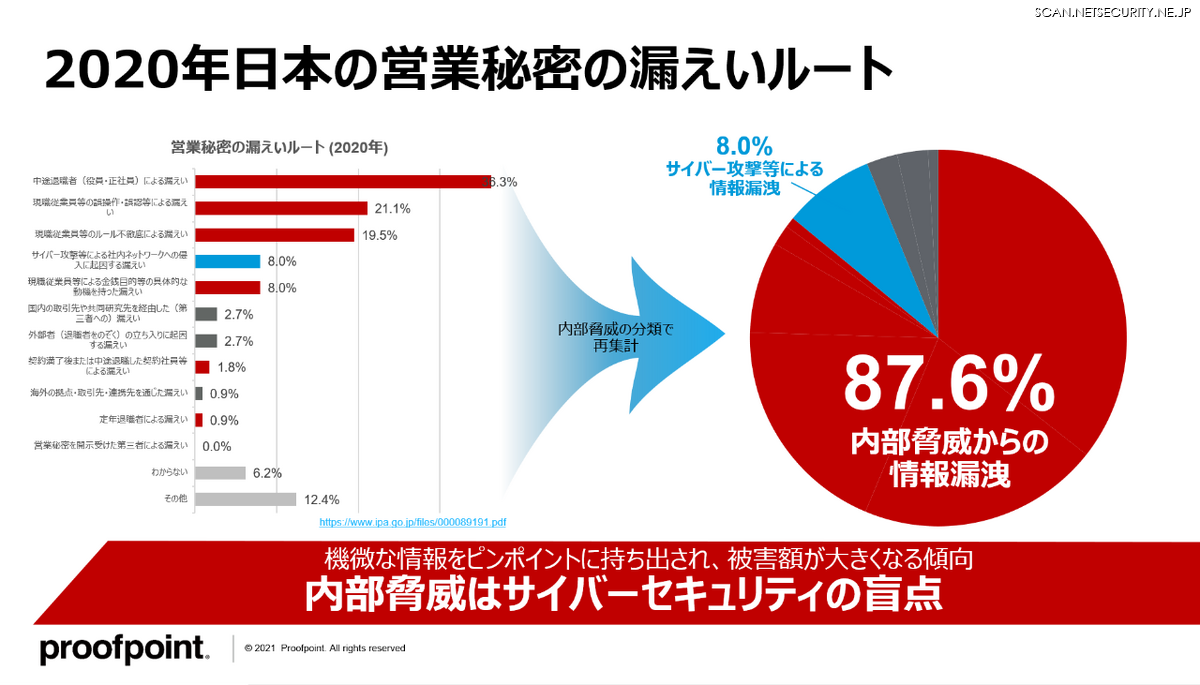

そしてそれを裏付けるようなデータがでた。2020年の日本の営業秘密の漏えいルートをIPAが発表 したが、そのうち、中途退職者による情報漏えいがトップとなった。さらにそれら内部からの脅威と考えられるものを区分して再集計すると、なんと内部脅威からの情報漏えいが全体の87.6%を占めており、サイバー攻撃等による情報漏えい8.0%を、10倍も大きく上回っているのだ。

昨今、日本では内部からの情報漏えいの報道があとを絶たない。ロシアのスパイが日本の従業員をそそのかし5Gの技術を盗んでしまう事件。中国のスパイがLinkedIn経由で日本の研究者に近づき、研究熱心な心を逆手にとる形でスマートフォンの液晶技術に関する機密情報をだましとった事件。業務委託先のSEが金銭目的で顧客の資産を勝手に売却し、大金を不正引き出ししてしまう事件。ハイテク技術を持って退職した社員が競合他社に転職した事件では、損害賠償を求める訴訟も始まっている。

内部脅威は近年急速に増加しており、2018年から2020年で47%も上昇している。 テレワークが当たり前となり、以前と違って監視する周囲の目も少なくなったからであろうか。プライベートと仕事との区別も曖昧となって、それがゆえにおこっているインシデントも多い。そしてその結果は深刻なものになることも多く、企業に対して年間約1,145万ドル(約12.6億円)の損害を与えている。

多くの組織が内部脅威に気づく一方で、テレワークの広がりによって、内部脅威の発生防止はますます困難になってしまった。テレワークの浸透によって、急速なクラウド化がすすめられたものの、働く従業員に対する可視性はなくなってしまった。その結果、不注意による過失にせよ、悪意をもっておこなう内部不正にせよ、内部脅威に対する防御がますます困難になっている。

ではこのような内部脅威の増加に対して、どのような対策を取ればいいのか?

まずは内部脅威を理解することから始めよう。

内部脅威を理解する

従来のサイバー攻撃対策は、外部からの侵入を防ぐために境界防御が構築されてきた。しかし内部脅威はその境界防御の中でおこなわれる。つまり、これまでのサイバー攻撃対策とは異なった戦略、意識改革、ツール、プロセスが必要となるのだ。

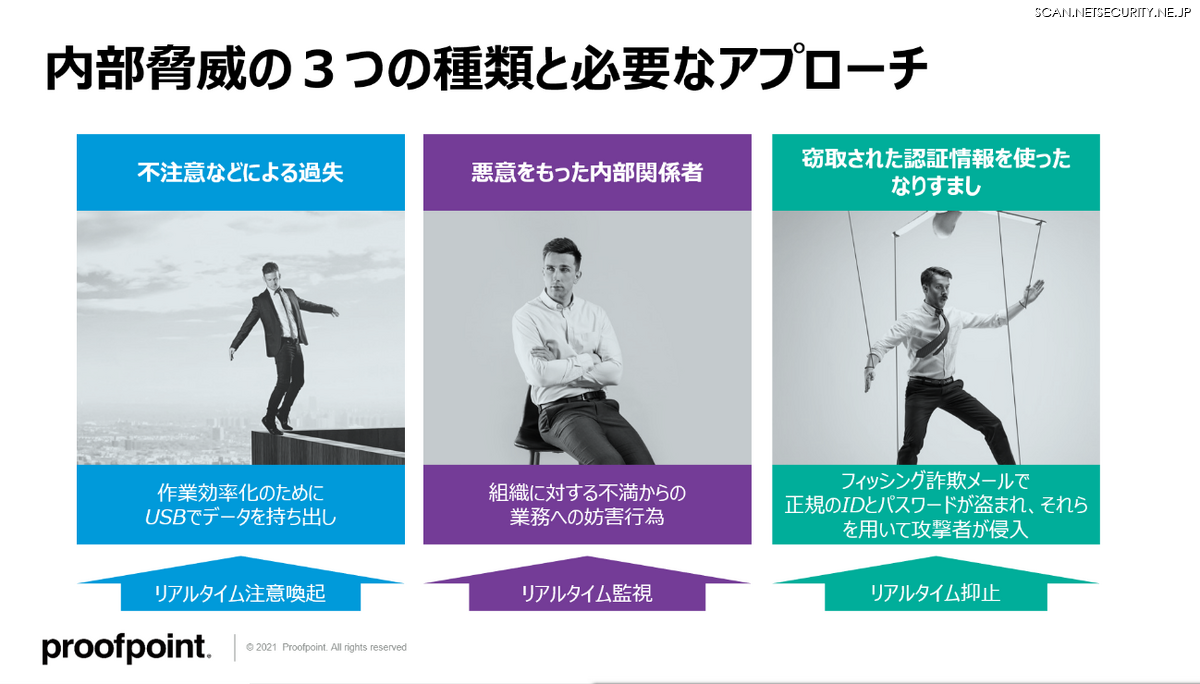

さらに内部脅威には、大きく分けて3つの形態があり、これらに対して異なるアプローチが必要だ。

1.不注意などによる過失:

不注意などによる過失は、1件あたりの損失額は307,111ドル (約3,300万円)程度だが、数が多く内部脅威インシデントの3分の2を占める。これはユーザーがその行為が悪いとは知らずにおこなってしまう過失であり、意識せずに誤って機密データを公開してしまったり、ルールを知らずに不正をおこなってしまうなどしておこる。

⇒ こういったおっちょこちょいの人がおこなってしまう過失には、行動をおこなおうとしているまさにその時にリアルタイムに注意喚起してあげることがのぞましい。

2.悪意をもった内部関係者:

悪意をもつ内部関係者による被害額は大きく、1件あたりの被害額は、755,760ドル (約8,300万円)に跳ね上がる。悪意を持つ内部犯行は、動機が金銭目的であったり、復讐であることが多く、不注意による過失より、被害額が大きくなる傾向にある。

⇒ こういった内部不正に対しては、監視していることを知らせることにより、捕まるリスクを高め、犯行を思いとどまらせることが効果的だ。

3.窃取された認証情報を使ったなりすまし:

正規の認証情報を何者かが窃取し、それを用いて正規ユーザーになりすましておこなう犯行は、1件あたりの被害額はもっとも大きくなり、871,686ドル (約9500万円)にのぼる。これは、ユーザーのログイン情報を悪用して、アプリケーションやシステムへの不正アクセスをおこなうサイバー攻撃者や、認証情報を窃取してなりすましておこなう犯人によるもので、最も損害が大きくなる。

⇒ 攻撃者が正規のユーザーになりすましている場合、監視だけでは手遅れになる。犯行をおこなおうとしているまさにそのタイミングで、ユーザーをログオフさせたり、アプリを遠隔から落としたりすることが必要だ。

この3つの脅威タイプはいずれも、システム的にはなんら怪しい振る舞いではなく、すべてが正規ユーザーの正規プロセスとして動くため、これまでのサイバー防御システムでは検知することが非常に難しい。不注意による過失である場合、その過失の兆候を前もって出すことはほぼなく、また悪意ある攻撃者は疑われないよう証拠を残さないことに全力を尽くすからだ。

テレワークが内部脅威を加速する

昨今、テレワークの浸透により、上司や同僚の目の届かないところで仕事をしている従業員が増えていることは、内部脅威を増加させる一因となっていると考えられる。

柔軟な働き方が当たり前となった今、内部脅威の前兆を見極めるのも非常に困難だ。これまで疑わしいと思われていた行動も、警戒されることもない。ほとんどの組織において、あらゆるところから社内のデータにアクセスすることができるため、攻撃対象領域が拡大している。

またテレワークにおける心理面での変化もある。オフィス以外の場所ではユーザーは仕事をするためのセキュリティを忘れがちになってしまうという事実もある。例えば、利便性のために個人のPCを使用したり、個人的な用事のために会社のPCを利用したり、パスワードを書き留めたり、システムやデータに不適切にアクセスしたりもする。

残念ながら、2020年末時点で、92%の組織がリモートワークに移行しているにかかわらず、ユーザーに対してリモートワークをセキュアに遂行するためのトレーニングをおこなった組織はわずか36% しかなく、多くのユーザーが自宅で仕事をする場合のルールやベストプラクティスを認識していない可能性がある。

また社外での作業は、気が散ることも多く、単純かつ重大なミスを犯す可能性がある一方で、悪意を持つユーザーは社内よりも社外のほうが、より自由に行動できると感じているはずだ。

内部脅威対策プログラムの構築

このような状況において、内部脅威を効果的に検知し抑止をかけることは難しいかもしれないが、不可能ではない。アメリカの犯罪学者ドナルド・クレッシー氏によると、内部不正をおこなうには「動機」「機会」「正当化」の3つの要素が必要であり、これら3つが揃うことによって内部不正がおこなわれる。そうであれば、このうちの1つをなくせば、内部不正はおこなわれないことになる。こういった視点から内部脅威対策プログラムを作るとよい。

まずは、内部脅威対策チームが自社におけるデータ活動を理解し、誰が、いつ、何のために、どのプラットフォームを通じて、どのようなデータにアクセスしているかを把握し、可視性を確保することだ。このような情報は、内部犯行の動機や意図を明らかにするのに役立ち、内部脅威の兆候を早期に把握して、警告を発し、抑止する鍵となる。

そして把握した自社の状況から、ベストプラクティスを作成するのだ。システムやネットワークへのアクセス、ユーザーの権限、パスワードの管理、不正なアプリケーション、BYODなどハイブリッドな労働環境のためのベストプラクティスのポリシーを、社内に展開する。

次に内部不正の1要素である「正当化」の理由を排除するために、作成したポリシーに基づいて、社員に十分なコンプライアンス教育を実施する。テレワーク時のセキュリティ遵守についてのトレーニングを入れることはいうまでもない。また昨今、日本で多い傾向として、外部接触者が内部の人間をそそのかす例もあるため、そういった具体的な内容を教育プログラムに取り入れるのも効果的だろう。

そして三番目に内部不正の1要素である「機会」をなくすために、不審な活動を監視し、調査するための専門の内部脅威監視業務を構築するのだ。情報の漏えい、権限の乱用、アプリケーションの不正使用、不正アクセス、リスクのある異常な振る舞いを検出できる監視ツールなどが必要だ。

忘れてはいけないのが、監視ツールはリアルタイムにアラートを発動し、時によってはユーザーにリアルな警告を与えてその行為を思いとどまらせる必要があるということだ。なぜなら、後追いのアラートはテレワークにおいては後の祭り。その場でアラートをあげなければ、情報漏えい抑止の意味をなさないからだ。またサイバー攻撃は、グレーな内容で疑うことができるが、内部を疑う時にはそうはいかない。しっかりした証拠が保全されていることが重要になる。

不注意なユーザーによる過失にはリアルタイムに注意喚起をおこなう。悪意をもった内部犯行者にはリアルタイムな監視により、捕まるリスクを高め不正行為を思いとどまらせる。なりすましアカウントはその場で抑止することがもっとも効果的だ。

最後に、内部不正の残りの1要素である「動機」をなくす試みだ。残念ながら「動機」をなくすためには短期的な直接的なアプローチは難しいが、長期的に社内環境の整備をおこない、従業員との日ごろからのコミュニケーションが内部脅威の抑止に欠かせないことはいうまでもない。