サイバー空間とフィジカル空間が融合する Society5.0 では、「データの利活用」とともにそれに反する「プライバシーの保護」が同時に求められる。

サイバー空間は矛盾が多い。

Windows のセキュリティを学ぶために作られた Mimikaz 。残念ながら、今や多くの攻撃者の愛用攻撃ツールだ。ターゲットの端末のメモリ上にあるパスワードを取得するために使われている。Mimikaz の製作者であるベンジャミン・デルフィー氏は、講演の中で「マイクロソフトにこの件を伝えたけど無視されたんだよね。だから作ったんだ」と笑って話していた。セキュリティを高めるために作られたものが、攻撃者の武器となったいい例だ。

Cobalt Strike も、もとはといえば組織がサイバー攻撃に耐え得るかのペネトレーションテストで使うためのツールだった。しかしコードがハッキングされて現在は攻撃者ツールとして人気を集めている。

アメリカ国家安全保障局( NSA )が国益を守るために開発した MS17-010 の脆弱性を用いる EternalBlue。全世界で猛威を振るった WannaCry や NotPetya の拡散に使われた。

攻撃と防御は紙一重なんじゃないか、と思うことがよくある。

セキュリティと利便性はよく天秤だといわれる。セキュリティを強化すればするほど、利便性や業務効率が下がるといわれ、逆に利便性や業務効率を求めれば求めるほど、セキュリティがおろそかにされる。

DX を推進するにあたっても、データやデジタル技術を利活用する際には、セキュリティとトレードオフになる場合もあり、必ず DX とセキュリティを両立するためのデジタルガバナンスの観点が求められる。

しかし、リモートワークが当たり前となった今、社外のネットワーク環境で人々は働くようになり、防衛線の境界があいまいとなってしまった。人々はさまざまなデバイスやネットワーク、プラットフォームを用いて、あらゆる場所から企業のデータにアクセスしている。こういう今だからこそ、セキュリティへのアプローチを考え直すいいきっかけなのだ。

では、こういった悩ましいセキュリティと業務効率のトレードオフを解決するには具体的にはどうしたらいいのか?

その答えがある。

もし、一律厳しいセキュリティを全員に施したとしよう。業務が回らなくなり、人々はセキュリティから逃れようとして抜け道を探してしまう。汎用的なサイバーセキュリティはもはや通用しない。そうならないよう、適切な人に適切なタイミングで、適切なセキュリティコントロールを施すことが必要になる。

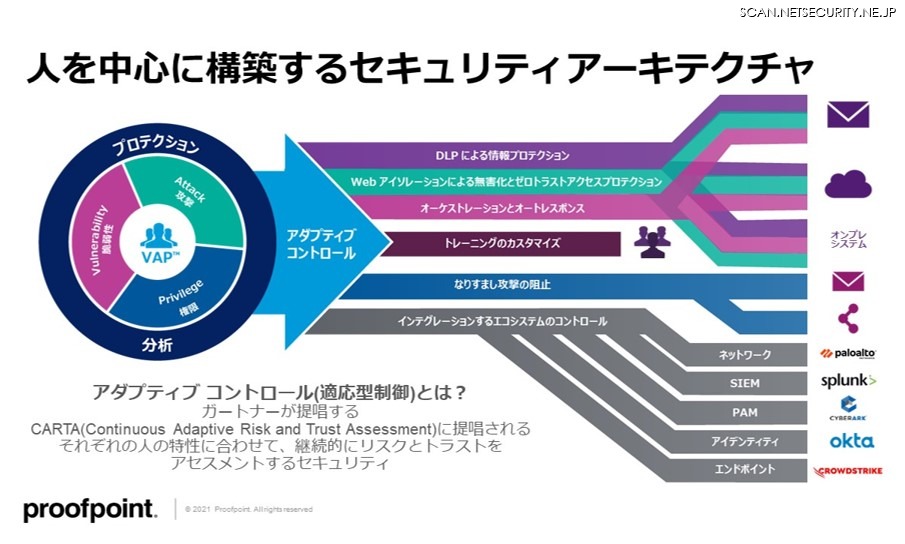

これをガートナーではアダプティブ・コントロールとして提唱している。直訳すると「適応型制御」。つまり、一つ一つ、一人一人、それぞれのタイミングに適したコントロールをおこなうということだ。

例えば標的型攻撃から狙われている人がいるとする。「あなたは攻撃者からこのような形で狙われています。そしてこのような権限もお持ちだ。だからあなたは他の人よりセキュリティをひとつ高く設定しましょう」こういえば、納得して、そのセキュリティに従う人は多い。

脆弱性の高い働き方をする従業員もいる。社長の秘書はどんなメールでも必ず目を通すし、問い合わせ対応の人もメールを開いて添付ファイルや URL をクリックする。こういったクリッカーの属性を持つ人にも「あなたは普段からリスクの高い働き方をしなければならない人です。だから他の人とは違い、このセキュリティを施しましょう」そういえば納得し、セキュリティを保ったまま作業を継続してくれる。

人によっては攻撃のされ方も、攻撃をされた時のダメージの大きさも、攻撃の受けやすさも違う。人に個性があるのと同様、サイバー攻撃によって被るリスクや攻撃者が得られる利益も、攻撃を受ける人によって異なるのだ。

攻撃者自身も、誰を狙うかを考えている。だから防御側もそれぞれの「人」を中心にセキュリティを構築する必要がある。こうした「人」を中心にセキュリティを構築する手法を“ People-Centric アプローチ”という。

つまり People-Centric アプローチで「人」それぞれの状況を可視化した上で、それぞれの「人」に適した制御、アダプティブ・コントロールをかけるのだ。

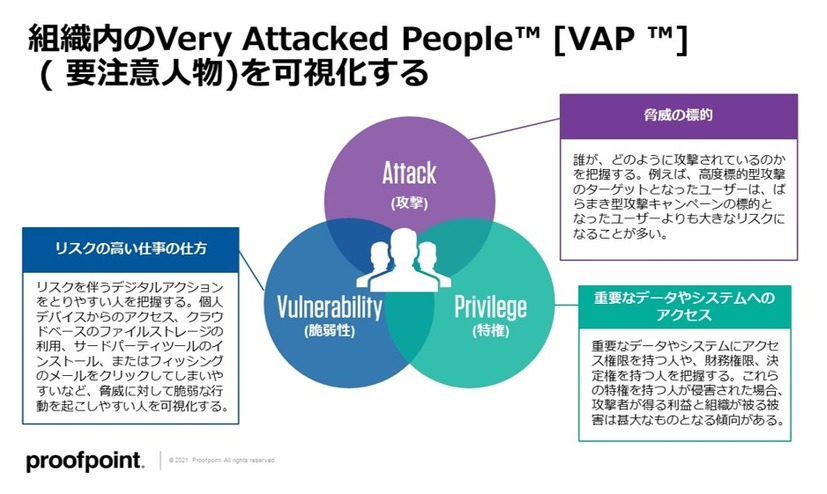

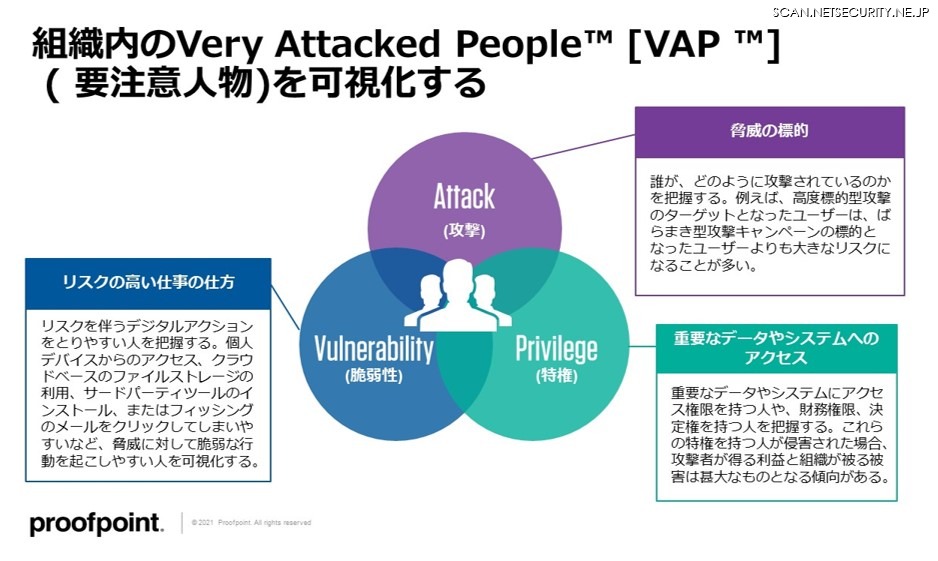

アダプティブ・コントロールを実装するための第一段階として、プルーフポイントでは、組織の中で注意が必要な人物である Very Attacked People( VAP )[TM] を可視化することからはじめている。この VAP は、Vulnerability(脆弱性)、Attack(攻撃)、Privilege(権限)の3つの要素から成り立つ。この3つの属性をそれぞれスコアリングするのだ。

Vulnerability(脆弱性):リスクの高い働き方をおこなっていたり、脅威に対して脆弱な行動を起こしやすい人を可視化する。例えば個人デバイスからのアクセス、クラウドベースのファイルストレージの利用、サードパーティツールのインストール、またはフィッシングメールをクリックしやすい、セキュリティトレーニングを受講していない、など脅威に対して脆弱な行動を起こしやすい人を可視化する。

Attack(攻撃):誰がどのように攻撃されているかを可視化する。例えば、標的型攻撃のターゲットになったユーザーは、ばらまき型攻撃の標的となったユーザーよりも大きなリスクになることが多い。

Privilege(権限):重要なデータやシステムへのアクセス権限を持つ人や、財務権限、決定件を持つ人を把握する。これらの特権を持つ人が侵害された場合、他の人が攻撃された場合よりも、ダメージが大きくなる傾向がある。

上述の VAP の3つの要素をスコアリングし、メールセキュリティ、クラウドセキュリティに制御をかけていく。あるいは VAP スコアが高い人には、特別にセキュリティトレーニングを受けてもらう。アダプティブ・コントロールの一環として、VAP に該当する人がインターネット閲覧をする際には、自動でアイソレーションをおこない Web ブラウジングを分離するのもよい。

尚、E メールセキュリティの基本セットである「P0」をお使いのお客様には、この VAP に対するアイソレーションを無償で提供している。

このように、一律同じようにきついセキュリティを施すのではなく、それぞれの人に合ったセキュリティを施すことにより、トレードオフであるセキュリティと利便性を組織の中で保つことができる。

最新の脅威には、正しいユーザーに正しいタイミングで正しいコントロールをおこなう必要がある。

攻撃者は「人」を狙う。だから防御も「人」に着目し、「人」それぞれに適したセキュリティを構築する。これこそが DX や Society 5.0 とセキュリティの両立という矛盾した命題の中で、バランスをとるための秘訣なのだ。