経済産業省と独立行政法人情報処理推進機構(IPA)が中核となり、39社が会員として協賛する「セキュリティ・キャンプ」(全国大会)は、22歳以下の学生を対象に、夏休み期間中に4泊5日で集中的に専門講義を実施するものです。しかし、スケジュールや地理的な問題で受講できないというケースに対応するため、2013年より地方大会として「セキュリティ・ミニキャンプ」も開催しています。

セキュリティ・ミニキャンプは対象年齢を25歳までに引き上げ、期間も1~2日とすることで参加しやすくしています。ただし、その内容は高度なもので、全国大会と同様に応募課題を事前に提出し、書類審査に合格する必要があります。2017年11月17~18日、岩手県盛岡市で開催された「セキュリティ・ミニキャンプin東北(盛岡)」に密着取材したので、ここではその模様を紹介します。

地方大会では、1日目は「一般講座」として誰でも参加できる情報セキュリティ啓発セミナーを開催し、2日目に「専門講座」を開催する形が一般的なようで、盛岡大会でもそのパターンで行われました。一般講座には、経済産業省やIPAのほか、地元の警察や大学、SI会社なども講師として登壇しました。セキュリティのプロになって、地元で活躍して欲しいという想いが伝わります。

2日目は、いよいよ専門講座です。審査をパスした参加者は20名。そのうちの3名が全国大会の経験者でした。はじめに地域主体の代表として、岩手県立大学の澤本潤名誉教授が「セキュリティ人材が特に少ない中で、こうした機会は重要。将来はぜひ、日本の情報システム、IT業界の安全のために皆さんの力を発揮して欲しい」と述べました。

また、オープニングを務めたセキュリティ・キャンプ実施協議会の国分裕さんは、「IoTによって、今まで閉じていたものが世界中につながる。その世界では、どこの業界のどんな仕事でもセキュリティが一番の基礎、マナーとして考える重要なものになる」と述べました。また、セキュリティを学んでいくと、いろいろなところで侵入を試したくなるとして「絶対にやってはダメです。どうしてもやりたいときには相談してください。方法はあります」と注意しました。

●専門講座「組み込み機器解析入門」は、IoT機器のハッキング

専門講座は、東京大学の白木光達さんによる「組み込み機器解析入門」と、技術研究組合制御システムセキュリティセンター(CSSC)の目黒有輝さんによる「制御システムセキュリティ基礎」の2本が行われました。目黒さんの講座は現実の制御システムに使われている機器を使うため、撮影はNG。そこで、白木氏による講座を紹介します。

白木さんは、実は2016年のセキュリティ・キャンプ全国大会の修了生。その後はセキュリティ・キャンプで補佐を務める「チューター」を経て、今回初めて立候補し、講師として参加したといいます。組み込み機器のセキュリティに興味を持ち、大学でも積極的に学んでいるという白木さんは、「これからも地元だけでなく各地に出かけて、好きなことを共有していきたい」と話してくれました。

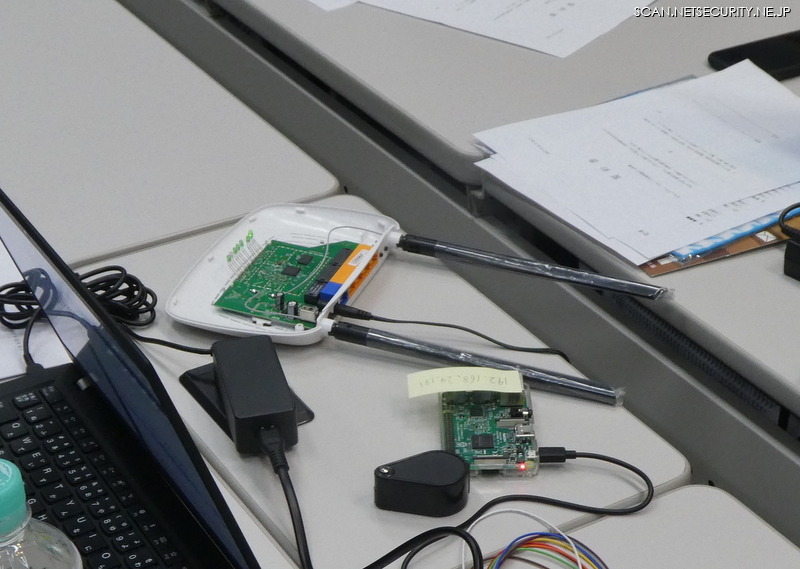

講座は、PCと組み込み機器の構成部品の違いや、組み込み機器へのハードウェア的な攻撃について紹介。そして組み込み機器をハッキングし、ROMにあるデータを抜き出して解析、ユーザ名とパスワードを明らかにするというハンズオンが行われました。テーブルの上にはWi-FiルータやWebカメラなどが用意され、参加者は4つのグループに分かれてハッキングに取り組みます。

まずはIoT機器を分解します。基本的にネジを取り外せば分解できますが、専用のドライバーがないと回せないネジもあります。しかし、ちゃんと専用ドライバーも用意されていました。ネジを使わずはめ込みになっている機器もあり、分解するにも一筋縄ではいきません。

まずはIoT機器を分解

まずはIoT機器を分解 分解に使用する専用工具

分解に使用する専用工具 分解に成功!

分解に成功!分解したら、基板をよく観察します。そして、メモリ(EEPROM)のチップを特定します。特定できたら、チップに書かれている文字を読み取ります。肉眼では見えづらいほど小さい文字ですので、ルーペを使用します。

ルーペを使ってチップに書かれている文字を読む

文字列を判読したら、その文字列でインターネット検索して、チップのデータシートを探します。データシートを見つけたら、その情報を元にメモリとRaspberry Piを接続します。接続には、チップの端子から信号を取り出せる「ジャンパーテストリード」を使用します。非常に細かい作業です。

ジャンパーテストリードでRaspberry Piと接続

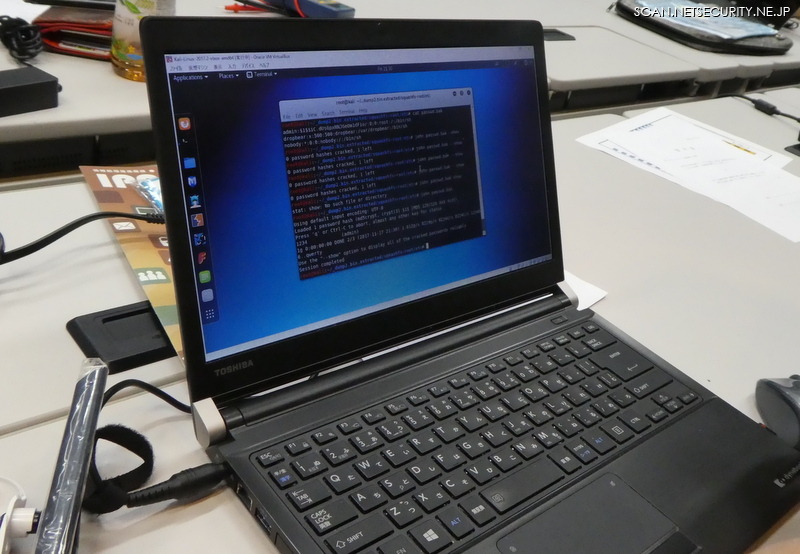

ジャンパーテストリードでRaspberry Piと接続必要な端子を接続したら、Raspberry Piから専用のプロトコル(SPI)を使ってflashromコマンドによりメモリからデータを抽出します。読み出したデータを、binwalkなどのコマンドを使って解析していきます。今回用意されたIoT機器は、すべてLinuxが動いているものですので、そのLinux内にあるユーザ名とパスワードを解析することが最終目的です。

パスワードクラックツールで解析

パスワードクラックツールで解析白木さんからデータの場所についてヒントが出され、場所を確定できたらパスワードクラックツールによってパスワードを解析。パスワードを突き止められたら機器を元の状態に戻し、別のチームと機器を交換して同じ作業をくり返します。参加者のテキパキとした動きと、分解担当、検索担当など素早く担当分けして作業を進めていたことが印象的でした。

このハンズオンから、白木さんはIoT機器のセキュリティ対策について説明。「データを暗号化する」「SoC内蔵ROMを活用する」「eMMCを使用する」「flashromコマンドに対応していないチップを用いる」を対策として挙げました。また、今回の作業の次の展開として、「読み出したデータをもっと詳しく解析する」「ファイルを書き換えた上でROMに書き戻してみる」「デバッグモードからアクセスしてみる」「Glitch Attackをやってみる」「スマートフォンなどに用いられるeMMCのダンプをやってみる」を挙げました。

目黒さんの講座では、制御システムの歴史と特徴、弱点やそれを狙ったサイバー攻撃などを解説した上で、実際に使用されている機器をベースとした模擬プラントを紹介。これに対して位置制御と圧力制御のトラフィックをキャプチャし、一部を改ざんして再送する「リプレイ攻撃」のデモを実施。続いて、Kali Linuxで空調ファンの回転数を制御する模擬プラントに接続し、実際にリプレイ攻撃を体験しました。

なお、会場で本誌編集長の上野宣さんを発見しました。ここではScanNetSecurity編集長でも、トライコーダ代表取締役でもなく、セキュリティ・キャンプの主査としての参加です。主査はすべてのキャンプに参加して、講師や講座内容などをチェック、次のキャンプに活かしていくという立場だそうです。今回も2名のチューターが参加し、参加者に細かい気配りをするなど、運営側の思いやりを感じるミニキャンプでした。