トレンドマイクロ株式会社は8月2日、OpenSSHの脆弱性「CVE-2024-6387」と「CVE-2024-6409」についての解説記事を発表した。

2024年7月に発見されたOpenSSHに存在する脆弱性「CVE-2024-6387」(通称「regreSSHion」)は、悪用されるとリモートから認証なしでコードを実行できるようになり、攻撃者が影響を受けるシステムでルート権限を取得する可能性があり、共通脆弱性評価システム(CVSS)では深刻度を9.8という高いスコアで評価している。

OpenSSHの開発元では、CVE-2024-6387を実際に悪用した例がアドレス空間配置のランダム化(ASLR)を使用した32ビットのLinuxおよびGNU Cライブラリシステムで確認しており、64ビットシステムでも悪用される可能性があるとされている。

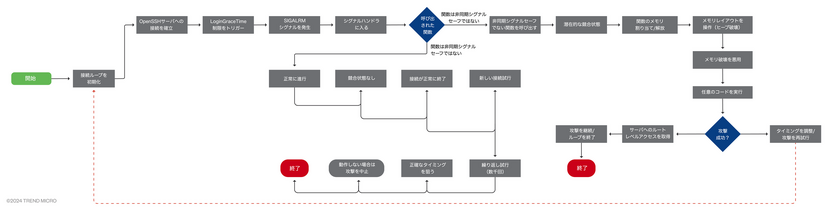

2024年7月8日には、関連する別の脆弱性「CVE-2024-6409」が発見されている。「CVE-2024-6409」はシグナルハンドラの競合状態に関する不具合で、クライアントが「LoginGraceTime」と呼ぶ一定時間内(通常は120秒、古いバージョンのOpenSSH では600秒)の認証に失敗した場合に発生する。同脆弱性が悪用されると、SSHDサーバの子プロセス内にある関数「cleanup_exit()」においてシグナルハンドラの競合状態が引き起こされる可能性がある。

「regreSSHion」は、SSH認証の過程でシグナル「SIGALRM」が安全に扱われていないことから発生し、「LoginGraceTime」(ログイン猶予時間)が切れるとシグナル「SIGALRM」が発生し、それに対応するハンドラが様々な処理を行うが、この処理には「syslog()」のような非同期シグナルに対して安全ではない関数の呼び出しも含まれ、処理のタイミングによっては競合状態が引き起こされ、メモリの破壊や予期せぬ動作が発生する可能性がある。

「CVE-2024-6387」を悪用するには、攻撃者は競合状態を正確に発生させるために何千回もの接続を試みる必要があり、この過程で「LoginGraceTime」(ログイン猶予時間)を繰り返し設定したりリセットしたりして、サーバにシグナルハンドラ「SIGALRM」を呼び出させる。精密なタイミングと適切な入力が求められ、最終的にはサーバのメモリ配置を操作してヒープ破壊とコード実行を引き起こす。リサーチャーによると、同脆弱性を成功裏に悪用するには約1万回の試行が必要だと判明しており、攻撃の完了には数日かかる可能性があり、成功する保証はなく、アドレス空間配置のランダム化(ASLR)や実行不可(NX)ビットなどの最新のセキュリティ技術の存在が攻撃をさらに難しくしていますが、リスクを完全になくすことはできないとしている。

トレンドマイクロでは、脆弱性「CVE-2024-6387」と「CVE-2024-6409」は重大だが、攻撃の成功が難しいことや、すでに対策が講じられていることから、現時点ではインターネット全体を脅かす大きな問題にはなっていないが、システム管理者は油断せず、迅速にセキュリティパッチを適用し、推奨される防御策を実施して、自社のシステムを守ることが重要と結論づけている。

![裏目に出たサンドボックス/露北軍事同盟/MFAの穴 ほか [Scan PREMIUM Monthly Executive Summary 2024年6月度] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/45530.jpg)