千葉県は5月27日、千葉県感染拡大防止対策協力金に使用していたドメインを利用したフィッシング詐欺メールへの注意喚起を発表した。

同県によると、同県が新型コロナウイルス感染症への対応として、千葉県感染拡大防止対策協力金事業を実施していた際に、協力金申請のための特設サイトに使用していたドメイン(@chiba-inshokukyouryokukin.com)を用いたフィッシング詐欺メールが確認されているという。

同県では事業終了とともに当該ドメインの使用も終了しており、フィッシング詐欺メールは同県が送信したものではない。

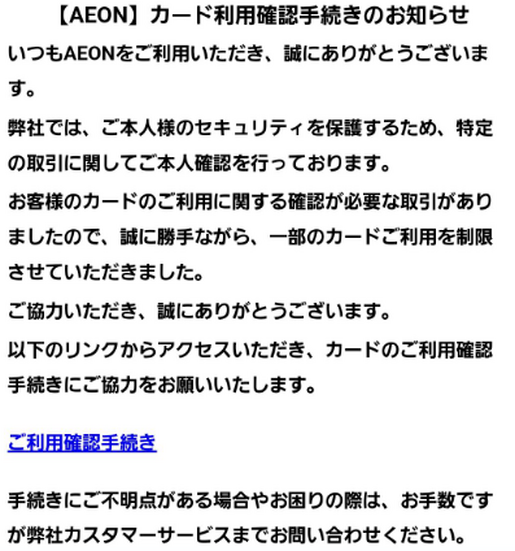

確認されたフィッシング詐欺メールの発信元は「aeon」、件名は「【AEON】カード利用確認手続きのお知らせ」となっており、同県ではメール本文に記載されたリンク先「ご利用確認手続き」をクリックすると、クレジットカード番号や個人情報を入力させるフィッシングサイトへ誘導され、情報を盗み取られる可能性があるためクリックせず、不審なメールを受信した際は開封・返信せずに削除するよう呼びかけている。