2022年春、企業経営者のセキュリティ意識改革を目的に活動を開始したセキュリティ連盟は、2023年3月に法人登記し、一般社団法人サイバーセキュリティ連盟として本格的活動を開始した。

セキュリティに関連する一般社団法人はあまた存在するが、サイバーセキュリティ連盟は、セミナーや体験型研修をほとんど月1というハイペースで積極的に開催したり、Slackを活用した情報共有コミュニティ運営を行うなど、これまでのセキュリティ系の一社とは異なる存在感を放っている。

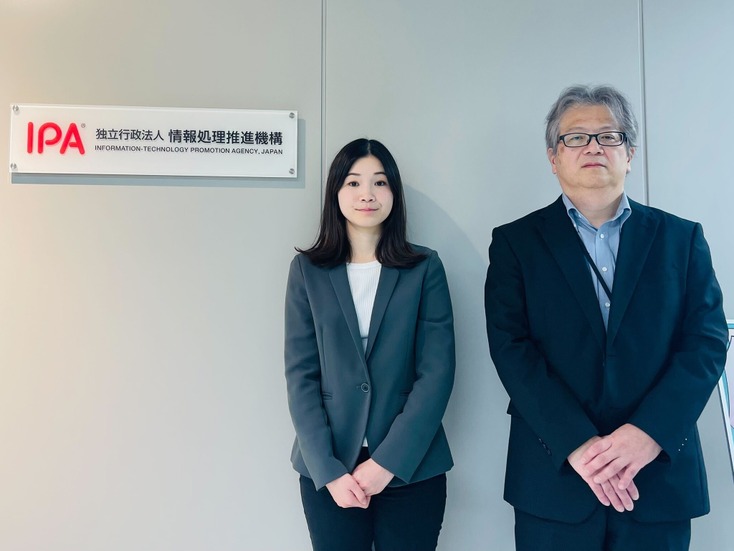

本稿は、同連盟が経済産業省や情報処理推進機構の識者を招いて来週12月7日(木)に開催する「ECサイト構築・運用セキュリティガイドライン」の活用を考えるセミナーの、予習・予告編にあたる記事となる。一般社団法人サイバーセキュリティ連盟会員企業 かっこ株式会社 小野瀬まい氏が、独立行政法人情報処理推進機構の板橋博之氏に「ECガイドライン」について話を聞く。

2023年3月、独立行政法人情報処理推進機構(IPA)は経済産業省と連携し、ECサイトを構築・運用する中小企業向けに必要となるサイバーセキュリティ対策と実践方法をとりまとめた『ECサイト構築・運用セキュリティガイドライン(以下・ECガイドライン)』を公開しました。

ECサイトは氏名、住所はもちろん、決済に用いられるクレジットカード情報などの個人情報を多く持ち、窃取後に転売可能な商品も多数あることから、サイバー攻撃者の格好の標的となっています。ECサイトを通じた個人情報漏えい、及びクレジットカードの不正利用は大きく増加傾向にあり、またそれらによる経済的不利益が非常に大きいことから、日本国内全体で早急且つ確実な対策の必要性に迫られ、経済産業省及び独立行政法人情報処理推進機構(IPA)は「構築」「運用」それぞれのフェーズを合わせて21もの具体的な対策項目を挙げた『ECガイドライン』を公開するに至りました。

今回、一般社団法人サイバーセキュリティ連盟は『ECガイドライン』のポイントやEC事業者の「実態」に即した取り組むべきことについて、独立行政法人情報処理推進機構の板橋博之氏に話を伺いました。

--

小野瀬:まずは『ECガイドライン』の概要についてお聞かせ下さい。

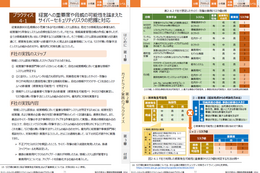

板橋:『ECガイドライン』は大きく3つの構成となっています。第一部は「経営者」向けに、サイバーセキュリティに関する取り組みの重要性を理解していただくためのメッセージを、第二部は「実践」編として実務担当者向けに、具体的にどのような対策をしなければならないかの解説を、ECサイトの構築時と運用時とのそれぞれに分けて記載しています。最後に付録として「実践」編における構築時、運用時それぞれのチェックリストをご用意しており、そちらで対策要件の一覧をご確認いただけるようになっています。

小野瀬:『ECガイドライン』を作成された背景は何ですか?

板橋:まず、ECサイトがサイバー攻撃の対象として狙われやすい状況にあります。氏名、住所などの個人情報やクレジットカード情報はダークウェブ上で販売することができますし、不正注文を通じて窃取した商品を転売することもできるので、攻撃者にしてみれば非常に「儲かる」対象だからです。

一方で、利用されているプラットフォームの脆弱性やOSSの脆弱性が放置されていたり、管理アカウントのID、パスワードなどがデフォルトのままで、管理画面へのアクセス制限などもなされていない場合が多く「攻めやすい」状況にあります。大手企業であれば、その辺りを人手とお金をかけて対策しているケースが多いですが、中小企業ですと、全く何も手を付けていないということが多く、今回の『ECガイドライン』はそういった中小企業を念頭に作成したものになります。

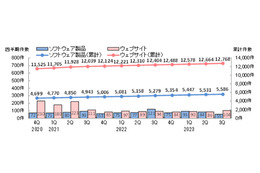

小野瀬:クレジットカード被害においては、2022年に411.7億円が不正利用されており、2023年上半期においても昨対比で60%も増加するなど、ECサイトに対するサイバー攻撃被害は拡大する一方です。

板橋:我々も『ECガイドライン』作成に際して、実際にサイバー攻撃被害に遭った20の事業者にヒアリングを実施し、50の事業者に脆弱性診断を実施して、まずはEC 事業者の「実態」を掴みにいきました。実際に被害に遭った企業では、規模の小さい事業者でも1億円の被害が出たケースもあります。具体的には、フォレンジック調査や情報漏洩してしまった方への補償、対応する弁護士費用、クレジットカード関連ですと、再発行手数料の負担や不正利用された金額の負担などでそこまでの大きな金額となりました。

小野瀬:そのような情勢下で、経営者としてはどんなことに気を付けなければならないですか?

板橋:我々は大きく3つあると考えています。まずはサイバーセキュリティに関する予算をとること、次にサイバーセキュリティ強化の必要性を組織内に浸透させること、そして、実施すると決めた内容の管理監督をすることが挙げられます。

小野瀬:対策をする上ではお金も人手もかかる、つまり、経営資源を割かなければならないという点で、経営者がしっかりとリーダーシップをとらなければならないということですね。

板橋:「自分の所にはサイバー攻撃が来ない」と考えている経営者が多い印象です。ただ、インターネットに繋がっていれば、誰でも狙われ得ます。組織の大きさや利用者数は関係ないのです。

小野瀬:サイバーセキュリティが強固な所にわざわざ攻めるよりも、緩い所を狙っていく方が攻撃者も成功確率が高くなるので当然といえば当然ですよね。

つづいて、ECサイト構築時にサイバーセキュリティの観点で気を付けなければならないポイントは何ですか?

板橋:構築後の「運用」を前提に構築をして欲しいと思っています。

最近では無料のOSSでポンとECサイトを制作できますが、そのパッケージに脆弱性があれば、都度パッチを当てていかないとサイバー攻撃被害が出てしまいます。そういった対応を自社でできるのかどうか、できないのであれば、SaaSサービスなどの利用も視野に構築を検討していくべきでしょう。

また、ECサイトそのものだけではなく、管理用ソフトウェアやECサイト自体を置いているサーバのOSなども含めた管理を想定して構築方法を検討して欲しいと考えています。

小野瀬:それではECサイト運用時のポイントは?

板橋:まずは自サイトのセキュリティ状態がどうなっているかをきちんと把握して欲しいです。

『ECガイドライン』付録のチェックリストなどを用いながら、対応できていない所はきっちりと対策をして欲しいと思っています。また、いきなり全部は出来ないので、重要なものから順次、対策していって欲しいですね。繰り返しにはなりますが、とにかく自社、自サイトの現状を確認することが何よりも重要だと思っています。

そして、もし可能であれば予算も確保して、脆弱性診断なども実施できたら良いですね。

小野瀬:ECサイト運用時のクレジットカード情報の保護という観点ではEMV 3-Dセキュアの導入があり、2025年3月末までの導入必須化が日本クレジットカード協会よりロードマップとして展開されています。クレジットカード情報の漏洩が多いと、加盟店の決済手数料が高くなったり、これまでは通過していたオーソリゼーション(信用承認)が通らなくなったり、最悪の場合はクレジットカード決済機能の提供が止められたりするので、大きな被害に至らなくても事業面で機会損失が多くなるので、対策をお勧めしたいですね。

板橋:また、インシデントが生じた際にログが残っていないと影響範囲が分からないので、ログを取ることもお勧めしています。我々の調査では最長でも3ヶ月というケースを見ましたが、3ヶ月分だけだと何も分からない可能性が高いので、ECサイトが設置されているものとは別のサーバでしっかりとログの取得・保管をして欲しいです。

小野瀬:ECサイト構築時にサイバーセキュリティの意識ができておらず、これから運用でカバーしていきたいと考える会社さんは多いと思いますが、いかがでしょうか?

板橋:ビジネスの始め方を見ていると、そういたケースは非常に多いと思っています。サイバーセキュリティの観点からだけでお話をするならば、またイチから作り直していただくか、WAFなどを導入してサイバー攻撃を防いだり、サイバーセキュリティ対応が可能な運営事業者に委託したりすることなどを検討していただきたいと思っています。

今回のヒアリング先でも、サイバーセキュリティに取り組んでいたつもりだったものの、実はそれが不足していたとか、脆弱性へのパッチ適用も含めて運用を委託していたが、認識の齟齬でそれらが対応に含まれていなかったといった事態が生じていました。

運用がしっかりと回っていなくて、サイバー攻撃被害に遭うケースがほとんどなので、そこはしっかりと注意してもらえればと思っています。

小野瀬:本日、お話を伺って、経営者が中心となって積極的に経営資源を割いていくべきということはわかったのですが、一方で基本的に中小企業は、人手もお金もないことが多いと思います。そういった状況下ではどうすれば良いでしょうか?

板橋:これは非常に難しい問題ですね…。

まずひとつは、管理画面のアクセス制限や管理アカウントの共有利用を止めるとか、ログインパスワードをデフォルトから変更したり、簡易なパスワードを利用しないことが挙げられると思います。

あとはOSSなどを利用する場合、カスタマイズするとバージョンアップの際に動かなくなってしまう懸念から、脆弱性が残ったまま運営される状態が続くことも多いので、そこは運用も含めてどうするか、しっかりと考えていただきたいです。

また『ECガイドライン』付録のチェックリストで現状を把握するというのも良いですし、お金がかからない方法という観点では、IPAで「iLogScanner」という攻撃兆候検出ツールを提供しており、そちらでログを解析してみて、現時点で攻撃を受けているかどうかを見てみるというのも良いと思います。

小野瀬:「無い袖は振れない」とは思いますが、優先順位が低くて「お金が割かれていない」という企業では、いまご提案いただいた方法で自社の状況の可視化をすることができますね。

板橋:規模が小さくてもしっかりとサイバーセキュリティに取り組まれている経営者は、日頃のインシデント情報を耳にして「自分のところではそういう目に遭いたくない」というモチベーションでセキュリティを強化しているケースが多いです。

最近はそういった被害事例が世に出てくるようになっていますので、経営者を説得したい担当者の方は、そういったインシデント情報を経営者にインプットして、自社の対策を促していくこともできると思います。

小野瀬:ありがとうございました。

--

今回は『ECサイト構築・運用セキュリティガイドライン』を中心に、ECサイト事業者の実態に合わせて、取り組むべきサイバーセキュリティについてお話を伺いました。

一般社団法人サイバーセキュリティ連盟では、もっと『ECサイト構築・運用ガイドライン』を深く理解したいという方や、理想論、正論、教科書的な話ではない「生々しい」「実態に即した」「リアル」な話が聞きたいという方に喜んでいただけるようなイベントを開催します。

2023年12月7日(木)に、経済産業省・独立行政法人情報処理推進機構(IPA)等を招き、オンラインでセミナーを開催します。無料で参加できますので、ご関心があれば是非参加下さい。

「売上を伸ばすために担保すべきECサイトのサイバーセキュリティを語る」

開催:2023年12月7日(木)13:30 ~ 16:30

形式:オンライン(Zoom)

参加費用:無料

参加対象者

・EC事業者の経営者・情報システム担当者

・EC事業者を対象としたITサービスベンダー・SIer

・BtoC事業者など個人情報を多く抱える事業者の経営者・情報システム担当者

登壇者

・経済産業省 商務情報政策局 サイバーセキュリティ課長 武尾 伸隆 氏

・独立行政法人情報処理推進機構 セキュリティセンター

セキュリティ対策推進部 脆弱性対策グループ 主任 山下 恵一 氏

・明治大学 サイバーセキュリティ研究所 所長 齋藤 孝道 氏

他

詳細と申込URL:https://www.cscloud.co.jp/dx-security/dx_news/20231020-1/