私は新卒で通信事業者に入社したのをきっかけに IT、ネットワーク業界の業務に従事し、独立後も IT業界の中でもプラットフォーム寄りのお仕事に関わらせて頂いてきたライターだ。セキュリティ関連では、関連業務を行う企業の事例記事や、堅牢化競技会「Hardening Project」等のイベントレポート記事執筆など、ライティング業務にて携わらせて頂いてきた。

本記事は、そんなイチ非エンジニア、ド文系ライターが SecuriST「認定ネットワーク脆弱性診断士」講座受講、認定資格受験をしたことを綴った「SecuriST受験記」だ。SecuriST講座受講にあたっての素朴な疑問や感想、発見や不安、苦労等を包み隠さず書いたものである。つまり、受験への不安を払拭するものではないし、いわゆる試験攻略法でもない。ガチ攻略情報のみが欲しい方は、今スグそっ閉じしてください……。

前編となる本記事では、受講決定から受験に至るまでをタイムラインでレポートする。続く後編では、気になる認定試験受験結果を恥も外聞もなく大公開だ! 更に、脆弱性診断の第一人者であり、この SecuriST を全面的に監修している上野 宣氏(トライコーダ)をお迎えし、受講・受験経験を踏まえた質問をぶつけてみた。これから受験される皆様に、これらを参考にして頂ければと願ってしたためていくものである。

●本気すぎるセキュリティ講座受講、決定は突然に。

2022 年晩秋、関西某所にて行われた中小企業向けITセキュリティセミナーは、Hardening Project で見知った顔が講師陣に並ぶものだった。久しぶりにお目にかかったセキュリティスペシャリスト達に向かって、「セキュリティ関係の資格を取ろうと思ってるんですけど、なんかオススメ、無いっすかね~?」と筆者は気軽に問いを発した。それが全ての始まりとなった。

川口洋氏「SecuriST、受けてみれば?」

上野宣氏「いいんじゃない? 脆弱性診断士になれるよ」

かのう「ええ? 一体、何日受講するんですか?」

上野「2 日間」

かのう「はは、そんな、たった 2 日で、なれるわけないじゃないですか(笑)」

無知とは恐ろしい。この時は、目の前にいる上野氏が、この講座と資格をつくった中心人物だったとは知らずにいたのだ。私の(失礼な)発言に、川口、上野両氏が「その反応、いいね~(笑)」と謎のコメントを連発していたのが、昨日のことのように思い出される。

SecuriST は GSX を中心に情報セキュリティ分野のスペシャリストが開発した、脆弱性診断スキルを証明する為の資格だ。脆弱性診断の第一人者・上野 宣 氏が全面監修していることも特筆すべきことのひとつ。2020 年から開始した本講座は、知る人ぞ知る、しかしその内容について非常に信頼性が高いとして、僅か 1 年半で約 2,000 名程の受講者数となったそうだ。(後から知った)

川口「GSX さん、かのうさんに受講記事を書いてもらったらどうです?」

上野「それなら、ScanNet に掲載したら? 編集に言っておくよ」

GSX三木氏「それでは、広報と調整してみます」

急な提案と内容にポカーンとしている間に、だいたいこんな感じで話が進んだ。年末の忙しい時期にも関わらず驚きのスピードで広報 OK が得られ、受講・受験、そしてレポート記事を書くことになってしまったのである。

●講座内容は? 難易度は? 事前情報が少なすぎて挙動不審に。

これを読んでいる皆さんは、おそらく何らかしらの資格試験を受験した経験がおありだろう。例えば私は大人になってからアマチュア無線 4 級の免許を取得したが、過去問を何度も解き直し、独学で受験した。このやり方が資格試験の勉強方法として一丁目一番地であることに、疑念の余地はないだろう。一方で、公式に提供されている講座を受験し、そのまま続けて受験するというプロセスを踏む受験生も多い。これも古典的な「資格取得への最短距離」だろう。

今回の“ターゲット”である SecuriST についても、まずは過去問を探したが見つけられなかった。更に言えば、講座でどんなカリキュラムが組まれているのか、講座と試験がどのくらいリンクをしているのか、とにかく分からないことだらけだ。とはいえ、レポート記事を書くには受講してみないと始まらない。ということで、不安な気持ちのまま 2023 年 2 月開講の「SecuriST認定ネットワーク脆弱性診断士公式トレーニング」に申し込んだ。

受講の 1 週間ほど前に、講座テキスト、演習環境、そして認定試験についての案内が送られてきた。実習ではリモートアクセスで利用できる環境を 1 人一台与えられるようだ。さっそく興味本位からログインしてみると、仮想環境に「Kali Linux」というツールがインストールされている。いかにもプロフェッショナルのツールっぽい見た目に、ワクワクが止まらない。つまり、これを契約すれば、私も脆弱性診断士になれるのだろうか!(?)

肝心の講座内容については、冒頭に、こう書かれている。

本講座は、自社内でネットワーク脆弱性診断に取り組むために必要な知識、診断技術、リスクの算出方法などを身につけることを目的としています。

私は、これをあまり深く考えずに(読み解かずに)頭からドブンと世界に突っ込んでしまったので、そもそも論のところで後々苦労することになるのだが……この話題は後編に譲るとして、実習アジェンダとしては下記の項目が挙げられている。これでだいたい何をやるか分かった人はいきなり試験にいっても大丈夫かもしれない。

• ネットワーク脆弱性診断の基礎知識

• フットプリンティング, OSINT

• ポートスキャン/ネットワークスキャン

• クレデンシャルの検査

• セキュリティスキャナー

• レポート

気になる認定試験についても案内があった。講座費用に含まれる 1 回分の受験は、講座受講より 1 年以内に受けなければいけないとのこと。不合格になった場合の再試験料は、なんと 29,700 円! 一介の零細ライターにとっては、かなり懐に痛い金額である。「原稿を書かなければいけないとはいえ、なるべく勉強してから受けたいなぁ」「勉強すべき内容について聞かなければ……」と、また不安が増えながら、受講日当日を迎えることになった。

●OSINT(オシント)は、身近に潜むホラー体験!

受講 1 日目の個人的なハイライトは、なんと言っても OSINTパートだった。OSINT=Open Source Intelligence、つまり、既に公開されている情報を収集するという作業である。この日の前半戦では、特別なツールは何も使わない。俺たちのインターネットに大公開されている情報をひたすら見ていくというだけの、本来ならば簡単なお仕事である。ところがこれが、身近に潜むホラー体験かくや、というほど怖かった。

講座開始してしばらくは、30 分に 1 回位「whoisこえぇ」と呟いていた気がする。見慣れた景色が、突然違う意味を帯びて目に入ってくるのだ。「言われてみればそうだけど、、、そう“使っちゃう”んですか! エグい!」ということだらけ。 自分が関わってきたドメイン情報をこっそりチェックして、裏でホッとしていたのは私だけではないハズだ。

ちなみに本講座では、それぞれの自社関連サイトのドメインチェックをすると同時に、サンプルとして行政の一省庁を取り上げて調査した。自社サイトを見ている時は、書いてある情報が自分にとって既知のため、特に感じることがないかもしれない。しかし関連企業や行政の情報を見た時「いやいや、こんなところまで公開しちゃってて大丈夫?」「こんなに情報をマスクしているのか」等、改めて自社設定を振り返る機会になると感じた。

その後は SNS や検索サイトからの情報収集についても、同様の恐ろしさをたっぷりと味わわされた。写真のプロパティ情報を見れば様々な詳細情報が載っているのは誰もが知っており、おそらくSNSを使う多くの人が様々な対策をしているだろう。私的な情報だからこそ気をつけている、という側面もあるかと思う。はて、業務上必要なファイルに付記されるプロパティ情報への注意を、同じようにしているだろうか。

講義ではこの後、これらの情報収集をより効率よく行う為のツール紹介などがあった(全て無料で利用できる)。便利ツールはあくまで効率化の為のものであって、本質的な部分ではない、というメッセージを感じると共に、その便利さに再度ゾッとしたものだ。

ダークウェブなんぞに潜らなくても、日の当たる場所に、私たちの柔らかくて大事なところは結構、晒されている。そして重要なのは、“それ”を調べるのは、IPアドレスやドメインの存在を知っている“中の人”と、悪意を持っている人だけであるということ。「知っていれば読み解ける脆弱性」は、逆から言えば、「知らなければ気付けない脆弱性」。それを何度も、いろいろな側面から教えられる講義であった。

ところで、この OSINT にあたる調査業務、私はてっきり、脆弱性診断を依頼したら外部のプロフェッショナルがやってくれる業務範囲だと思っていた。それが大いなる誤解であることに気づいたのは、上野宣氏へのインタビューを行ってからだった。後編で改めて、この話題には触れさせて頂きたい。

●たった数文字のコマンドで、こんなに簡単にいろいろ分かるとは……の連続。

初日夕方からは、お待ちかねの Kali Linux でポートスキャンやネットワークスキャンの実践スタートだ。ここからは診断対象に負荷を与える場合もあるため、外部のドメインや IPアドレスではなく同ネットワーク内や同端末上でのターゲットに対してアクションしていく。TCP/IP そのものについては、新卒入社した通信事業者の初期研修時から耳タコで聞かされて来たものの、実際にパケットを飛ばすのは生まれて初めてだ。

緊張したのも最初だけで、この辺りからターゲットが具体的なドメインや IPアドレスで無くなったことで、自分が今どこの誰であり、誰に対して何をしているのか、正直だんだんよく分からなくなり、一旦、思考停止して真っ白になってしまった。このままではマズイと感じた私は、ITスキルの育ての親とも言える昔の同僚達に前触れなくメッセージし、コマンドやシステム構成について緊急助言を貰い、なんとかその場を凌いだことを、ここに告白したい。自分のスキル把握をしてくれる教師が長期的に身近にいてくれることの有難さが、この時程身に染みたことはない。

実習は容赦なく進み、ポートスキャンに続いてはサービス検出、バナー情報の表示、バージョン情報の収集、OS検出など、対象がどんどんユーザインターフェイスに近づいていく。2 日目にはアカウントやパスワードの認証情報などの突破のみならず、暗号化されたパスワードの解読などまで幅広く“体験”する。これまで Hardening の取材やセキュリティ企業案件のライティングにて、知識としては散々聞いてきたこととはいえ、こんな簡単に……と、これまた“身近に潜む恐怖体験”となった。

「脆弱性診断」という言葉を聞いた時にパッとイメージするのはいわゆる脆弱性診断ツールを用いた診断と、そこから導き出される結果のレポートかと思うが、この部分は本講座の最後の最後、2 日目の終わりに配置されている。出てきたレポートに書かれている脆弱性を再現し、リスクを自社基準で評価し直すために、ここまで学んだ知識やツール活用が総合的に求められる印象だった。これまで全く脆弱性診断業務に接したことがない筆者としては、初めて見るレポート例を“読む”ことすらおぼつかないという状況だったのが実際のところ。ここは復習しなきゃなぁと思いながら、講座を終えたのだった。

●仕事繁忙期を経て、1ヶ月後にノー勉強で受験体験。

さて、講座が終了したところで最も気になるのは認定試験だ。この講座からどのくらい問題が出されるのか、また、どのような勉強をすればいいのだろうか。しかし試験に対する言及は、特段無いまま終わろうとしている。実は講座初日、「講座の後に資格試験を受けるつもりの方はどのくらいいますか?」という講師の問いかけに挙手したのは、受講者の半数程度。これはもしかして、皆試験を受けないか、楽勝か、どっちかなのか……? 危機感を感じた私は、恥を忍んで「資格試験に向けて何を勉強したらいいですか」と質問をしてみた。

すると、講師からは「自分は設問をつくった人間なので、何をしたらいいかというのは言えない」という、すげない回答。勿論、過去問は無いようだ。とはいえ最低限のレコメンドとして、本講座のテキストの復習、これまでの受験者による受験記の参照、OWASPシルバーレベルの表を確認すること、そして情報処理安全確保試験士の過去問をやってみるのは有効、というコメントを得られた。

本講座は自分にとっては負荷の高い内容だったので「講座内容を復習し直して、1 年以内に試験を受ければいいか……」などと思い巡らしながら、筆者は受講後すぐ、約 1ヶ月半の長期出張に突入してしまった。当然、全く勉強できないままだ。1ヶ月が経ち、進捗の無さにしびれを切らした(?)ScanNet編集さんが、会議の場をもってくれた。そこで「かのうさん、もう、このまま受けちゃいましょう!」という力強いコメントが飛び出たのだ。

「SecuriST は、そのプロセスに意味があると聞いています。講座受講者の半数程度しか受験目的ではなかったことも、試験合格が一過程に過ぎないことを表していますよね。受けちゃいましょう! そして書いちゃいましょう!」編集さん、それはそうなんですが、これ不合格の時は追加試験代が……いやいや、確かに、確実に成功する受験記なんて、面白くないですよね!

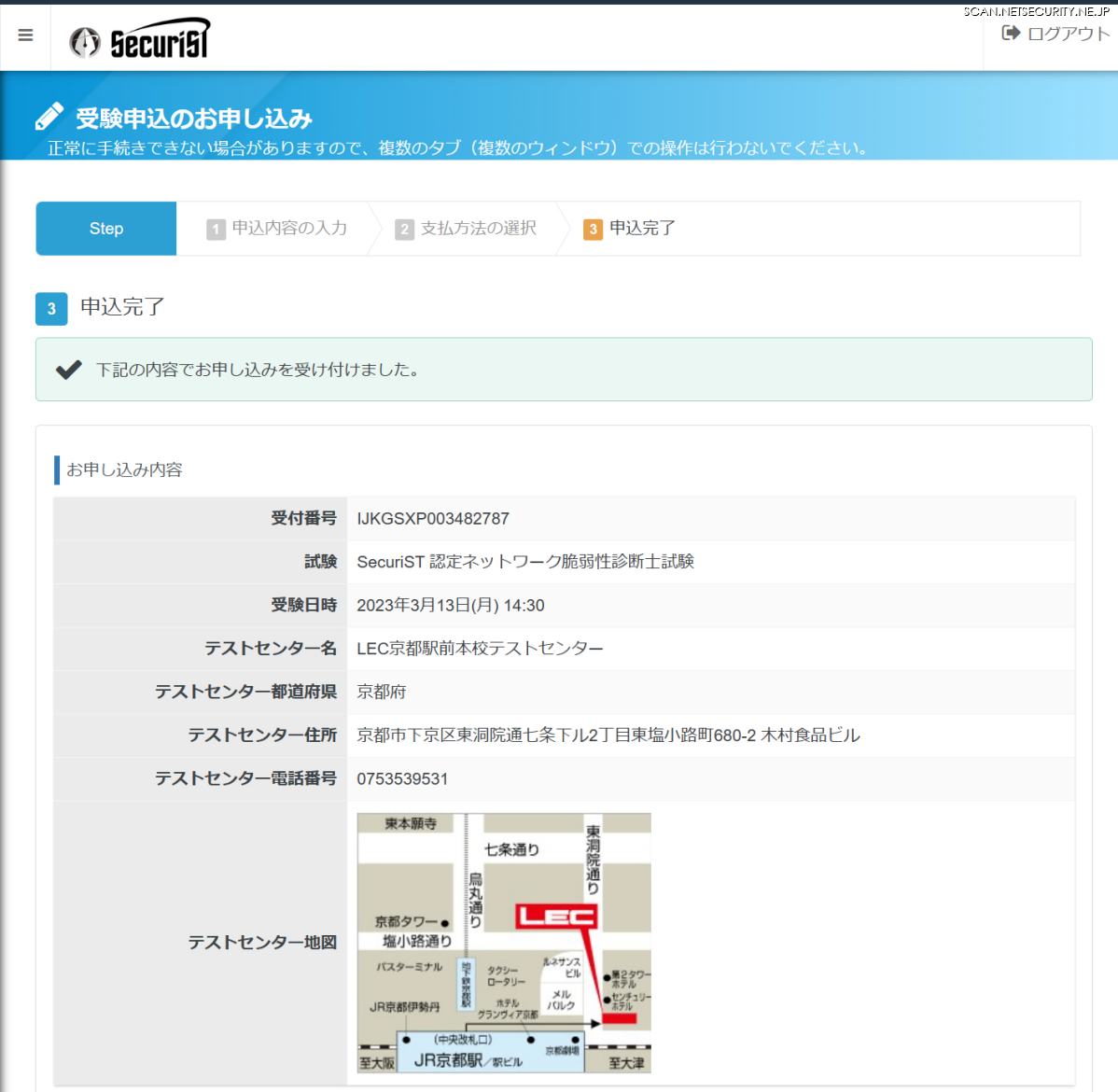

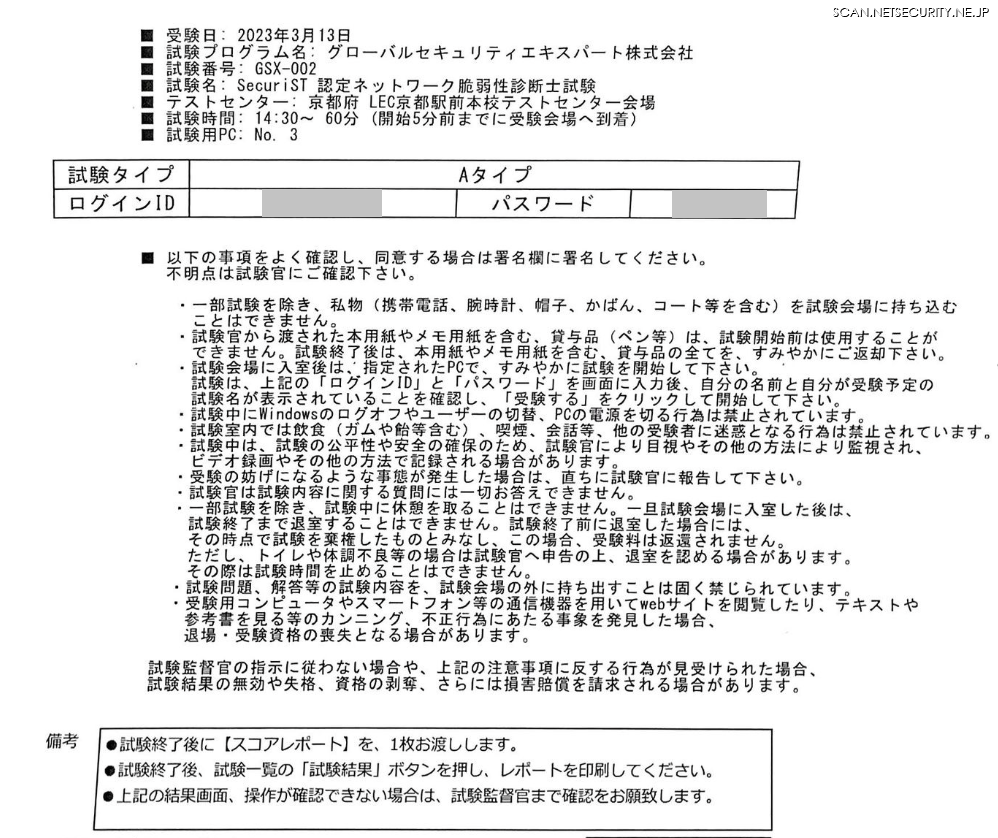

本認定試験は共通テストセンターへ足を運び、指定のコンピュータにて受験する方式だ。リアル会場へ足を運ぶ必要があるというと、完全リモートワークも多くなった IT人材としてはちょっと面倒に感じるかもしれない。だが、簡単なオンライン予約にて自由な日時で受験でき、また試験会場となるテストセンターも 47 都道府県、300 ヶ所以上の選択肢がある。コロナ禍以後増えてきた完全オンライン受験の場合、自分で条件に合う場所を用意しなければならないことを考えると、利便性は大きく変わらないか、むしろ便利かもしれないと感じた。

京都出張中の筆者であったが、幸い数箇所の受験地候補が見つかり、3 日後の受験から申し込めると分かった。折よく久しぶりの完全オフ日と重なった日程だった為、善は急げとばかりにその場で受験申し込みをした。リモートワークや出張で居場所がなかなか定まらない人にも優しい受験環境であるということ、これは旅芸人的生活を送っている私から太鼓判を押したい。

●もし、もう一度まっさらな状態で SecuriST に挑めるとしたら、ワタシはこうする。

エンジニアではない私は、これまで、実技が絡むような資格や講座受講は視野に入れることすらなかった。考えもしなかった側面に、正面から向き合う幸福な機会を提供してくださった GSX 様、そしてその口火を切ってくださった川口洋氏、上野宣氏に、まずは感謝したい。

もし、もう一度まっさらなところから受講・受験出来るとしたら、送られてきたテキストを一通りしっかり自分で読み込み、仮想環境での作業を一通りやって、受講当日を迎える……という手順を踏みたい、切実に。ちなみに講座で提供される仮想環境の利用期限は、トレーニング終了後 7 日間までとなっている。私見ではあるが、この 7 日間のうちに無理にでも復習をしまくって、そのまま試験に突入するのが最もオススメである。(自分は出来なかった)

本講座は全行程、オンライン上での受講が可能だ。リモートワークが一般化してきた今、どこにいても受講出来るというのは大きなメリット。一方で演習という性質上、少しのつまずきで戸惑っている間に授業はどんどん先に進んでしまうこともある。参加者の仮想環境内での様子は講師が確認できるようになっているが、分からないことをその場で申し出るのは、自分には難しかった。スキルに少しでも不安がある場合は、自分のスキルレベルを把握してくれている同僚や先輩などに、すぐ質問できる状況で受講すると安心かと思う。

本記事に続く後編では、3 月中旬に受験した認定資格試験結果をもって、本講座と試験を全面監修した上野宣氏へのインタビューを行った。インタビューの最後には「SecuriST受験者への勉強ヒント」も頂いたので、本認定資格に興味をお持ちの方々には是非参考にして頂ければと願う次第である。

(後編へ続く)