●概要

・Mandiant は、ロシアの利益を支援するために活動する複数の自称ハクティビストグループを追跡しています。これらのグループは、主に分散型サービス妨害(DDoS)攻撃を行い、被害組織から窃取したデータを流出させています。これらのグループの中には、ロシア国家とは無関係に活動しているものもありますが、私たちは、ロシア国家の隠れみのとして、あるいはロシア国家と協調して活動していると思われるモデレータを持つ複数のいわゆるハクティビストグループを特定しました。

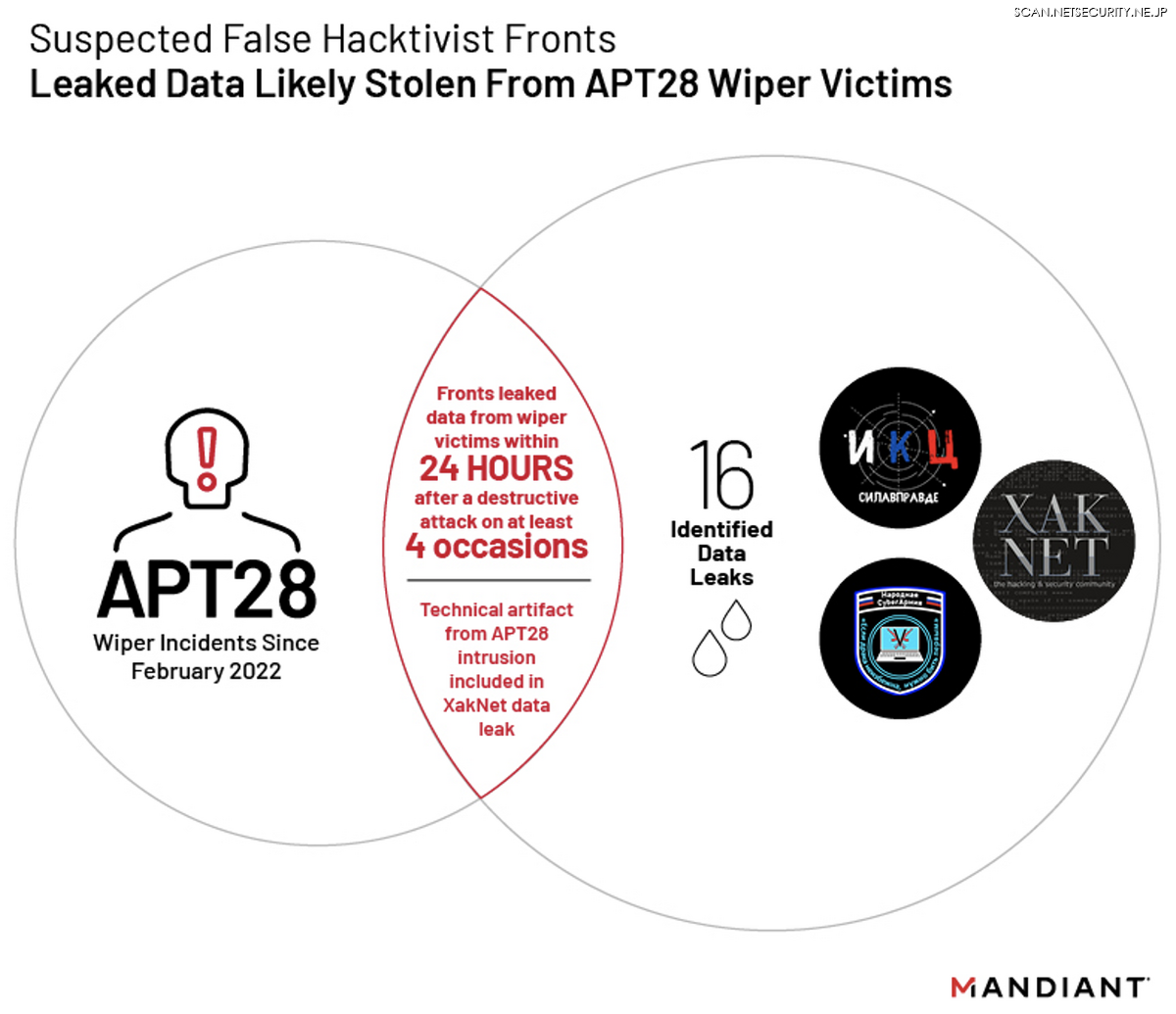

・私たちは、ハクティビストと称するテレグラムチャンネル「XakNet Team」、「Infoccentr」、「CyberArmyofRussia_Reborn」のモデレーターが、ロシアの主要情報局(GRU)が支援するサイバー攻撃者と活動を連携していると中程度の確信を持って評価しています。私たちの評価は、GRU が支援する APT28ツールがウクライナの被害組織のネットワークに展開され、APT28 によるデータの消去活動から 24 時間以内にテレグラム上でデータが流出したことや、モデレータによる不正な活動や以前の GRU の情報操作との類似性などの指標に基づいています。

・ウクライナ戦争は、脅威の主体によるソーシャルメディアプラットフォームの利用など、ロシアのサイバープログラムの完全性、連携、有効性を理解する新しい機会も提供しました。さらに、テレグラムのようなプラットフォームは、差し迫ったロシアの軍事行動に対する人々の意識に影響を与えるために侵攻前から使用されており、国内外のオーディエンスに影響を与えるためにウクライナとロシアの両方によって多用されてきました。

●脅威の詳細

Mandiant は、2022 年初頭のロシアの侵攻開始以降、ウクライナを標的としたハクティビストと称する複数のグループを追跡しています。特に、Mandiant は自称ハクティビストグループの分析に力を注いでいます。XakNet Team、Infoccentr、CyberArmyofRussia_Reborn です。分析を通じて、Mandiant は、ウクライナの組織からの不正侵入やリークを時系列で分析するなど、これらのグループのモデレーターとロシア国家を結びつける新たな証拠を特定しました。Mandiant が収集したデータに加え、この分析をサポートしてくれたパートナーである Security Service of Ukraine (Cyber Department)と Trellix に感謝したいと思います。

Mandiant はまた、XakNetチームと親ロシア的ないわゆる「ハクティビスト」グループである KillNet との間の限定的なつながりを確認し、XakNet と KillNet がその活動の一部を直接調整したと、中程度の信頼度で評価しています。しかし、それぞれの「ハクティビスト」グループが主張する観察された活動から、両者は連携はしているものの、別々の任務を遂行しているように見えることに留意しています。KillNet については別途調査を続けていますが、本報告書の対象は、現在 GRU との関連が確認されている 3 つのグループに限定されています。

APT28のワイパー被害者から盗まれたと思われるデータが流出

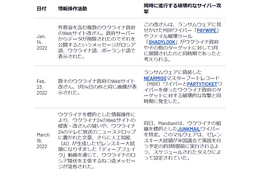

●APT28、ソーシャルメディアへのデータ流出直前にウクライナの被害組織を一掃

私たちは、Telegram チャンネル「XakNet Team」「Infoccentr」「CyberArmyofRussia_Reborn」を運営する攻撃者は、GRU が支援する APT28 と連携して活動していると、中程度の信頼度で評価しています。この評価は主に、APT28 が使用するワイパーが複数のウクライナ組織のネットワークに展開され、その後 24 時間以内にハクティビストを名乗る攻撃者がこれらの組織から窃取されたと考えられるデータをテレグラムで流出させていることを Mandiant が直接観測していることに基づいています。これらのグループから少なくとも 16 件のデータ流出が確認され、そのうちの 4 件は APT28 によるワイパー攻撃と一致していました。

・Mandiant は、APT28 による CADDYWIPER と ARGUEPATCH の使用のみを確認していますが、CADDYWIPER の展開の一部を Sandworm によるものとする意見も公にされていることに注意してください。

・Mandiant は、APT28 がワイパー攻撃を行い、24 時間以内に被害組織のデータがテレグラムに流出したことを 2 つのインシデントで確認しています。どちらのケースでも、APT28 は ARGUEPATCH を展開し、CADDYWIPER を投入しています。

・さらに、複数のウクライナの組織に対する 2 回の CADDYWIPER攻撃の後、24 時間以内にウクライナの組織からテレグラムにデータがリークされるという事件が発生しました。これらのケースでは、Mandiant は、データが流出した組織が一連のワイパー攻撃の被害組織であることを確認することはできませんが、タイミングから、これらの攻撃が連携して行われたものと判断することができます。

IXakNet のあるデータリークにおいて、Mandiant は APT28 の侵入による独自の技術的アーティファクトを発見しました。これは、APT28 が、情報漏えいの元となったネットワークと同じ部分にアクセスしていたことを示しています。

●XakNet の活動は、過去の APT28 の情報操作と一致

このレポートで確認した 3 つのチャネルは、DDoS攻撃、Webサイトの改ざん、ハッキングやリーク活動など、従来のハクティビスト的な手法を利用して被害組織を狙う活動を行ったと主張しています。さらに、XakNet は、ロシアの愛国的なボランティアで構成されるグループであると自らをアピールしながら、メディアによる報道を積極的に求めており、目的として 2 つの誘導効果を狙った可能性があります。すなわち、このグループは、脅威活動を通じて海外でのロシアの利益を促進しているということ。そして、ロシアのメディアや他のオンラインメディアで増幅された愛国的ボランティアであるという主張を通じて、国内のオーディエンスに政府を支持するという一般ロシア人の考えを広めることです。

ロシアの情報機関は、情報操作や 妨害的・破壊的なサイバー活動を支援するために、偽のハクティビスト・ペルソナを使用してきたという長い歴史があります。例えば、ウクライナなどを標的とした活動において APT28 が特に確立した戦術であり、親ロシアの「ハクティビスト」グループである CyberBerkut が主張した、2014 年のウクライナ中央選挙委員会のネットワークおよびウェブサイトの侵害、改ざん、データ漏洩、破壊における使用が顕著に挙げられます。しかし、その最も有名な例は、APT28 が 2016 年の米国大統領選挙を妨害するために活用した偽ペルソナ「Guccifer 2.0」かもしれません。ロシアの 2016 年米国大統領選挙の標的化に関連する米国司法省の起訴状では、APT28 が帰属する部隊(26165部隊)を含め、複数の GRU部隊がその活動に関与していたことが指摘されています。我々は、GRU内の複数のユニットが同様に本報告書に概説された活動に関与している可能性があることを認識し、この点に留意しています。

XakNet Team、Infoccentr、および CyberArmyofRussia_Reborn の背後にいるそれぞれのモデレータは、少なくとも GRU と連携していると中程度の確信を持って評価しますが、これらのグループの構成と GRU との正確な連携度合いについては、現在判断を保留しています。しかし、最低限、この連携は度々行われる GRU の戦術と一致します。この関係の厳密な本質は不明ですが、おそらく一般的に 2 つの可能性のいずれかに該当すると思われます。

・GRU と Guccifer 2.0 という偽ペルソナとの関係と同様に、GRU幹部がこれらの攻撃者に関連するインフラを直接管理している可能性と、彼らの活動が GRU の作戦の隠れ蓑になっている可能性

・これらのテレグラムのチャンネルをそれぞれ運営するモデレーターは、GRU と直接連携している可能性。ただし、モデレーターはロシアの情報将校ではないロシア市民である可能性もある。GRU が第三者を支援してチャンネルを開設した場合や、チャンネル開設後につながりができた場合など、このような動きが顕在化する構成は、複数考えられる。

これらのチャンネルの活動を見直すと、何百人ものユーザーがプラットフォーム上で活動していることがわかります。上記のシナリオのいずれにおいても、これらのチャンネルに関与しているユーザーの一部または全員が、情報将校ではないロシア語を話す一般市民である可能性が高いと思われます。これらのチャンネルに関与している数百人のユーザが不正である可能性もありますが、その可能性は低いと判断しています。

●XakNetチームのモデレーターは、クレムリンの指示で動いている可能性が高い

"XakNet Team "は、ウクライナに対して DDoS攻撃、侵害とデータ漏洩、Webサイトの改ざんなどの脅威活動を行った自称ハクティビスト集団のロシア語版テレグラムチャンネルです。このグループは、アノニマス集団のロシアに対する宣戦布告に呼応してグループを結成したロシアの愛国主義者有志で構成されていると主張しています。XakNetチームのモデレーターは、複数のドメインとソーシャルメディアチャンネルを宣伝していますが、それらはすべて同じ攻撃グループによってコントロールされていると私たちは判断しています。3 月初旬、ウクライナの報道機関のニュース・テロップがテレビの生放送中に、ゼレンスキー大統領に起因するウクライナのロシア降伏の偽メッセージで改ざんされたとき、XakNetチームのモデレータは、紛争でこれまでに観測されたより注目すべき情報活動の 1 つにも関与していると主張しています。

私たちは、XakNet がウクライナのネットワークを侵害した際に使用した技術的アーティファクトのリークに基づいて、XakNetチームチャンネルのモデレータが APT28 によって直接サポートされていると、中程度の信頼度で評価しています。この技術的アーティファクトのユニークな性質を考えると、XakNet Team のモデレータは GRU の情報将校であるか、オンネット操作を行う GRU APT28オペレータと直接連携していると、私たちは中程度の信頼度で評価しています。

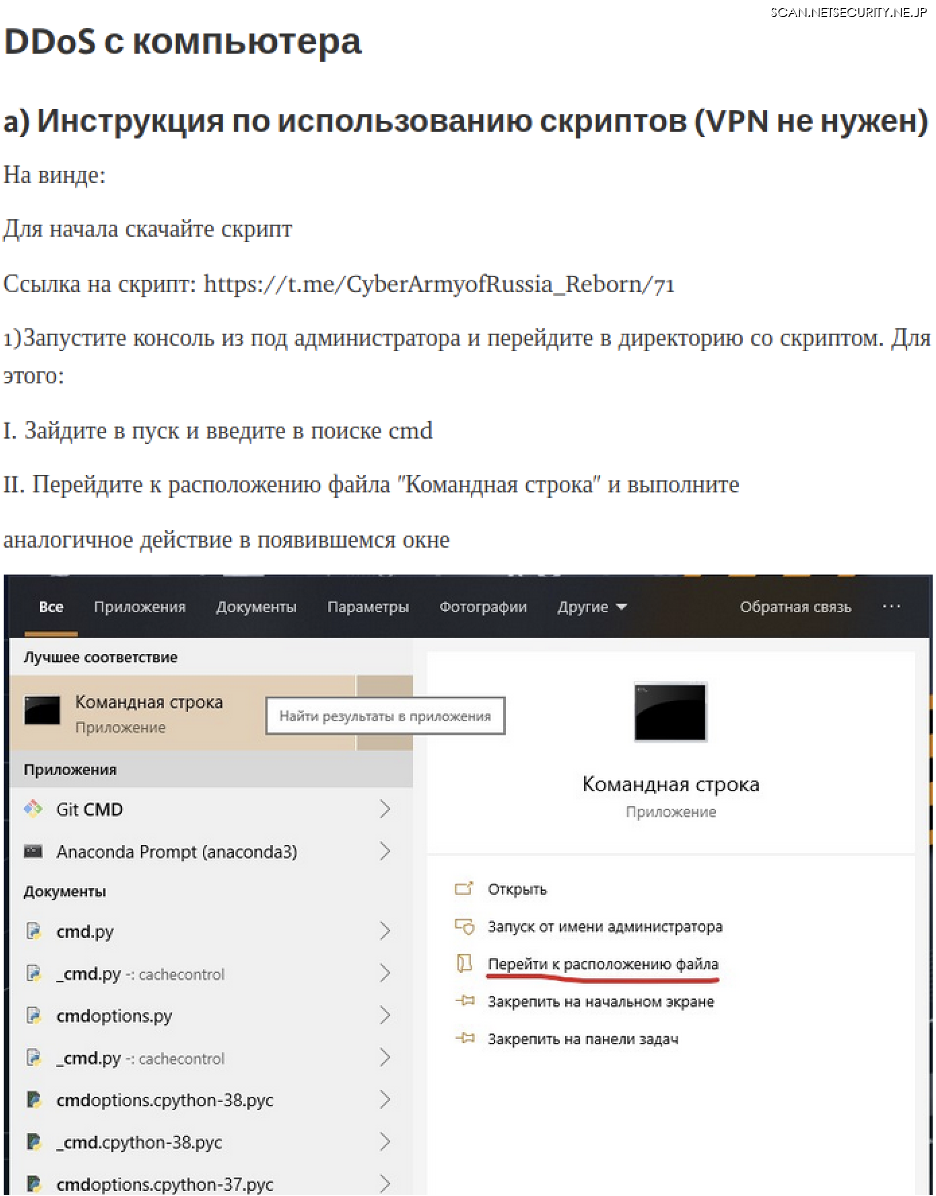

●CyberArmyofRussia_Reborn

CyberArmyofRussia_Reborn は、Mandiant が 2022 年 4 月中旬から追跡しているテレグラムチャンネルです。Mandiant は、リークのタイミングとグループが Xaknet に接続していることから、CyberArmyofRussia_Reborn のモデレータは少なくとも APT28 と連携していると中程度の信頼度で評価していますが、その関係の具体性は現在不明です。このチャンネルの明らかな目標は、中傷、報道機関の利用、政策への影響などです。CyberArmyofRussia_Reborn のモデレーターは、少なくとも次の業界の被害組織からデータを流出させています:データサービス、地方自治体、政府。また、DDoS攻撃やサービス妨害(DoS)攻撃によって被害組織内のサービスを低下させたり遮断したりすると主張しています。

・Mandiant が CyberArmyofRussia_Reborn から特定したデータリークの少なくとも 3 分の 1 において、リークに先立つ 24 時間以内に、同じウクライナの被害組織のネットワーク上で APT28 が侵入操作を行ったことが直接または間接的に確認されました。

・いくつかの事例では、このチャンネルのモデレーターが、特定の拡張子またはディレクトリ内のすべてのファイル、および/または特定の日付範囲内のすべてのファイルを含むデータを一括してリークしているのを確認しました。私たちは、モデレーターが被害者から以下の種類の情報をリークしていることを確認しました。

・ファイル/個人識別情報 (PII)

・一般的な軍事文書

・国内政策と関連文書

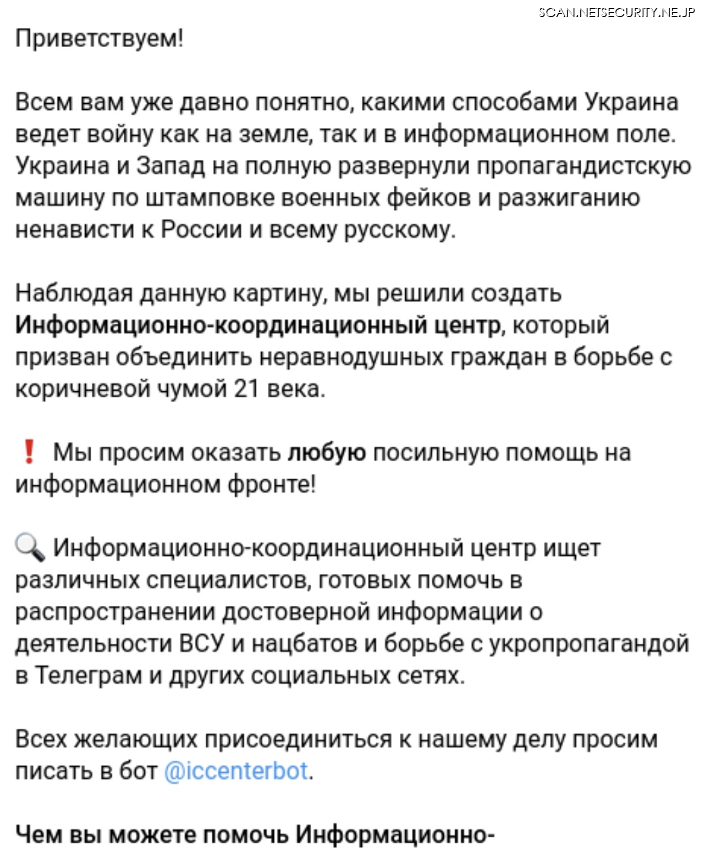

●Infoccentr

3 月 4 日、「Infoccentr」の Telegramチャンネルが作成され、親ロシアの情報操作に特化し、反ロシアまたは親ウクライナのソーシャルメディアや他の情報チャネルに対抗するために使用されているようです。Mandiant は、Infoccentrチャンネルのモデレータは、リークのタイミングとグループが XakNet とつながっていることから、少なくとも APT28 と連携していると中程度の確信を持って評価していますが、グループの具体的な構成はまだ判明していません。少なくとも 1 つの事例では、最初に Infoccentr のテレグラムページで流出したデータが、数分以内に XakNet によって再投稿されています。これは偶然の一致である可能性もありますが、再投稿のタイミングが近いことから、より密接な関係を示している可能性があります。

ウクライナと欧米の支援者に対する作戦を発表している。

●展望

Mandiant は、XakNet Team、Infoccentr、および CyberArmyofRussia_Reborn の各モデレータ間の関係 を引き続き調査しています。いわゆるハクティビストとロシアのスパイまたは攻撃グループとの関係を特定することは、被害組織側が侵害された場合のリスクを評価し、データ流出の可能性に備えることを可能にし、また何らかの影響や被害を軽減する可能性があります。私たちは、APT28 が少なくとも、本レポートで確認した少なくとも 3 つのチャンネルのモデレータと連携し、活動を共有または推進している可能性があると中程度の信頼度で評価していますが、GRU やその他のロシア情報機関が他の自称ハクティビストグループと連携してウクライナ国内および周辺の関係組織を標的にしている可能性も考えられます。KillNet、FromRussiaWithLove(FRWL)、DeadNet、Beregini、JokerDNR(別称:JokerDPR)、RedHackersAlliance など、最近出現したチャンネルや長年活動してきたチャンネルの背後にいる攻撃者に関する知識を拡大しながら、Mandiant はこれらのグループの行動や活動の背後にある関連性や推進力について引き続き評価を更新していく予定です。

2022 年 2 月のロシアによるウクライナ侵攻は、サイバー脅威の活動にとって前例のない状況を生み出しました。これは、主要なサイバーパワーが、通常の戦争における広範な動的軍事行動と同時に、破壊的な攻撃、スパイ活動、情報操作を潜在的に行った最初の例であると思われます。数ヶ月の間に、これほど大量のサイバー攻撃、多様な脅威主体、そして努力の連携が行われたことは、過去に一度もありませんでした。ロシアのサイバー諜報活動や攻撃活動は、ウクライナの組織にとってすでに深刻な脅威となっていますが、ロシアが侵略を続ける限り、ウクライナに高いリスクをもたらすと、私たちは高い信頼性をもって評価しています。

※本ブログは、2022 年 9 月 23 日に公開されたブログ「GRU: Rise of the (Telegram) MinIOns」の日本語抄訳版です。