日本電気株式会社(NEC)は7月29日、国内におけるインシデント報告傾向について同社セキュリティブログで発表した。

同調査では、2022年3月1日から6月30日の期間に公開されたインシデント報告を対象に、取り扱う範囲をサイバー攻撃に限定し、集計・分析を行っている。

同調査によると当該機関のインシデント報告は計144件で、うち3件は既報インシデントの続報、海外拠点に関する報告は13件で、これらを除くと128件となり、集計漏れも考慮すると1日あたり1件以上のインシデント報告が行われている計算となる。

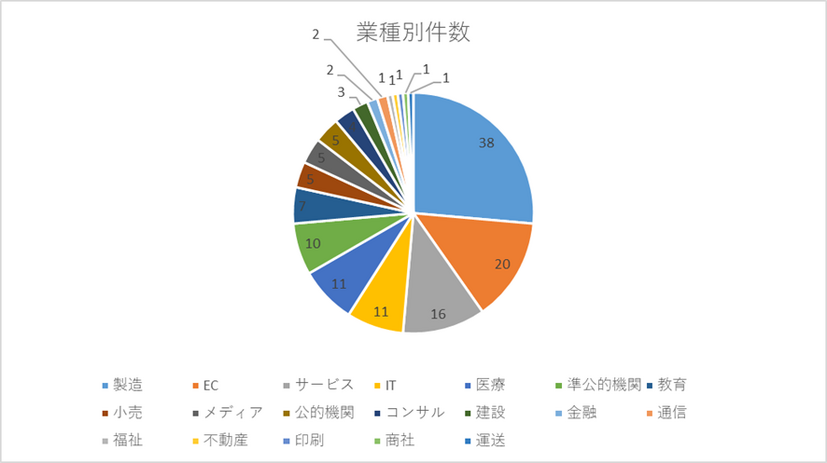

インシデントの報告元を業種別で見ると、一般社団法人等の公的な業務を行っているものの法人格を持つ公益法人を含む準公的機関が10件あり、公益法人が製造業の1/10以下の組織数がでありながら、やや多い印象があるとしている。同調査では理由として、インシデントを積極的に公表している可能性も考えられるが、組織の性質上十分な予算がなく、セキュリティ投資を効率的に行えていない可能性を指摘している。

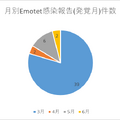

集計で非常に目立ったのがEmotetの感染報告で、Emotetによる被害であると明記しているものだけで49件あり、インシデント報告の1/3近くを占めた。約8割のEmotet感染報告が3月で、NECが受信したEmotet疑いのメールでも3月は5月の10倍近い数を観測している。

ランサムウェア感染報告は23件で、うち14件は報告や報道の中で攻撃されたランサムウェアの名前を明らかにしている。最も報告数の多いランサムウェアはLockBitが6件、次いでContiが3件であった。Contiランサムウェアを使用していた犯罪者集団は5月に活動を停止しており、今回の集計でも4月の感染報告が最後になっている。

また同調査では、一度公開されたインシデント報告が後日報告元から削除される事例が未だ存在する点を挙げ、削除されると事後検証ができなくなること、インシデントを隠したがっているのではという疑念を抱かれる可能性を指摘している。

削除されたインシデント報告の中には、地方自治体が公開していた事例もあり、更新履歴などからも削除され、現時点では再確認が不可能となっている。削除された報告について、削除理由が掲載されていないため、インシデント報告の内容に間違いがあったのか、インシデント発生を隠したかったために削除したのか判断ができなかった。

報告や更新履歴、キャッシュまで削除した場合でも、SNS等で誰かがその内容をURL付きで投稿していることも多く、完全に痕跡を消すことは困難で、かえって疑惑を呼ぶことになるため、このような事態を避けるために、事前にインシデント公開のドキュメント整理や対応訓練を実施し、公開基準を整理する必要があると指摘している。