ロシアによるウクライナへの本格的な侵攻を契機に、情報環境はさまざまな主体者による偽情報で溢れかえっています。破壊的なサイバー脅威の活動と同時に行われるものも含め、サイバー技術を利用した情報操作から、様々なソーシャルメディアプラットフォーム、Webサイト、フォーラムで捏造されたコンテンツや望ましいシナリオを促進するための協調的かつ非正規のアカウントネットワークを利用した活動まで、協調的な情報操作が急増しています。

この活動の全容はまだ明らかになっていませんが、侵攻開始から 2カ月以上が経過した時点で、Mandiant は、ロシア、ベラルーシ、中国、イランといった国家の政治的利益を支援するために活動していると判断される主体が行った情報操作キャンペーンと思われる活動を確認し、当社が長年にわたって追跡してきた進行中の活動も含めて、その実態を明らかにしています。本報告書では、こうした活動の一端を検証し、侵攻への対応において Mandiant が観察した重要な情報操作に焦点を当て、その初期分析を紹介します。

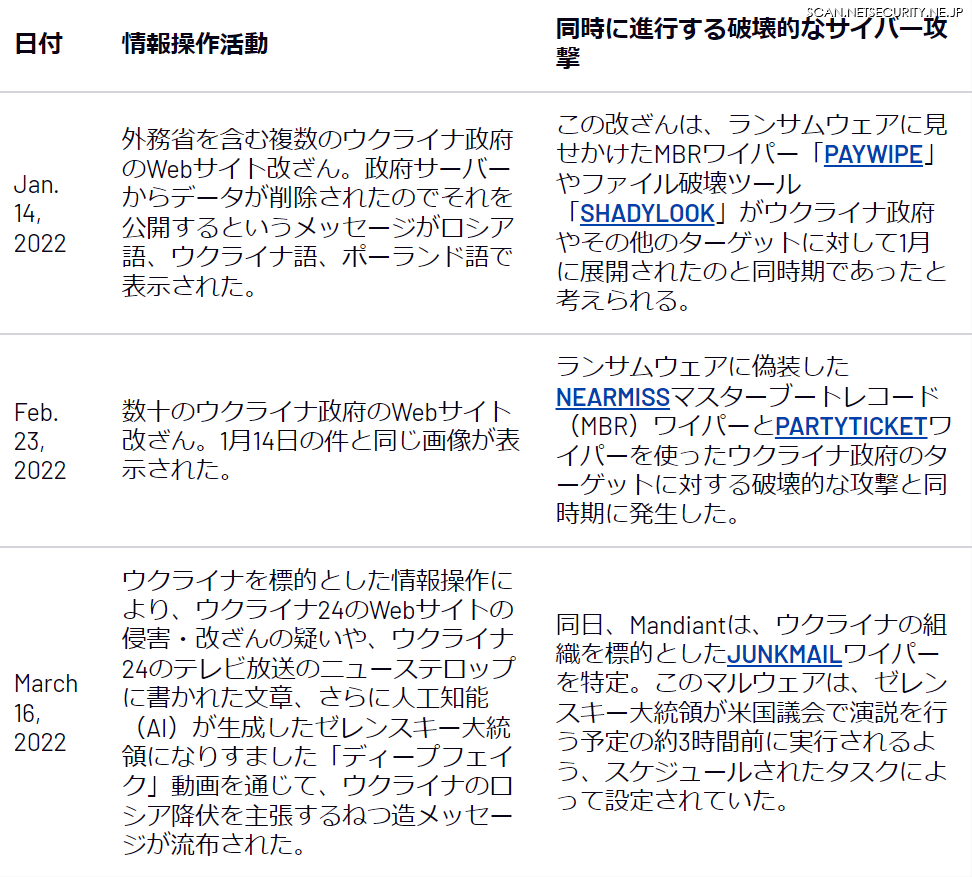

●破壊的なサイバー攻撃と同時進行するロシアの利益に沿った情報操作活動

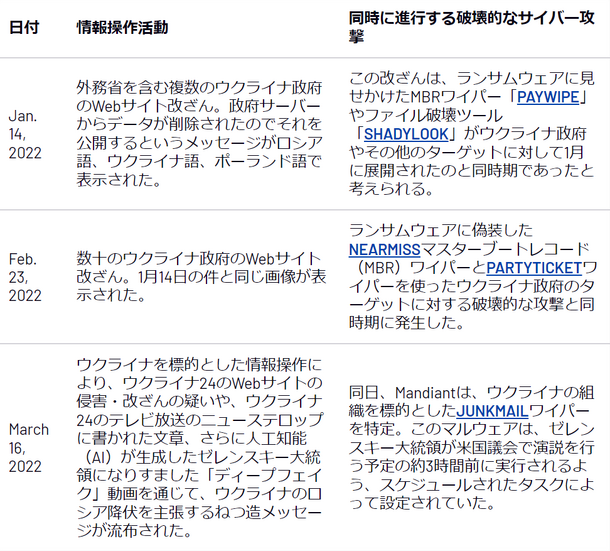

Mandiant は、ランサムウェアに偽装されたワイパー型マルウェアの配備を含む、ロシアがスポンサーであると思われる破壊的なサイバー攻撃活動と同時に発生した、ロシアの政治的利益に沿った情報操作活動を確認しました(表1)。サイバー情報作戦は、その性質上、作戦の複雑さに応じて異なる作戦構成要素をサポートするための多様なスキルセットへのアクセスを必要とします。これらの作戦を、同時多発的に発生する破壊活動と結びつけることはできませんが、この限られたパターンの重複は、今回の紛争で観察された情報操作活動の背後にいる主体が、幅広い能力を持つグループと結びついていることを示唆しているのかもしれません。

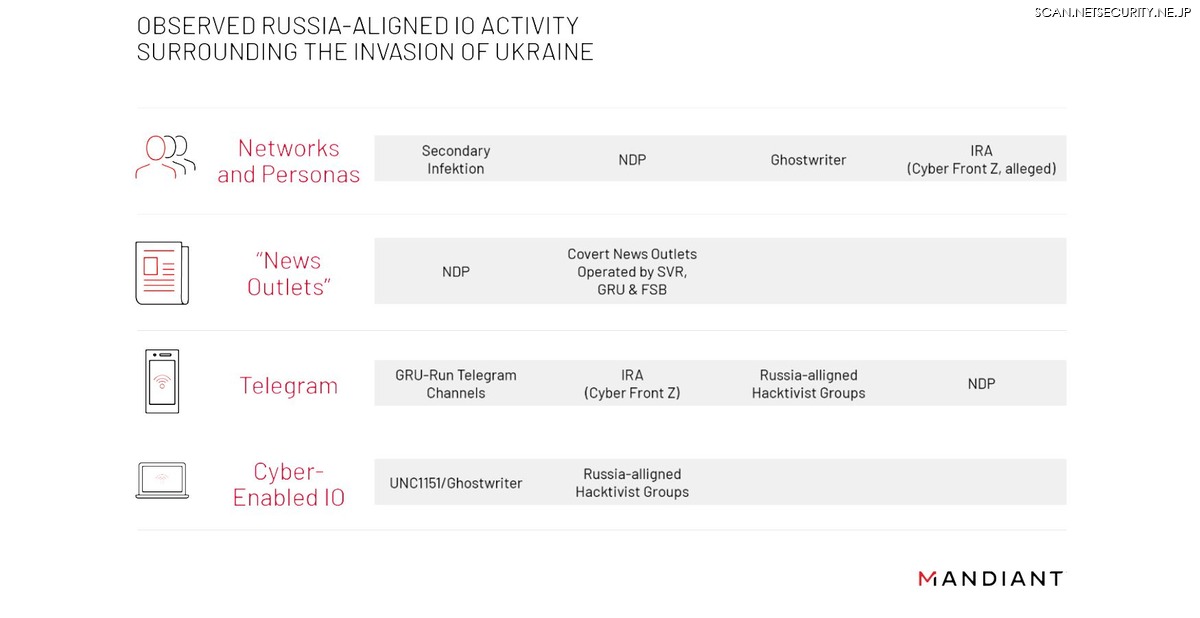

●ロシアとベラルーシによる情報操作活動には、サイバー化された活動や確立されたリソースの利用が含まれる

ロシアとベラルーシの情報操作活動家やその活動は、これまでハッキングやリークといったサイバー脅威活動と結びついてきたものも含め、侵攻の周辺では、以前に確立した動機と一致する活動を展開しています。このような活動インフラを利用することは、場合によっては既存の資産を再集中させることも含め、ロシア、親ロシア、ベラルーシが長年にわたって行ってきたウクライナとより広い地域を対象とする情報操作が、新たな安全保障上の関心事に対処するために活用されたことを示しています。既知の活動に加え、これまで観測された活動や攻撃者によるものではない親ロシア的なコンテンツを侵略に利用する情報操作も確認されています。

APT28: ウクライナ保安庁(SBU)が、米国および英国政府が「APT28」の活動であるとアトリビューションした組織と同じ、ロシア参謀本部主席情報局(GRU)第 85 特殊作戦センターの情報作戦資産であると推定したテレグラムチャンネルが、現在の紛争に関するコンテンツを投稿し続けていることが判明しました。これらのチャンネルは侵攻前から活動しており、SBU の帰属を独自に確認することはできませんでしたが、このチャンネルの活動には、自国政府と侵攻への対応に対するウクライナ人の信頼を弱めることを意図していると思われるコンテンツの宣伝が含まれていることに留意しています。このコンテンツはまた、欧米のパートナーからのウクライナへの支援を弱めることを意図しているようですが、その一方で、非政治的なコンテンツやニュース報道を伝える一見穏健な投稿も散見されます。

・APT28 は、ハッキングやリーク作戦から破壊活動に至るまで、情報操作に関与してきた幅広い歴史を有しています。APT28 が関与する著名な作戦としては、2016 年に米国民主党全国委員会(DNC)および米国民主党議会選挙委員会(DCCC)が侵害され、その後、偽ハクティビストのペルソナGuccifer 2.0 によってその文書が流出したことや、2014 年にウクライナ中央選挙委員会のネットワークおよび Webサイトの侵害、改ざん、データ漏洩、データ破壊が挙げられます。

Ghostwriter:4 月に発生した Ghostwriter と疑われる活動では、不正アクセスした疑いのある Webサイトや、不正アクセスした疑いのある複数のソーシャルメディアアカウント、あるいはその他の攻撃者にコントロールされたアカウントを利用して、ウクライナ人とポーランド政府との間の不信感を煽るようなシナリオを宣伝するために、捏造したコンテンツを公開しました。また、「Ghostwriter」活動に関与したと思われる不審な人物も、NATO とバルト三国の駐留を批判し、ウクライナへの言及を増やした意見記事を発表・宣伝しています。私たちは、ベラルーシが少なくとも部分的に Ghostwriter活動に関与していると、中程度の確信を持って判断しています。

・侵攻までの数週間とその後の数週間、ベラルーシのスパイ組織「UNC1151」は、リトアニアを標的としたスピアフィッシングなど、ヨーロッパ諸国を標的とした複数のキャンペーンを実施しています。UNC1151 は、Ghostwriter の情報操作活動を技術的に支援していることから、UNC1151 の脅威活動に関連するターゲットが観測されたことは特筆すべきことです。

Niezależny Dziennik Polityczny (NDP):ロシアのウクライナ侵攻直後から、同名のオンラインジャーナルを中心とした情報作戦活動を展開する NDP に関連する資産が、ロシアの戦略的利益を積極的に擁護する方向に変化していることが確認されました。この間、ロシアのプロパガンダと偽情報のエコシステムの中で、公然の情報源と隠された情報源の両方によって作られたシナリオを強調して推進する活動の様子が観察されました。私たちは、NDP の活動を特定の攻撃者にアトリビューションすることはできません。しかし、NDP と Ghostriter の活動には重複が見られ、この 2 つのの間にある程度の連携や作戦計画に関する高度な知識の共有があったことを示唆している可能性があります。

Secondary Infektion:侵攻前も侵攻中も、「Secondary Infektion」と呼ばれるロシアの影響を受けていると思われる活動が継続しています。偽造文書、通信文、パンフレット、スクリーンショット、偽造請願書やインタビューなど、しばしば改ざんした資料によって根拠のあるシナリオを作り、聴衆をターゲットにしています。このブログで言及されている具体的な Secondary Infektion の活動はすべて、私たちが初めてそのアトリビューションを公にしたものです。

Internet Research Agency(IRA):ロシアの新聞「Fontanka.ru」の報道によると、テレグラムチャンネル「Cyber Front Z」に関連する極秘の情報操作活動の存在が示唆されています。このチャンネルは、ロシア、ウクライナ、西側諸国の視聴者に対し、侵略に関する親ロシア的なコンテンツをソーシャルメディア上で協調的に宣伝することをあからさまに目的としています(図2)。Fontanka.ru のレポートによると、Cyber Front Z は、IRA に関連して米国から制裁を受けた組織につながる個人が運営している可能性があり、このテレグラムチャンネルで宣伝されている仕事は、複数のプラットフォームで親ロシアコンテンツを宣伝するために非正規のペルソナを使っている「トロール工場」の一部であると主張されています。これらの主張を独自に確認することはできませんが、このような活動は、既知の IRA資産からこれまでに観察されたものと一致していることに留意してください。

ロシア情報機関とつながりのある偽装メディア:私たちは、独立団体を自称しながらも、ロシア情報機関とつながりがあると公になっているメディアが、侵略に関連する親ロシア的なシナリオの出版や増幅に関与しているのを観察しました。これにはロシア連邦対外情報庁(SVR)、ロシア連邦保安庁(FSB)、ロシア連邦軍参謀本部(GRU)とのつながりが報告されている出版社が含まれます。

ロシアと連携する「ハクティビスト」グループ:ハクティビストのペルソナである JokerDNR と Beregini は、ウクライナ軍メンバーの個人情報(PII)を含むとされるリーク文書の公開などを通じて、ロシアの侵攻に至るまで、そしてそれ以降もウクライナをターゲットに積極的に活動しています。さらに、Killnet、Xaknet、RahDit といったどの程度ロシア国家との関係があるのか不明なハクティビストグループが新たに設立され、分散型サービス妨害(DDoS)攻撃、ハッキング&リーク作戦、改ざんなど、ロシア支援のためのハクティビスト型脅威活動に従事しています。

●ウクライナ国民の士気を低下させ、ウクライナと西側同盟国の間に分裂をもたらし、世論のロシアに対するイメージ向上を図ろうとする親ロシアのシナリオを観測

協調的な情報操作活動を通じて宣伝された偽情報は、侵略とそれを取り巻くより大きな地政学的状況に対する認識を形成しようとする様々な主張を行っています。その多くは、ウクライナ国民の士気を低下させて国内不安を煽る、ウクライナを同盟国から引き離す、ロシアに対するイメージを向上する、という 3つの目的のいずれか 1つを意図しているように思われます(図3)。このような活動の多くは、ウクライナと欧州の聴衆をターゲットにしています。しかし、ロシア国内をターゲットにしたメッセージングを推進する情報操作活動資産も確認されており、ロシアが自国民に戦争の正当性を刷り込む必要があることを裏付けています。

●ウクライナ国民の士気を下げる

私たちは、ウクライナ政府や軍が降伏したというデマなど、ウクライナ国民の士気を低下させ、不安を煽ることを意図していると思われる複数のシナリオを確認しました。

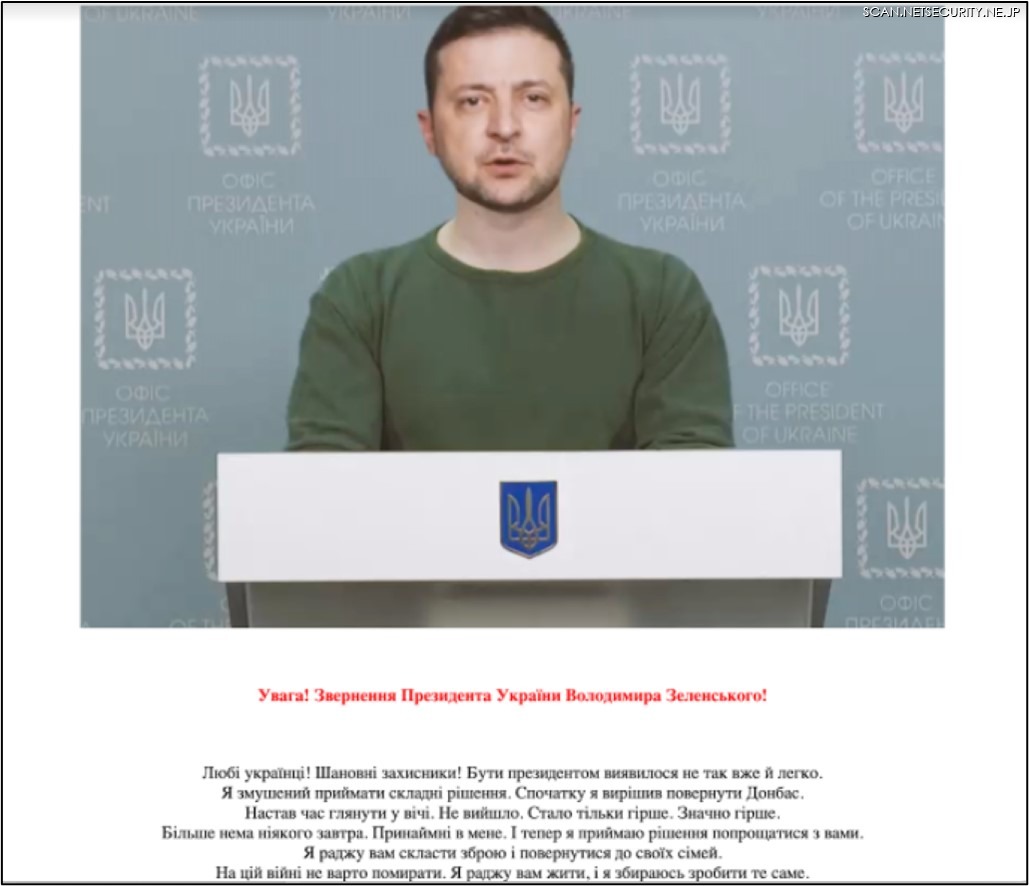

・3 月の情報操作活動では、ゼレンスキー大統領がウクライナがロシアに降伏したとする人工知能(AI)生成の「ディープフェイク」動画を流布し、ウクライナ24 の Webサイトやテレビ放送のニューステロップをディープフェイク動画と同一のメッセージやスクリーンショットに改ざんしました(図4)。開戦以来、他のウクライナの Webサイトも、ウクライナの降伏を主張するメッセージで改ざんされています。

・3 月の Secondary Infektion活動では、ゼレンスキー大統領が侵攻作戦を指揮していたキエフの軍事施設で自殺したと偽り、ウクライナの軍事的失敗のために自殺を考えていた、と主張されました。

・4 月の別の Secondary Infektion活動では、アゾフの「ギャング」がマリウポリで兵士を見殺しにしたとしてゼレンスキー大統領に報復を企て、アゾフの司令官が民間人のふりをして都市から脱出しようとしたと主張しています。(このシナリオは特にウクライナのアゾフ連隊に言及している。アゾフ連隊はウクライナ国家警備隊の中の特殊作戦分遣隊で、それ自体、白人民族主義のレトリックを信奉することで知られている幅広い超民族主義運動の一部であり、ウクライナ政府およびより広くウクライナ人をナチスとする親ロシアシナリオに頻繁に登場してきた。)

・ウクライナが GRU にアトリビューションしているテレグラム・チャンネルは、ウクライナは紛争に対する備えがなかったという主張や、ウクライナのオリガルヒが「国を出る権利のためにゼレンスキー大統領に金銭を支払った」という主張など、ウクライナ政府側の汚職と無能さを強調しています。

「ディープフェイク」映像のスクリーンショット

●ウクライナを同盟国から分断する

・最近発生した Ghostwriter の活動は、私たちがそのアトリビューションを初めて公表するもので、侵害された資産を利用して、ポーランドの犯罪組織がウクライナ難民から臓器を採取して欧州連合に違法輸出しており、ポーランド国内安全局が「ポーランド高官」が関与するとされるこの犯罪組織を調査しているというシナリオを宣伝する捏造コンテンツを公開しました。

・NDP に関連する不審なペルソナによって発表された意見記事は、ポーランドのウクライナ難民受け入れに対する恐怖、不安、疑念(FUD)を生み出すことによって、ポーランドとウクライナの関係を悪化させることを目的としていると思われるシナリオを促進しました。その中には、難民がポーランドの経済や医療制度に過度な負担を与えているとしたり、「ネオナチ」やその他の好ましくない移民が大量に国境を越えてポーランド国内で攻撃を始めるのではないかというポーランド国民の不安を煽るような虚偽の内容が含まれていました。

・1 月 14 日と 2 月 23 日のウクライナ政府Webサイトの改ざんは、第二次世界大戦中に「ウクライナ反乱軍」(UPA)がポーランド民族に対して行った戦争犯罪に言及しており、これはロシアやベラルーシの情報操作で以前から観察されていたテーマです。例えば、2021 年 11 月に行われた Ghostwriter の活動では、ポーランドに極右政治的傾向を持つウクライナ人ボランティアが存在するとされるのは、同じ戦争犯罪の犠牲者に対する「侮辱」であるとする、ポーランド人退役将官の捏造証言を紹介しています。

・最近のウクライナ語とロシア語による「Secondary Infektion」の活動では、ウクライナ政府とポーランド政府が、ポーランド軍がウクライナ西部に展開することを可能にしようとしたと主張し、この動きはウクライナ国民にとって忌まわしいものであるとされていました。4 月上旬の作戦では、ポーランドはウクライナが演出した、ロシア軍がブチャで残虐行為を行ったという「挑発」を利用して、同国への駐留を正当化しようとしたと主張し、2 月上旬の工作では、ポーランド軍の配置場所を示す地図を配布し、これらの部隊が数年間にわたってウクライナ一帯を占拠すると示唆しています(図5)。

・また、テレグラム・チャンネルで観測された GRU による情報には、米国による対イラン戦争など、他国の差し迫った紛争に西側が関心を向けているため、ウクライナはすぐに忘れ去られ見捨てられるだろう、というような内容が含まれていました。

ポーランド軍がウクライナ西部に駐屯する場所を示すと主張する地図

●ロシアに対するイメージの向上

ウクライナにおけるロシアの戦争犯罪を否定し、ウクライナ軍に対する反論を行うなど、否定と偏向を通じてロシアに対するイメージを向上させることを目的とした、複数のシナリオが確認されています。

・Cyber Front Z は、親ロシア的な論評を協調して推進する中で、ソーシャルメディア・ユーザーに対し、ウクライナの「ナチス」がマリウポルの劇場に市民を強制的に連れて行き、それを爆発させたと主張するように呼びかけました。

・Mandiant は、ウクライナ軍が化学兵器を使用したという主張を含むロシア語のメッセージングを宣伝する、ソーシャルメディアアカウントの協調的かつ非正規のネットワークを確認しました。

・また、これらのアカウントは、ロシアのウクライナ侵攻に対する欧米の対応(対ロシア制裁など)の効果を否定し、こうした措置が欧米に悪影響を及ぼすと主張しています。

●親中派情報操作キャンペーン「DRAGONBRIDGE」のメッセージには、ロシア国家が推進するシナリオが含まれる

Mandiant が 2019 年に初めて報告した、多数のソーシャルメディアプラットフォーム、Webサイト、フォーラムにおける数千の非正規アカウントのネットワークからなる親中国キャンペーン「DRAGONBRIDGE」は、ウクライナ危機とその後の侵略に対応してそのメッセージを変化させました。英語と中国語による DRAGONBRIDGE のコンテンツには、ウクライナで生物兵器研究を行う国防総省と連携した研究所の存在を主張するなど、ロシアの国営メディアや影響工作が推進するシナリオを反映させるものがありました。また、米国を不正行為や他国への干渉で非難することは、同様に中国の政治的利益に沿ったものです。私たちは以前、親中国と親ロシアの両方の情報操作活動によって、米国の生物兵器研究所が危険な研究に関与しているとする内容を宣伝しているのを確認しています。ウクライナに関するロシア寄りのシナリオを利用したキャンペーンは、米国と欧米の世界的地位を標的とする継続的な試みにおける政治的日和見主義の一形態と言えるかもしれません。

・3 月 6 日、ロシア国防省のイーゴリ・コナシェンコフ報道官は、ロシアのウクライナでの軍事作戦により、ウクライナで米国防総省と連携した研究所が生物兵器の研究を行っている証拠が発見されたと主張しました。DRAGONBRIDGE のアカウントはその後、この主張を増幅し、米国が資金提供するバイオラボがウクライナだけでなく世界中に存在するとの主張も行いました。

・DRAGONBRIDGE のアカウントは、ウクライナのバイオラボが「原因不明の謎の感染症」の原因であり、世界の他の場所でもバイオラボが同様に地元の人々に害を与えているとほのめかしています(図6)。

侵略に関する DRAGONBRIDGE のメッセージは、米国の外交政策と他国との関係を狙い、米国の行動は利己的であり、同盟関係において信頼できないパートナーであるという主張をしているようです。また、ウクライナへの武器売却を理由に、米国が最も得をする形で紛争の火種を作ろうとしたという説や、対露制裁措置に関する米欧の方針が一致しているように見えるが、欧州のエネルギー事情悪化に関わらず、米国が制裁を発動をするように欧州に強要したたという説もあります。

●欧米の紛争への対応を非難し、ロシアとイスラエルの関係を狙う親イラン派の情報操作活動

同様に、Mandiant は、イランと親イランの情報操作活動が、欧米、サウジアラビア、イスラエルを標的とした侵攻に関するシナリオを活用していることを確認しています。関与したキャンペーンには、Liberty Front Press(LFP)キャンペーンや、これまで名前を挙げていなかった親イランのキャンペーンの活動があり、Citizen Lab が 2019 年に報告したイランと連携した Endless Mayfly影響キャンペーンとの関連性が考えられるため、私たちは「Roaming Mayfly」と名付けています。

・アラビア語圏の聴衆に向けたメッセージでは、米国は 2021 年にアフガニスタンから逃亡し、今度はウクライナを見捨てたと主張し、その運命は「米国の悪の枢軸」との同盟によるものだとしました。同様に、英語版コンテンツでは、NATO はロシアとの戦争を避けるためにウクライナを犠牲にしたと主張しています。

・また、親イランの情報操作のリソースは、ウクライナは核兵器を放棄すべきではなかったと宣言し、そのような譲歩がその後の侵攻に対して脆弱性を残したと暗に示しています。

・親イランの情報操作も、この紛争を利用して、ウクライナ戦争をイエメン戦争と重ね合わせ、ロシアと比較してサウジアラビアへの対応に偽善があると西側を非難しています。さらに、中東の紛争とウクライナの紛争を比較して、欧米がアラブ人やイスラム教徒に対して人種差別を行っていると非難しています。

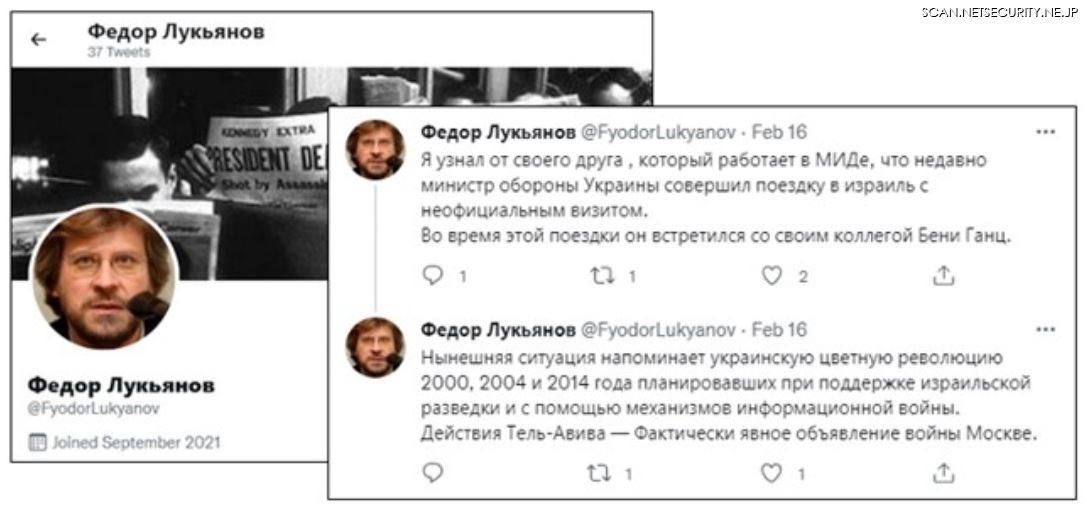

Mandiant はまた、「Roaming Mayfly」が戦争前夜にロシアの聴衆をターゲットにして、ロシアとイスラエルの間の緊張を高めるために危機を利用しようとしたように見えることも確認しました。例えば、この活動では、ロシアのジャーナリストで外交政策思想家のフョードル・ルキヤノフになりすました人物を使って、イスラエルの情報機関が現在の危機においてロシアに対してウクライナを支援しており、イスラエルが 2000 年、2004 年、2014 年の「ウクライナカラー(革命)」を支援していたことを示唆するツイートを公開しました(図7)。

●展望

ロシアのウクライナ侵攻を背景とする情報操作活動は、現場で起こる事象に対応し、それを形成しようとする戦術的目的と、変化する地政学的状況に影響を与えようとする戦略的目的の双方を示しています。これらの活動はウクライナにとって大きな脅威である一方、米国をはじめとする西側諸国にも脅威を与えています。そのため、紛争の進展に伴い、サイバー脅威活動やその他の破壊的な攻撃を含むこのような活動が継続されるものと予想されます。

これまでのところ、既知の行為主体による活動の顕著な特徴の 1つは、それぞれの活動の確立された動機との明らかな一貫性があるという点です。ロシア、ベラルーシ、および親ロシア派の活動家が関与したとされるものを含むロシア寄りの活動は、これまでのところ、紛争そのものに直接関連する戦術的・戦略的目的を支援するために、最も幅広い戦術、技術、手順(TTP)を採用しています。これは、ウクライナ情勢に影響を与え、ロシア国内の支持を集め、ロシアの行動に対する世界の見方をコントロールするというロシアのニーズが、現場での事実によって形作られている場合に特に有益です。一方、親中国、親イランの活動は、ロシアの侵攻を機に、長年の戦略的目的をさらに進展させることにつながっています。このような動きは今後も続くと予想され、ロシアとの紛争をめぐる情報操作の活動範囲が拡大しないか、精力的に監視しています。

※本ブログは、5 月 19 日に公開されたブログ「The IO Offensive: Information Operations Surrounding the Russian Invasion of Ukraine」の日本語抄訳版です。

[ 関連資料 ]

「破壊的な攻撃を防御するための予防的な準備とハードニング」

https://www.mandiant.jp/resources/ukraine-crisis-cyber-threats

ロシアは日常的にサイバー能力を駆使して情報収集や情報操作を行っていますが、緊張が高まるにつれ、破壊的なサイバー攻撃でウクライナ内外の組織を標的にする可能性があることを特に危惧しています。「Proactive Preparation and Hardening to Protect Against Destructive Attacks」は、環境内の破壊的な攻撃から保護するためのハードニングと検知に関するガイダンスを提供します。この推奨事項とガイダンスには、破壊的な攻撃だけでなく、攻撃者が偵察、特権の昇格、水平展開、アクセスの維持、ミッションの達成を試みる潜在的なインシデントから組織を保護するのに役立つ、実用的で拡張性のある方法が記載されています…