1990 年から約 10 年間、週刊少年マガジンで「MMR マガジンミステリー調査班」というマンガが連載されていました。マガジンミステリー調査班(少年マガジンの実際の編集部員!)が、オカルト現象、超常現象にまつわるミステリーを科学的に解明していくのですが、以前、大規模ISP で加入者向けのメールサーバを運用されているお客さん(以下A社)とお話していた時、このマガジンミステリー調査班の一員であるかのような気分になったことがあります。

その時の話題はメールアカウントの第 3 者による不正利用についてでした。ISP でのメールサービスはアクセスがインターネットに開放されていることから、前世紀から現在に至るまで、アカウントの不正利用、ログインのターゲットとして攻撃にさらされることが特に多かったという歴史があります。一般のインターネットサービスでは多段階認証や多要素認証、生体認証などの利用が普及しており不正アクセスに対して一定の防止効果が見られていますが、メールの場合はメールサーバへのアクセスやメールの送信時に毎回多段階認証すると利用者への負荷になることから、依然として、アカウントの不正利用は大きな問題となっています。

A社さんのサービスでも当時大量の不正ログインらしきものが検出されていて、その対策について検討していました。メールアカウントの場合、メールの送信用とメールボックスへのアクセス用の 2 つの認証が必要となります。その時の話題の中心はメールボックスへのアクセス用の POP3アカウントへの不正アクセスでしたが、A社さん曰く、とても不思議なことにその不正アクセスが一度も認証失敗せずにログインを成功させている。つまりログイン用の ID とパスワードを事前に知っている可能性があるというのです。

1 つ 2 つのアカウントであれば、個々に対象のアカウントの所有者を調査してパスワードを取得したうえで不正アクセスすることは考えられますが、その時起きていたアカウントの不正アクセスは量的にもそのような類いの攻撃ではありません。A社さんのシステムからのパスワードや個人情報が漏洩という可能性もありましたが、徹底的に調査した上でその可能性は無いという前提での話でした。どうやってログインID とパスワードを手に入れたのだろうか? まさにミステリーです。

メールシステムへのアクセス情報の不正入手の方法としては、いわゆる、ログインID辞書、パスワード辞書(パスワードに使いそうな文字列のリスト)を使い、アクセスして試してみるというものがあります。とにかくがむしゃらにアクセスして適当なログインID と適当なパスワードを使ってログインを試みます。辞書攻撃とかブルートフォース攻撃と呼ばれますが、誰もが知っているような言葉や、ログインID に似たような簡単なパスワードを使ったアカウントはこれであっというまに不正アクセスされてしまいます。ただ、この攻撃方法ではログイン認証の失敗が多く記録されるので、A社さんの例には当てはまりません。

ISP などのサービス提供側では、この種の攻撃に対して、同一クライアントからの単位時間あたりのアクセス数と認証失敗数などを監視し、一定時間に多数の認証失敗を繰り返したクライアントをネットワークレベルで一定時間アクセス禁止する対策をとります。クライアントの識別は IPアドレスで行うので、攻撃者は、いわゆるボットを使って複数のクライアントからじわじわと攻撃し、監視の目をかわそうとします。同一のログインID で、たとえば中国からアクセスしてきて、その 10 分後にブラジルからアクセスしてくる、というような攻撃もよく見受けられます。攻撃者とサービス提供者のいたちごっこです。サービス提供者は、このようなアクセスのふるまいを監視して分析し、AI を使って不正アクセス攻撃を検知しようという試みも始めています。

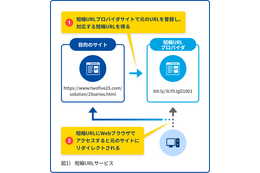

また、中間者攻撃(MITM:Man In the Middle Attack)という手法もあります。ISP のメールサーバのフリをして、利用者にアクセスさせてログインID とパスワードを抜き取る手法です。“メールサーバのフリをする”というのは意外と技術的に敷居が高く、たとえば、DNS をハイジャックして、メールサーバのホスト名を攻撃者のサーバーの IPアドレスに紐付けてアクセスさせるわけですが、そもそも DNS のハイジャックが困難です。しかし、困難なはずなのに MITM による被害が発生しているので、まあ、これも一つのミステリーです。この問題については、現在弊社でも調査中で、今後別の記事にまとめたいと思います。

より簡単な MITM として、Free WiFi になりすます方法があります。街中では多くの Free WiFi が提供されています。地域のコミュニティが提供するもの、施設やショップが提供するものなど実に様々です。攻撃者にとって WiFi のアクセスポイントを用意するのは簡単で、地域コミュニティなどの Free Wifi になりすまして、同じ SSID と WiFiパスワードを設定し、WiFiアクセスポイントにアクセスさせることが可能なのです。なんだか都市伝説めいてきますが、大都市の繁華街などでは、そうした “なりすましWiFiアクセスポイント” が出没しているそうです。

なりすましWiFi にアクセスさせた上で、パケットキャプチャで通信内容を盗聴できますので、メールアカウントのユーザID やパスワードが取得できてしまいそうですが、実際のところどうでしょうか…。弊社で、これに関連したある実験をしてみました。文字数も多くなってきましたので、実験やその結果については後編にて“TwoFiveミステリー調査班レポート“としてご紹介します。お楽しみに!

著者プロフィール

TwoFiveミステリー調査班

調査班メンバーは、メッセージングセキュリティのスペシャリスト集団である株式会社TwoFiveに所属する経験豊富なエンジニアたち。様々なサイバー攻撃に立ち向かう中で遭遇するミステリアスな “事件” に関する調査・実験に取り組む。

株式会社TwoFive

国内大手 ISP / ASP、携帯事業者、数百万~数千万ユーザー規模の大手企業のメッセージングシステムの構築・サポートに長年携わってきた日本最高水準のメールのスペシャリスト集団。メールシステムの構築、メールセキュリティ、スレットインテリジェンスを事業の柱とし、メールシステムに関するどんな課題にもきめ細かに対応し必ず顧客が求める結果を出す。