※本記事は昨夏開催されたBlack Hat USA 2021の取材記事を蔵出しでお届けします※

Active Directoryのドメインコントローラー(DC)の権限が奪取される「Zerologon」の脆弱性(CVE-2020-1472)。2020年に発見されたものだが、暗号鍵をオールゼロにすることで認証をバイパスできるという盲点をつくようなプロトコルの欠陥が話題となった。

パッチも出回り攻撃は落ち着いたかに見えるが、いまだに侮れない脆弱性だ。mimikatzなどのエクスプロイトの足場づくり、そのあとのランサム攻撃にも利用されている。2021年3月、Blackberryが発見したランサムウェアの攻撃で、Zerologonを利用するコードとその活動が確認されている。

「セキュリティプロトコルは3行で実装できるが、人々はいまだに間違ったことをしている」

とはコンピュータサイエンスの権威、Roger Needhamの言葉だ。この言葉を引用し、Zerologonの詳細原理の解説とセキュリティプロトコルの課題を指摘するのは、Zerologonの詳細論文を発表したTom Tervoort氏だ。この発表は、2021年Blackhat USAで行われた。Zerologonの脆弱性、つまりクライアントPCとDCのセキュアチャネルを確立するNetlogonプロトコルのどこに問題があったのか。

●Netlogonとは? その脆弱性のポイント

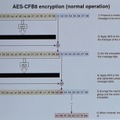

Active Directoryにおいて、クライアントの認証はNTLM(認証)プロトコルによって行われる。認証を行うAutheticatorはDCである。認証に必要なサーバー、クライアントのクレデンシャル情報やセッションキーのやりとりに利用されるのがNetlogonリモートプロトコルだ。

NTLMやNetlogonは、そもそも独特な暗号化と認証方法を採用したトランスポート層のプロトコルだとTervoort氏はいう。これまでも中間者攻撃やネゴシエーションが暗号化されていない脆弱性が指摘されている。もちろんパッチ対応はされているが、ZerologonはDCの認証手順に利用されるNetlogonに発見された比較的新しい脆弱性(CVE-2020-1472)だ。

Active Directoryのドメインコントローラー(DC)の権限が奪取される「Zerologon」の脆弱性(CVE-2020-1472)。2020年に発見されたものだが、暗号鍵をオールゼロにすることで認証をバイパスできるという盲点をつくようなプロトコルの欠陥が話題となった。

パッチも出回り攻撃は落ち着いたかに見えるが、いまだに侮れない脆弱性だ。mimikatzなどのエクスプロイトの足場づくり、そのあとのランサム攻撃にも利用されている。2021年3月、Blackberryが発見したランサムウェアの攻撃で、Zerologonを利用するコードとその活動が確認されている。

「セキュリティプロトコルは3行で実装できるが、人々はいまだに間違ったことをしている」

とはコンピュータサイエンスの権威、Roger Needhamの言葉だ。この言葉を引用し、Zerologonの詳細原理の解説とセキュリティプロトコルの課題を指摘するのは、Zerologonの詳細論文を発表したTom Tervoort氏だ。この発表は、2021年Blackhat USAで行われた。Zerologonの脆弱性、つまりクライアントPCとDCのセキュアチャネルを確立するNetlogonプロトコルのどこに問題があったのか。

●Netlogonとは? その脆弱性のポイント

Active Directoryにおいて、クライアントの認証はNTLM(認証)プロトコルによって行われる。認証を行うAutheticatorはDCである。認証に必要なサーバー、クライアントのクレデンシャル情報やセッションキーのやりとりに利用されるのがNetlogonリモートプロトコルだ。

NTLMやNetlogonは、そもそも独特な暗号化と認証方法を採用したトランスポート層のプロトコルだとTervoort氏はいう。これまでも中間者攻撃やネゴシエーションが暗号化されていない脆弱性が指摘されている。もちろんパッチ対応はされているが、ZerologonはDCの認証手順に利用されるNetlogonに発見された比較的新しい脆弱性(CVE-2020-1472)だ。