・2021 年を通じて、北朝鮮国家が背後にいると考えられる APT攻撃グループ TA406 は、研究、教育、政府、メディアなどの組織を対象に、頻繁に認証情報を窃取する攻撃キャンペーンを実施しました。

・プルーフポイントでは、TA406 は、Kimsuky、Tallium、Konni Group として一般的に追跡されている活動を構成する複数の攻撃グループの 1 つであると考えててます。

・TA406 は通常、キャンペーンにマルウェアを使用しません。しかし、2021 年にこのグループがおこなったとされる 2 つのキャンペーンでは、情報収集に利用できるマルウェアの配布が試みられています。

・TA406 は、スパイ活動、サイバー犯罪、セクストーションを実施しています。

概要

2021 年を通じて、プルーフポイントは、朝鮮民主主義人民共和国(DPRK / 北朝鮮)に関連する攻撃グループである TA406 が継続的に実施している認証情報を窃取するクレデンシャル フィッシング キャンペーンを追跡しています。プルーフポイントのアナリストは、2018 年から顧客を対象とした TA406 のキャンペーンを追跡していましたが、2021 年 1 月の初めまで、この攻撃グループによる攻撃キャンペーンの量は少ない状態で続いていました。しかし、2021 年 1 月から 6 月にかけては、プルーフポイントはほぼ毎週、外交政策の専門家、ジャーナリスト、非政府組織(NGO)を対象としたキャンペーンを観測しました。

はじめに

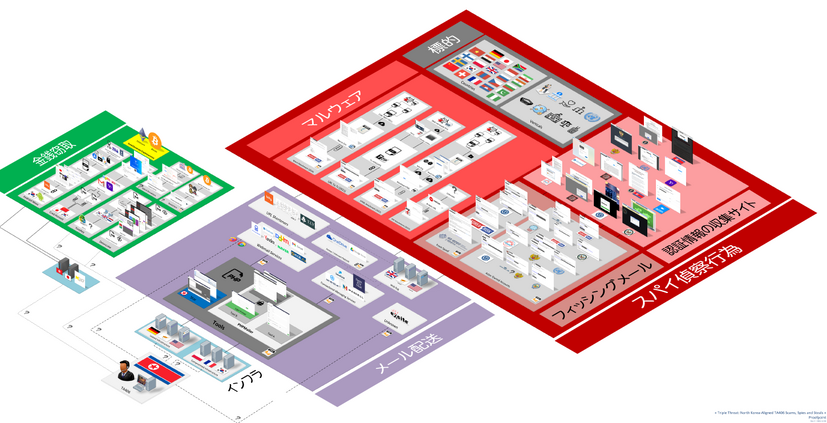

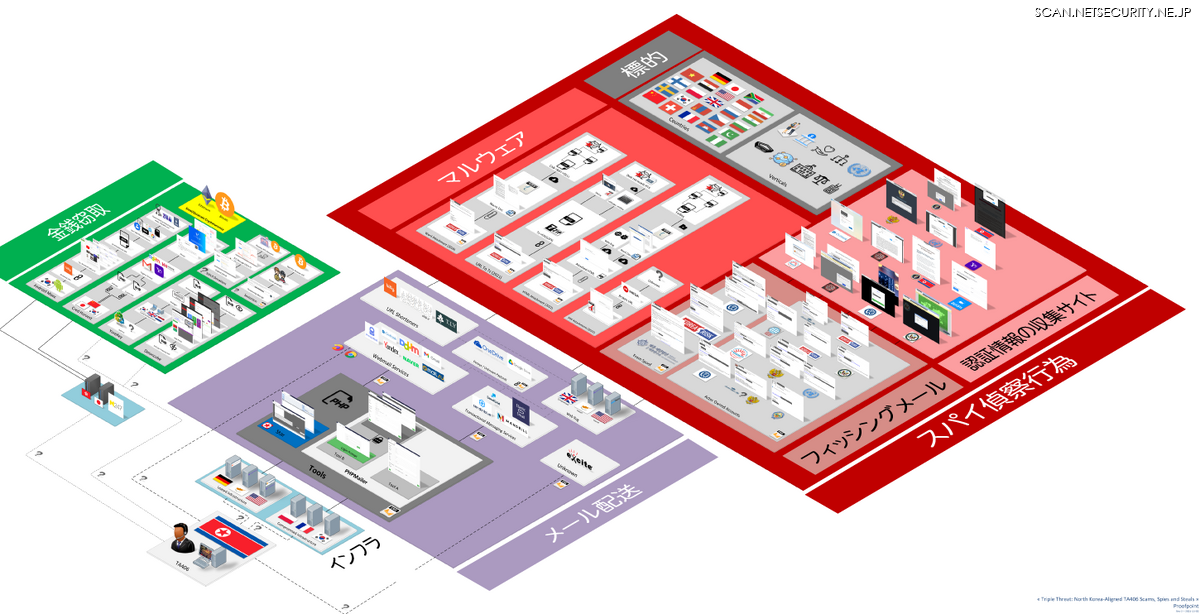

本レポートでは、北朝鮮政府を代表して活動する攻撃グループに関連する多くの攻撃キャンペーンや行動について詳細に説明します(図1参照)。まず、TA406 が、脅威インテリジェンス・コミュニティが広く追跡している攻撃グループである Kimsuky とどのように関連しているかを説明します。次に、Proofpoint が TA406 の活動を、TA406、TA408、TA427 という 3 つの独立した攻撃グループとして追跡している方法について詳しく説明します。また、Proofpoint の可視性に基づいて、これらの攻撃グループの違いについても詳しく説明します。

本レポートでは、TA406 による攻撃キャンペーンのタイミングとターゲティングについても検証しており、TA406 がどのようにフィッシング・キャンペーンをおこなっているか、使用しているツールやサービスを含めてご紹介しています。

TA406 は、スパイ活動や情報収集キャンペーンにおいて、マルウェアとクレデンシャルハーベスティングの両方を採用しています。本レポートでは、さまざまなタイプの認証情報の収集方法や、これまでのオープンソースレポートでは取り上げられていなかった TA406 が使用する 2 つのインプラントなど、それぞれの例を詳細に説明しています。最後に、プルーフポイントが追跡しているほかのすべての北朝鮮の国家支援する APT と同様に、TA406 が暗号通貨やセクストーションの標的とするなど、金銭を動機とした攻撃キャンペーンをおこなっている証拠を提示します。

さらに詳細は レポート全文をダウンロードしてご確認ください。