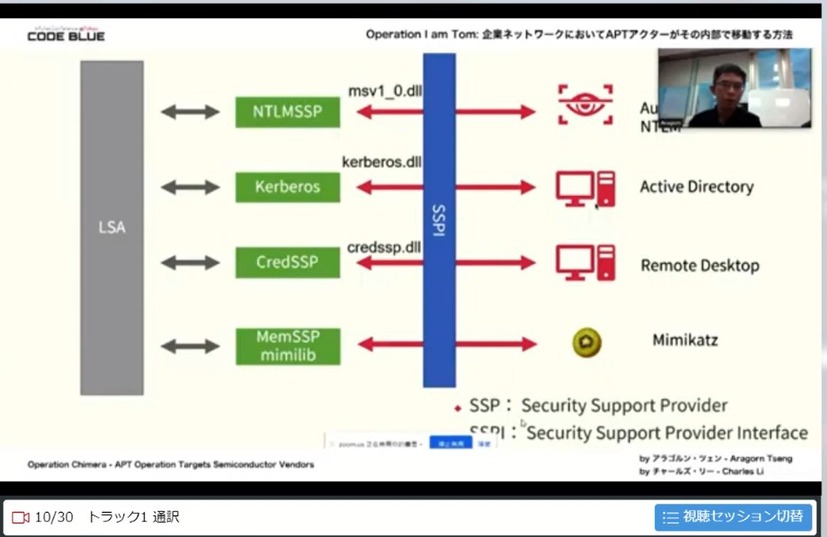

APT において実際の攻撃活動を支えるのは「横展開」(ラテラルムーブメント)と「検知のバイパス」機能だ。多くの APT アクターは、この 2 つを実現するため Windows の認証機能と Mimikatz というエクスプロイトツールを活用している。

これを逆手にとって、攻撃者の侵入を検知し、様子を伺い、ときには攻撃活動を妨害したプロジェクトがある。台湾の「TEAM T5(T5)」が展開した「私はトム作戦( Operation: I am a Tom )がそれである。本稿は、昨秋開催された CODE BLUE 2020(本年は10/19~10/20開催)の TEAM T5 の Aragorn Tseng 氏、Charles Li 氏の講演から、作戦の概要をお伝えする。なお T5 は、ある企業ネットワークで APT 攻撃のアクターを発見し、この作戦によって最終的にはアクターをネットワークから追い出すことに成功している。

●ペンテストにも APT 攻撃にも利用される mimikatz

クラウド時代と言われながらも、業務システムや業務用 PC を Windows 環境で構築している企業は多い。そして、一定規模のシステムとなるとユーザーのアカウント管理や認証・アクセス制御に Active Directory( AD )を利用している。

mimikatz(ミミカッツ)は、もともと、Windows の認証プロトコルに対する脆弱性を検証するために開発されたツールだ。開発したのは、セキュリティ研究者であってハッカーや犯罪者ではない。実際、mimikatz は、オープンソースプロジェクトとして管理されている。企業ネットワークのペネトレーションテストや脆弱性診断によく利用されている。

しかし、フリーソフトウェアの利用は誰にも制限はできない。APT アクター(攻撃者)は、minikatz を利用して侵入したネットワーク内を渡り歩き、管理者権限を奪取したり、スクリプトやコード注入を行ったりしている。たとえば、mimikatz は、Windows のセキュリティコンポーネント(例: LSA : Local Security Authority )がプロセスメモリに生成する ID、パスワード、ハッシュ値などクレデンシャル情報を読み取ることができる。

これを逆手にとって、攻撃者の侵入を検知し、様子を伺い、ときには攻撃活動を妨害したプロジェクトがある。台湾の「TEAM T5(T5)」が展開した「私はトム作戦( Operation: I am a Tom )がそれである。本稿は、昨秋開催された CODE BLUE 2020(本年は10/19~10/20開催)の TEAM T5 の Aragorn Tseng 氏、Charles Li 氏の講演から、作戦の概要をお伝えする。なお T5 は、ある企業ネットワークで APT 攻撃のアクターを発見し、この作戦によって最終的にはアクターをネットワークから追い出すことに成功している。

●ペンテストにも APT 攻撃にも利用される mimikatz

クラウド時代と言われながらも、業務システムや業務用 PC を Windows 環境で構築している企業は多い。そして、一定規模のシステムとなるとユーザーのアカウント管理や認証・アクセス制御に Active Directory( AD )を利用している。

mimikatz(ミミカッツ)は、もともと、Windows の認証プロトコルに対する脆弱性を検証するために開発されたツールだ。開発したのは、セキュリティ研究者であってハッカーや犯罪者ではない。実際、mimikatz は、オープンソースプロジェクトとして管理されている。企業ネットワークのペネトレーションテストや脆弱性診断によく利用されている。

しかし、フリーソフトウェアの利用は誰にも制限はできない。APT アクター(攻撃者)は、minikatz を利用して侵入したネットワーク内を渡り歩き、管理者権限を奪取したり、スクリプトやコード注入を行ったりしている。たとえば、mimikatz は、Windows のセキュリティコンポーネント(例: LSA : Local Security Authority )がプロセスメモリに生成する ID、パスワード、ハッシュ値などクレデンシャル情報を読み取ることができる。

![日本企業台湾現地法人に2重恐喝ランサムウェア/北朝鮮の多次元APT攻撃/FBIが中国人スパイ実録風動画公開 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/32622.png)