今回は IoT デバイスのフォレンジック、「IoT フォレンジック」についてご紹介していきます。

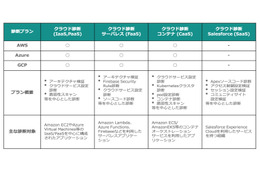

一般的なデジタルフォレンジックでは主にセキュリティ事故(インシデント)の発生したコンピュータ端末・サーバを解析・調査をしていきます。最近では、オンプレミス環境のサーバだけでなく AWS や Azure などのクラウド環境のフォレンジック調査やスマートフォンの調査も多くなってきました。

以前に弊社ブログでも、AWS EC2 のフォレンジック調査(https://ierae.co.jp/blog/awsec2-hdd-analytics/)について紹介しました。

様々な環境のフォレンジック調査が可能になっていくなか、IoT デバイスのフォレンジック調査も需要が出てきていると考えられます。

IoT フォレンジックとは

現在 IoT デバイスは日々多種多様な新しい製品が発売されています。

Amazon Echo のようなスマートスピーカーや Apple Watch のようなスマートウォッチ、ルンバのようなお掃除ロボットは便利で導入がしやすいため利用者数が多くなってきました。そのような IoT デバイスのフォレンジック調査を行い、様々な証跡を解析することを IoT フォレンジックといいます。

IoT デバイスをフォレンジック調査することの目的としては、IoT デバイスを狙ったマルウェア(Mirai や Bashlite 等)の調査や、IoT デバイスに記録されているユーザの行動履歴を刑事事件等の証拠として提供する為の調査が挙げられます。

IoT デバイスのマルウェア感染や不正侵入は数年前の Mirai を筆頭に問題になりましたが、IoT フォレンジックが事例として取り上げられる多くのインシデントは刑事事件等の証拠提供としての役割が多い印象です。

実際に IoT デバイスが刑事事件等の証拠として扱われた例として、Apple Watch から収集したデータを殺人事件の裁判の証拠として提出されたニュースが以下の記事です。

Apple Watch provides murder case clues – BBC News : https://www.bbc.com/news/technology-43629255

この事件では殺人事件の被害者が Apple Watch を装着しており、Apple Watch による心拍数計測の機能や加速度センサーによって記録された情報が、容疑者の主張と矛盾することが挙げられました。

このように、IoT デバイスは通常のコンピュータ端末やスマートフォンだけでは提供されないようなデータを様々な事柄の証拠として提供することが出来る可能性を秘めています。

世界的なフォレンジックに関するカンファレンス「DFRWS」では、2017 年頃から IoT に関連する論文が増えており研究分野でも注目がされている分野の一つです。

https://dfrws.org/presentation/?paper_year=&search=iot

なかでも、2017 年の DFRWS USA 2017 で発表された「Digital Forensic Approaches for Amazon Alexa Ecosystem」はスマートスピーカーの Amazon Echo のフォレンジックのアプローチについて書かれた論文で、現在公開されている IoT フォレンジック関係の論文で最も引用・参照されている論文です。

Digital Forensic Approaches for Amazon Alexa Ecosystem – DFRWS : https://dfrws.org/presentation/digital-forensic-approaches-for-amazon-alexa-ecosystem/

また、今年の 1 月にオンラインで開催された DFRWS APAC 2021 でもスマートスピーカーの Amazon Echo Show のフォレンジック分析についての発表がされていました。

Forensic Analysis for AI Speaker with Display Echo Show 2nd Generation as a Case Study – DFRWS : https://dfrws.org/presentation/forensic-analysis-for-ai-speaker-with-display/

そのような一部で注目が集まっている、IoT フォレンジックと従来のコンピュータ・フォレンジックの違いやアプローチの仕方について考えていきます。

●端末フォレンジック VS IoT フォレンジック

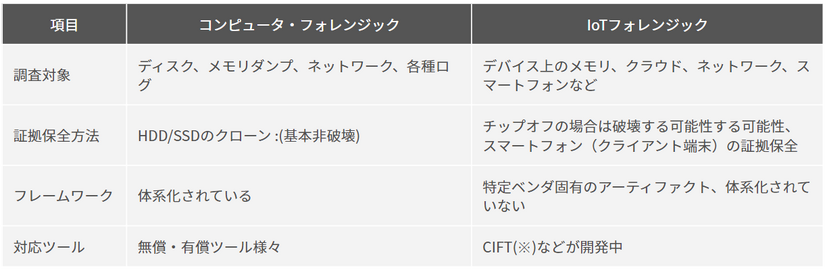

まず、IoT デバイスと従来のコンピュータ端末(またはサーバ)のフォレンジック調査の比較をしてみましょう。

(※Digital Forensic Approaches for Amazon Alexa Ecosystem https://dfrws.org/presentation/digital-forensic-approaches-for-amazon-alexa-ecosystem/ にて紹介されたCloud-based IoT Forensics Toolkit、公開されている情報が少なく非公開のツール)

あくまで抽象的な部分での比較ですが、「フォレンジック調査」といっても対象のデバイス・事象によって調査アプローチが変わるかと思います。

IoTフォレンジックの調査範囲

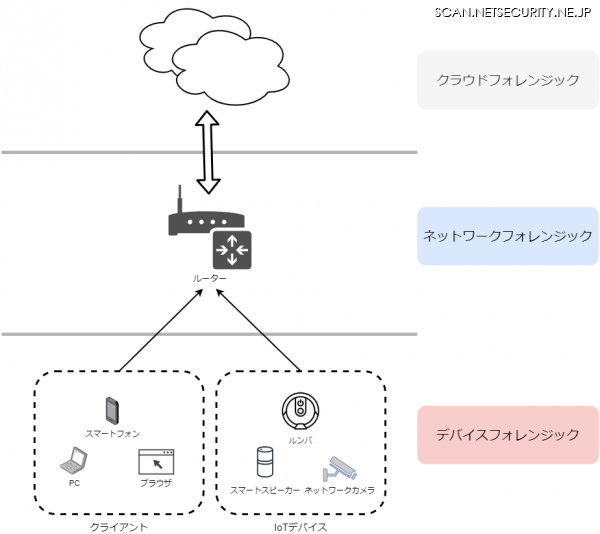

IoT フォレンジックの調査対象は主に以下の 3 つの領域に分類されます。

・クラウドフォレンジック

・ネットワークフォレンジック

・デバイスフォレンジック

まず、一番我々の身近であるところのデバイスフォレンジックから見ていきましょう。

●デバイスフォレンジック

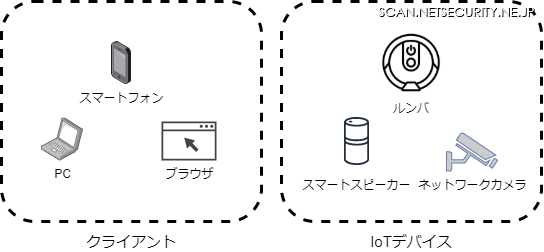

デバイスフォレンジックは、IoT デバイスを操作するクライアント側の調査と、IoT デバイスそのものを調査する部分に分かれます。

クライアント側の調査では、IoT デバイスを操作するノート PC またはスマートフォンのアプリケーションや Web ブラウザの痕跡を調査します。

IoT デバイスをスマートフォンのアプリから操作することが多いので、調査対象としてはスマートフォンになることが多いかと思います。スマートフォンにインストールされているアプリケーションのログなどを解析し、利用者が「いつ」「何」をしたのかを調査・解析していきます。

IoT デバイス本体の調査は、デバイスをチップオフ(メモリチップを外す)してイメージを吸い出し調査する場合と、UART や SPI などのインターフェースからアクセスしイメージまたはファイルを吸い出して調査する場合があります。

IoT デバイスは Linux システムで動いている場合が多く、Linux フォレンジックの要領で様々な証跡から調査が可能になります。

●ネットワークフォレンジック

IoT デバイスはネットワークに接続し、様々な役割を果たします。ネットワーク経由で IoT デバイスをコントロールすることは多く、そのネットワークのダンプやログを解析することでデバイスフォレンジックでの調査結果を補完します。

また、対象のデバイスが IoT デバイスを対象にしたマルウェアに感染している場合は、ネットワークダンプは C2 サーバとの通信の特定や不審な通信の特定にとても有益な情報となります。

●クラウドフォレンジック

IoT 製品のサービスは、IoT デバイスから様々な情報をクラウドに送信し処理・保存しています。ユーザの情報やアクティビティなど詳細なデータもクラウド側に保存されています。

IoT フォレンジックにおけるクラウドフォレンジックは、IoT デバイス・クライアント端末に保存されている認証情報を使用し、各 IoT デバイスの提供するアプリケーション・サービスから情報を取得し解析することを目的としています。主に、公開されている各 IoT デバイスの API から情報を取得しそれらを調査・解析していきます。

IoT デバイスの証拠保全の問題

フォレンジック調査では、調査対象をエビデンス(証拠)として証拠保全をします。

通常のコンピュータ端末における、証拠保全については IDF(デジタル・フォレンジック研究会)の「証拠保全ガイドライン」を参考にして頂ければと思います。 https://digitalforensic.jp/home/act/products/home-act-products-df-guideline-8th/

通常のコンピュータ端末を対象としたフォレンジックでは、HDD または SSD を端末から取り外し、専用のデュプリケーターで複製することで基本的に非破壊でデータを収集することができます。しかし、IoT デバイスの証拠保全ではデバイスの基板に直接アクセスをすることからデバイスによっては破壊してしまう可能性があり注意が必要です。

IoT デバイスの証拠保全方法は、主に以下の 2 つです。

・チップオフ

・インターフェースからのアクセス

チップオフは、物理的に基板上のメモリチップを取り外し、専用の機器でイメージをダンプする手法です。

インターフェースからのアクセスに関しては、基板上の UART のパッドや SPI、JTAG や Ethernet などからアクセスを試み、ファイルまたはイメージを取得する手法になっています。

インターフェースを利用した場合、直接デバイスのコンソールを使用する為、証拠保全時にデータが変更されてしまう恐れがあるのでこの点も注意が必要です。完全なイメージを取得することが出来ない場合があり、その際は必要なログファイルや設定ファイルを適宜取得します。

OSDFCon 2020のThe Leahy Center(@leahycenter)の「Linux Forensics for IoT: Hello World」の発表では様々な IoT デバイスへのインターフェースからのアクセス可否の検証が行われており、IoT デバイスの証拠保全をする際には参考になる情報です。(P.15~P.17)

https://www.osdfcon.org/presentations/2020/Joe-McCormack_Austin-Grupposo_Linux-Forensics-IOT.pdf (PDF)

IoT フォレンジックにおけるフレームワーク・ツール

IoT フォレンジックは、通常のコンピュータ・フォレンジックに比べまだ方法論やフレームワークが確立されていないと思われます。多種多様な IoT デバイスがある為、一般的な調査モデルを作成するのが難しい為です。

また、フォレンジック調査ツールに関しても IoT デバイスに対応したものは少なく、通常のファイルシステムであれば既存のフォレンジックツールで解析することは可能です。IoT デバイス上に搭載している OS は Linux が多く、Linux フォレンジック調査の視点で調査・解析をすることも可能です。

紹介した論文「Digital Forensic Approaches for Amazon Alexa Ecosystem」では、Amazon Echo(Alexa)に対するフォレンジック的アプローチのなかに、クラウドフォレンジックに対して「Cloud-based IoT Forensics Toolkit(CIFT)」というツールを作成・使用して、Amazon Echo のユーザ情報やアクティビティなどのフォレンジック調査をする際に必要な情報をクラウドから取得しており、著名な IoT デバイスに対応したツールの開発も進みつつあるというのが IoT フォレンジックのフレームワーク・ツールの現状かと思います。

IoT フォレンジックチャレンジ

フォレンジック初学者向けに、教育用に用意された HDD のイメージやネットワークダンプを解析・調査する「Digital Forensics Challenge」が多数インターネット上に公開されています。

弊社でも昨年「オンライン・フォレンジック勉強会」と称して NIST が公開しているトレーニングイメージを使用しフォレンジック調査入門を題材にした勉強会を行いました。

https://ierae.co.jp/news/seminar_200525/

コンピュータ・フォレンジックのトレーニングのように、IoT デバイスを対象にしたテストイメージ・フォレンジックチャレンジがここ数年で増えてきました。

IoT デバイスを対象にした現在公開されている、IoT Forensics Challenge は主に以下のものがあります。

・DFRWS IoT Forensics Challenge 2017 : https://github.com/dfrws/dfrws2017-challenge

・DFRWS IoT Forensics Challenge 2018 : https://github.com/dfrws/dfrws2018-challenge

・NIST CFReDS Project Drone Image : https://www.cfreds.nist.gov/drone-images.html

・IoT Digital Forensics Course : https://github.com/RJC497/IoT-Digital-Forensics-Course

・VTO Labs IoT Forensics : https://www.vtolabs.com/iot-forensics

「DFRWS IoT Forensics Challenge」は、2017 年と 2018 年に実施されたチャレンジです。これら 2 つに関しては、各コンテストの期間中に提出したチームの回答を閲覧することが出来る為、IoT フォレンジックの練習としてとても有用なコンテンツになっています。

今回はこの中の「DFRWS IoT Forensics Challenge 2018」を紹介していきたいと思います。

DFRWS IoT Forensics Challenge 2018

DFRWS IoT Forensics Challenge 2018 は 2019/03/20 まで実施されていたコンテストです。概要は公式のリポジトリに記述されていますが、違法なドラッグラボの IoT デバイスのフォレンジック調査をし、事件の概要を解き明かしていくチャレンジになっています。

https://github.com/dfrws/dfrws2018-challenge

チャレンジのシナリオは以下の通りです。

2018/05/17 10:40 に、違法なドラッグラボに侵入して放火に失敗したと警察に通報がありました。

警察は迅速に対応し、10:45 にはデジタルフォレンジックの専門家を含むフォレンジックチームが現場に到着しました。

違法ドラッグラボの所有者である Jessie Pinkman は到着した時点ではどこにもおらず、

警察は Jessie Pinkman の関係者 2 人 D.Pandana と S.Varga を取り調べました。

D.Pandana と S.Varga はラボの Wi-Fi ネットワークにアクセスしたことは認めていますが、今回の襲撃についての関与は否定しました。

また、Jessie Pinkman がラボに IoT セキュリティシステムを導入したのは、彼が敵対するギャングからの攻撃を恐れたためであり、

Jessie Pinkman はラボ内に居る際は警報システムのアラームを「ホーム」モードにしていたと述べています。

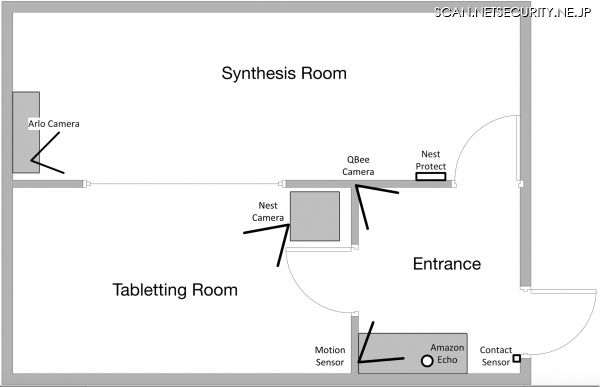

デジタルフォレンジックの専門家は、ラボ内でアラームシステム(iSmartAlarm)と 3 台のカメラ(QBee Camera、Nest Camera、Arlo Pro)、

煙探知機(Nest Protect)、Amazon Echo、WinkHub を発見しました。

このシナリオに対し、問題とチャレンジとしては以下の設問が設けられています。

司法長官は以下の質問に対する答えを必要としています。

- 違法ドラッグラボが襲撃されたのは何時ですか?

- Jessie Pinkman の 2 人の友人らのうち、どちらかが襲撃に関与していた可能性はありますか?

- もしそうなら、どの友人ですか?

- その仮説の根拠は?

- QBeeカメラはどのようにして無効化されたのでしょうか?

これらの設問を満たす為に、この DFRWS IoT Forensics Challenge では、フォレンジック調査の新しいアプローチを動機づけることを目的としており、以下の 4 つのレベルで評価されます。

1. デバイスレベルの分析。モバイルデバイスを含む IoT デバイスで生成されたデジタルトレースをフォレンジックに処理する方法とツールの開発。

2. ネットワークレベルの解析。ネットワークやクラウドシステム上の IoT デバイスから発生するデジタルトレースをフォレンジックに処理する手法やツールの開発。

3. 相関・分析 様々なデータソースからの情報を組み合わせて、自動的に計算、視覚化、またはその他の方法で潜在的な関心のあるパターンを明らかにする方法と支援ツールの開発。

4. 結論の評価と表現。2 つの対立する命題(例:第一容疑者が犯行に及んだのか、それとも未知の人物が犯行に及んだのか)が与えられた場合に、その結果の確率を割り出すこと。

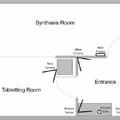

対象になっている、違法ドラッグラボの間取りは以下の通りです。

(https://github.com/dfrws/dfrws2018-challenge/blob/master/DFRWS2018-IoT-ForensicChallengeDiagram.png より)

・Sysnthesis Room : 薬の合成室

・Tabletting Room : 錠剤化室

・Entrance : エントランス・玄関

本チャレンジでは以下のデバイスのエビデンスが提供されています。

Nest Camera, Nest Protect, QBee Camera の 3 つのデバイスに関しては、本体デバイスのエビデンスとしての提供はありませんが Jessie Pinkman のスマートフォンやネットワークダンプ、その他連携している IoT デバイス等から情報を取得し解析していきます。

様々な IoT デバイスのデータが提供され、これらの情報から今回の事件の全貌を明らかにしていきます。

チャレンジのリポジトリの challenge-submissions に、実際にこのチャレンジに取り組み提出したチームのレポートを見ることができます。

https://github.com/dfrws/dfrws2018-challenge/tree/master/challenge-submissions

今回のこのブログでこのチャレンジを実際に挑戦した話をすると少々長くなるので、もし興味がありましたら実際にこのチャレンジを実施してみてもよいかと思います。

まとめ

以上、IoT デバイスを対象にしたフォレンジック調査「IoT フォレンジック」について紹介をしてきました。

IoT フォレンジックは現在では未だ実践的なフォレンジックというよりも研究分野という色味が強いですが、これから実際に IoT デバイスのフォレンジックが増えていくなかで実用的なフォレンジックアプローチが体系化されていくかと思います。

しかし、IoT フォレンジックはデバイスの証拠保全が難しいことやプライバシー問題など様々な問題を抱えています。それらの最新の研究動向を追っていくことで、実践で使用することのできる IoT デバイスに対するフォレンジック技術を取り入れていけるかと思います。

また次のブログ投稿の機会に、実際に IoT フォレンジックチャレンジに取り組む話が出来ればと思います。

(連載「イエラエセキュリティ CSIRT支援室」は、「診断業界の切り込み隊長」として存在感を発揮する株式会社イエラエセキュリティの公式ブログ「SECURITY BLOG」から、創造力あふれるイエラエセキュリティのCSIRT支援の情熱を伝える記事を厳選して掲載しています)