攻撃のライフサイクルにおいて、攻撃者がアカウントの正当な認証情報を使用しているケースをCrowdStrikeは頻繁に発見しています。実際に、CrowdStrikeによる2019年のグローバル脅威レポートでも、攻撃者による最も一般的な手口の1つとして「認証情報ダンピング」(アカウントの認証情報を不正に取得すること)を挙げています。認証情報を取得すると、リモートからのログインが可能になり、システムやネットワークに簡単にアクセスできるようになるため、攻撃者にとって非常に有利です。

認証情報を手に入れた攻撃者はアカウントの所有者になりすまし、従業員、請負業者、またはサードパーティのサプライヤーなど、正当なアクセス権を持つ人物のように見せかけることができます。攻撃者が正当なユーザーのように見えるため、このタイプの攻撃は、検知が非常に困難です。また、この種の攻撃ではマルウェアが存在しないため、アンチウイルス製品などの従来の防御技術では太刀打ちできません。

MITRE ATT&CKフレームワーク

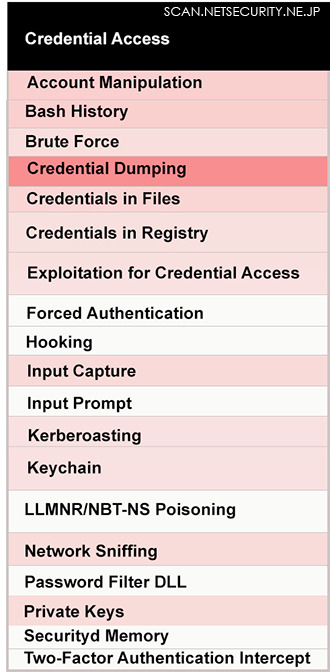

攻撃者が認証情報を使ってシステムに侵入すると、そのアカウントに許可されたすべての機能にアクセスできるようになります。そのため、攻撃者が認証情報を詐取しようと躍起になるのも不思議ではありません。MITRE社による攻撃行動のナレッジフレームワーク(ATT&CK)では、攻撃者が使用する認証情報への19通りのアクセス手法を明らかにしています。CrowdStrikeのプロアクティブな脅威ハンティングチームであるFalcon OverWatchは、攻撃者がフィッシングメールを介してユーザーのシステムに侵入するケースが多く、その後、ブルートフォース攻撃または認証情報ダンピングの手口で認証情報を奪取することを確認しています。以下のヒートマップは、攻撃者が認証情報にアクセスする手段を示しています。セルの色が濃いほど、よく使われる手段であることを意味します。

広範な適用方法

詐取した認証情報によって得られたアクセスは非常に有効に機能するため、攻撃者らはマルウェアを使った攻撃から標的型攻撃まで、できるだけ多くの使い方を求めていました。

たとえば、ランサムウェアのNot Petyaは、人の手を介さずに拡大するために認証情報へのアクセスを行っていました。ランサムウェアは感染したコンピューターの認証情報を抽出するために、認証情報盗取用モジュールをドロップします。その後は盗んだ認証情報を使用して、ネットワーク中のコンピューターに接続し、自動的に拡散します。

また別の悪質なマルウェアTrickBotバンキング型トロイの木馬は、バンキングサイトにログインするための認証情報を盗むために使用されます。このモジュール型のトロイの木馬には、認証情報の収集に使用される「pwgrab」と呼ばれるパスワード取得用モジュールが含まれています。Trickbotはレジストリの「UseLogonCredential」値を「1」に設定します。すると、Windows OSは、認証情報をクリアテキストとしてメモリに保存します。その後、別の認証情報ダンプツールを使用して、メモリからその認証情報を盗みます。

CrowdStrikeの調査では、フィッシングの成功、ブルートフォース攻撃、あるいは認証情報ダンプが最もよく使われる認証情報詐取の手法であることが確認されています。以下は最近最も多く確認されている手口です。

・攻撃者は、リモートデスクトッププロトコル(RDP)を介して有効な認証情報を使用してサーバーにログインし、ドメインコントローラーへの最初のアクセスを可能にします。

・次に、GPP(グループポリシー設定)ファイルをコピーします。そこから認証情報などの情報を取得します。また、Windowsで提供されるActive Directory(AD)Explorerユーティリティを使用して、ADデータベースのスナップショットを保存してオフラインで確認できるようにします。

・その後、有効な認証情報を使用してRDP経由でSQLサーバーにアクセスし、ProcDumpユーティリティをデプロイしてLSASSプロセスからメモリをダンプし、追加の認証情報を獲得します。

・また、Kerberoastingと呼ばれる攻撃手法も確認されています。この手法では、有効なTicket-granting Ticketを使用して、ドメインコントローラーに1つ以上のTicket-granting Service Ticketをリクエストします。それらのチケットにオフラインのブルートフォース攻撃を行うと、プレーンテキストの認証情報が得られる可能性があり、攻撃者がこれを狙っています。

認証情報へのアクセスを試みる攻撃の防御・検知方法

MFAの使用

パスワード、セキュリティトークン、生体認証などを組み合わせた多要素認証(MFA)の利用を強くお勧めします。MFAでは、複数の種類の認証が求められるため、攻撃を効果的に阻止できます。またそれにより、攻撃者が認証情報を入手・悪用して環境内に侵入することが難しくなります。

ITハイジーンの実行

CrowdStrike Falcon DiscoverをはじめとするITハイジーンツールは、組織全体における認証情報の使用を可視化し、悪質な可能性のある管理者権限アクティビティを検出します。セキュリティチームがアカウント監視機能を使用すると、攻撃者がアクセス維持のために作成したアカウントの存在を確認できます。また、パスワードが定期的に変更されるようにするため、盗まれた認証情報が悪用され続けることはありません。

プロアクティブな脅威ハンティングの追加

Falcon OverWatchをはじめとする真のプロアクティブな脅威ハンティング機能は、盗まれた認証情報を利用して正当なユーザーを装って行われる未知のステルス攻撃に対し、24時間365日のハンティングを可能にします。このようなタイプの攻撃は、一般的な対策では見逃される可能性があります。APT攻撃者グループとの日々の「接近戦」から得た専門知識を活用するOverWatchチームは、毎日何百万ものかすかな手掛かりを検知・追跡し、正当なものか悪意によるものかを検証して必要な場合はユーザーに警告します。

要(かなめ)は真の次世代型エンドポイントプロテクション

認証情報へのアクセスは非常に効果的であるため、攻撃者らに好まれます。企業は認証情報の盗難がもたらすリスクを真剣に受け止め、被害の回避に向けた戦略を実施する必要があります。これには、多要素認証の確立や、CrowdStrikeFalconプラットフォームなどの次世代型エンドポイント保護ソリューションの採用が含まれます。このようなソリューションは、詐取された認証情報を悪用するような、あらゆる攻撃からの保護を念頭に設計されています。

追加のリソース

・CrowdStrikeの2019年グローバル脅威レポート『Adversary Tradecraft and the Importance of Speed』(攻撃者の手口とスピードの重要性)をご覧ください。

・CrowdStrike Industry Validation Webページにアクセスして、Falconプラットフォームについて第三者機関のアナリストや評価者がどのような意見を述べているかご覧ください。

・MITREフレームワークに関する詳しい情報については、次のホワイトペーパーをご覧ください:『Faster Response with CrowdStrike and MITRE ATT&CK』

・CrowdStrikeの次世代型AVをお試しください:Falcon Preventの無料トライアル版

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/adversary-credential-theft/