●Hardenning Day編 繰り広げられる攻撃

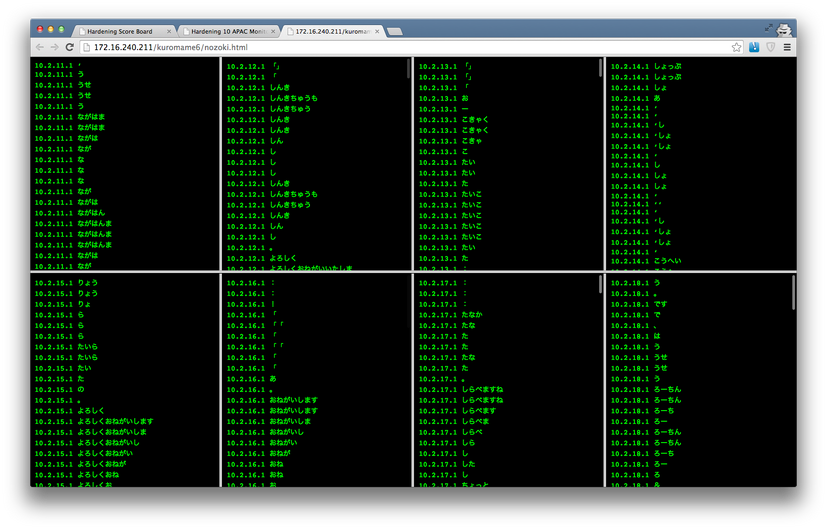

朝10時から実行委員長 門林さんの開会宣言。内閣府 沖縄総合事務局の大城さん、StarBED産みの親JAIST篠田先生のご挨拶に引き続き、kuromame6 川口さんによるルール説明が行われ、競技は11時半から開始されました。

1.情報が足りないとき、事故が起きる!

Hardeningは、売上げや稼働率が重要な指標であることは間違いないですが、法令および社内の運用ルール遵守を重視しています。システム構成資料と社内の運用ルールドキュメントは、当日配布されますので十分に読み込んで理解しておく必要があります。

ドキュメントをチーム内でシェアするために、スキャナや、プリンタを持ち込むチームもいました。最終的には紙に出して確認するのが、一番確実な方法かもしれません。

ただし、システム構成資料には幾つかミスがあり(これはあえて残しているものです)、ホスト一覧にはないシステムが稼働していました。

しかもそのサーバが稼働していなければ、売上げはカウントされない設定になっており、存在しないはずのシステムを見つけるためのヒントは、配られた資料の別のページに存在していたのです。また、資料の中から見つける事が出来なかったとしても、管理外の機器が存在していないか、ネットワークスキャナなどを使って最初に確認するのは重要なことです。存在しないはずのWebサーバに気づいたチームは、早期に監視対象に組み込むことができ、後々の売上げ増に繋がったようです。

翌日のSofteningでは「あとで考えれば、資料が正しいはずだと思い込んだのは間違っていた」「構成管理が現実とは違うのはよくある話」という発言が複数のチームから聞かれました。

朝10時から実行委員長 門林さんの開会宣言。内閣府 沖縄総合事務局の大城さん、StarBED産みの親JAIST篠田先生のご挨拶に引き続き、kuromame6 川口さんによるルール説明が行われ、競技は11時半から開始されました。

1.情報が足りないとき、事故が起きる!

Hardeningは、売上げや稼働率が重要な指標であることは間違いないですが、法令および社内の運用ルール遵守を重視しています。システム構成資料と社内の運用ルールドキュメントは、当日配布されますので十分に読み込んで理解しておく必要があります。

ドキュメントをチーム内でシェアするために、スキャナや、プリンタを持ち込むチームもいました。最終的には紙に出して確認するのが、一番確実な方法かもしれません。

ただし、システム構成資料には幾つかミスがあり(これはあえて残しているものです)、ホスト一覧にはないシステムが稼働していました。

しかもそのサーバが稼働していなければ、売上げはカウントされない設定になっており、存在しないはずのシステムを見つけるためのヒントは、配られた資料の別のページに存在していたのです。また、資料の中から見つける事が出来なかったとしても、管理外の機器が存在していないか、ネットワークスキャナなどを使って最初に確認するのは重要なことです。存在しないはずのWebサーバに気づいたチームは、早期に監視対象に組み込むことができ、後々の売上げ増に繋がったようです。

翌日のSofteningでは「あとで考えれば、資料が正しいはずだと思い込んだのは間違っていた」「構成管理が現実とは違うのはよくある話」という発言が複数のチームから聞かれました。