◆概要

2025 年 3 月に、Apache 財団の Tomcat にて遠隔からの任意のコード実行につながる脆弱性が報告されています。脆弱性の悪用により、対象ホストへの侵入が可能となります。ソフトウェアの更新や、設定の変更により対策してください。

◆分析者コメント

脆弱性は容易に悪用可能なものですが、前提条件としてデフォルトではない複数の設定の追加が必要であるため、脆弱性があるソフトウェアを用いていたとしても必ずしも悪用できるものではありません。Tomcat を利用している場合は、バージョンや設定ファイルを確認して対策しましょう。

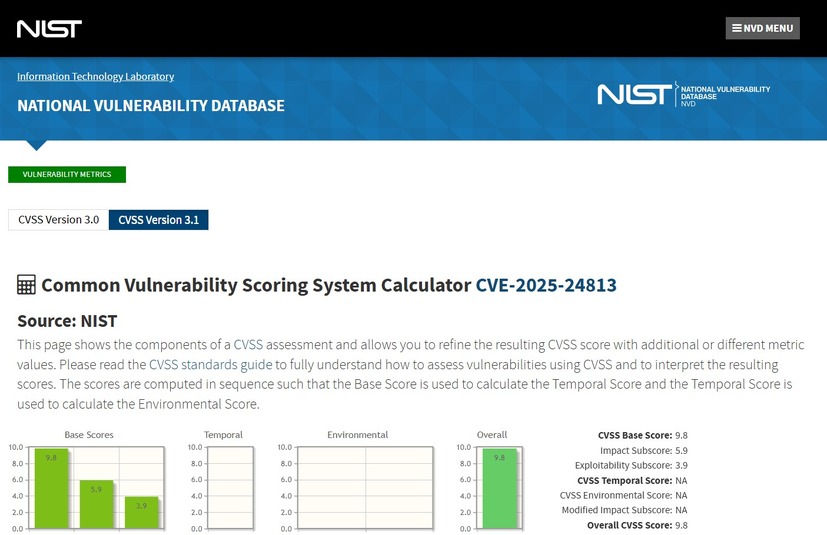

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-24813&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

以下のバージョンの Tomcat が脆弱性の影響を受けると報告されています。

* Apache Tomcat 11 系 - 11.0.0-M1 から 11.0.2

* Apache Tomcat 10 系 - 10.1.0-M1 から 10.1.34

* Apache Tomcat 9 系 - 9.0.0.M1 から 9.0.98

◆解説

Java による Web アプリケーション開発ソフトウェアとして世界的に利用されている Tomcat に、遠隔コード実行につながる脆弱性が報告されています。

脆弱性は、Tomcat の機能である partial PUT の実装に起因するものです。この機能はデフォルトで有効化されており、部分的なファイルアップロードを許可するものです。脆弱なバージョンの Tomcat の partial PUT によりアップロードされるファイルは名前の推測が容易であるため、追加設定により書き込み設定が弱く、重要なファイルの名前が知られているという前提条件が成立していると、サーバ上の情報の漏洩や重要コンテンツの改ざんにつながります。加えて、セッション情報をファイルとして保存する機能が追加設定により有効化されている場合は、partial PUT により一時的に作成されるセッション情報ファイルに悪意のあるシリアライズデータを書き込んで、任意のコード実行が可能となります。

◆対策

Tomcat のバージョンを以下のものにアップデートしてください。

* Apache Tomcat 11 系 - 11.0.3 およびそれよりも新しいバージョン

* Apache Tomcat 10 系 - 10.1.35 およびそれよりも新しいバージョン

* Apache Tomcat 9 系 - 9.0.99 およびそれよりも新しいバージョン

ソフトウェアの更新が難しい場合は、Tomcat ホームディレクトリ直下の conf ディレクトリに保存されている web.xml の servlet 要素直下に、以下の定義を追加して partial PUT 機能を無効化してください。

<init-param>

<param-name>allowPartialPut</param-name>

<param-value>false</param-value>

</init-param>

◆関連情報

[1] Apache 財団

https://lists.apache.org/thread/j5fkjv2k477os90nczf2v9l61fb0kkgq

[2] GitHub 脆弱性情報

https://github.com/advisories/GHSA-83qj-6fr2-vhqg

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-24813

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-24813

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して遠隔コード実行を実現する手順が公開されています。

GitHub - vulhub/vulhub

https://github.com/vulhub/vulhub/tree/master/tomcat/CVE-2025-24813

#--- で始まる行は執筆者によるコメントです。

2025 年 3 月に、Apache 財団の Tomcat にて遠隔からの任意のコード実行につながる脆弱性が報告されています。脆弱性の悪用により、対象ホストへの侵入が可能となります。ソフトウェアの更新や、設定の変更により対策してください。

◆分析者コメント

脆弱性は容易に悪用可能なものですが、前提条件としてデフォルトではない複数の設定の追加が必要であるため、脆弱性があるソフトウェアを用いていたとしても必ずしも悪用できるものではありません。Tomcat を利用している場合は、バージョンや設定ファイルを確認して対策しましょう。

◆深刻度(CVSS)

[CVSS v3.1]

9.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-24813&vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

以下のバージョンの Tomcat が脆弱性の影響を受けると報告されています。

* Apache Tomcat 11 系 - 11.0.0-M1 から 11.0.2

* Apache Tomcat 10 系 - 10.1.0-M1 から 10.1.34

* Apache Tomcat 9 系 - 9.0.0.M1 から 9.0.98

◆解説

Java による Web アプリケーション開発ソフトウェアとして世界的に利用されている Tomcat に、遠隔コード実行につながる脆弱性が報告されています。

脆弱性は、Tomcat の機能である partial PUT の実装に起因するものです。この機能はデフォルトで有効化されており、部分的なファイルアップロードを許可するものです。脆弱なバージョンの Tomcat の partial PUT によりアップロードされるファイルは名前の推測が容易であるため、追加設定により書き込み設定が弱く、重要なファイルの名前が知られているという前提条件が成立していると、サーバ上の情報の漏洩や重要コンテンツの改ざんにつながります。加えて、セッション情報をファイルとして保存する機能が追加設定により有効化されている場合は、partial PUT により一時的に作成されるセッション情報ファイルに悪意のあるシリアライズデータを書き込んで、任意のコード実行が可能となります。

◆対策

Tomcat のバージョンを以下のものにアップデートしてください。

* Apache Tomcat 11 系 - 11.0.3 およびそれよりも新しいバージョン

* Apache Tomcat 10 系 - 10.1.35 およびそれよりも新しいバージョン

* Apache Tomcat 9 系 - 9.0.99 およびそれよりも新しいバージョン

ソフトウェアの更新が難しい場合は、Tomcat ホームディレクトリ直下の conf ディレクトリに保存されている web.xml の servlet 要素直下に、以下の定義を追加して partial PUT 機能を無効化してください。

<init-param>

<param-name>allowPartialPut</param-name>

<param-value>false</param-value>

</init-param>

◆関連情報

[1] Apache 財団

https://lists.apache.org/thread/j5fkjv2k477os90nczf2v9l61fb0kkgq

[2] GitHub 脆弱性情報

https://github.com/advisories/GHSA-83qj-6fr2-vhqg

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-24813

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-24813

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して遠隔コード実行を実現する手順が公開されています。

GitHub - vulhub/vulhub

https://github.com/vulhub/vulhub/tree/master/tomcat/CVE-2025-24813

#--- で始まる行は執筆者によるコメントです。