トレンドマイクロ株式会社は12月4日、「2023年国内サイバー攻撃を振り返る~組織が把握すべき動向~」と題する記事を公開した。監修は同社のセキュリティエバンジェリストである岡本勝之氏。前後編で構成される前編となる今回は、2023年を振り返り、その動向を解説している。

記事では2023年の動向として、「止まらないランサムウェア被害、国内初となる社会インフラ停止被害が発生」「拡大するアタックサーフェス、相次ぐデータセンター上のリソース被害」「深化するサプライチェーンのセキュリティリスク」の3つを挙げている。

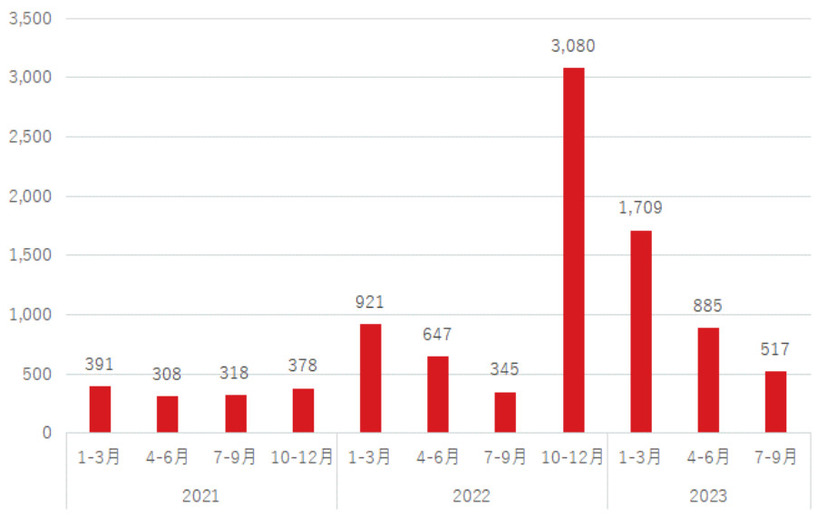

2023年は、ランサムウェア攻撃の被害報道が目立った。国内のランサムウェア検出台数は高止まりの状態であり、被害を公表した組織は2023年4月~6月に過去最高となった。注目すべきランサムウェア攻撃としては、名古屋港の港湾コンテナターミナルへの攻撃を挙げ、中部圏の物流を支える拠点である名古屋港のシステムが数日にわたり停止したことは深刻であるとしている。

ランサムウェア攻撃は分業化が進んでおり、ビジネスモデルが構築されている。サイバー犯罪者が攻撃に使用するツールや攻撃手法を開発しサービス(RaaS)として提供することで、技術的スキルの低い犯罪者であっても容易に洗練された方法で攻撃に参加できるようになっているため、攻撃が増加している。この動向は続いていくとしている。

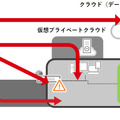

アタックサーフェスの観点では、2023年はデータセンター上のリソースの被害が相次いだ。記事ではアタックサーフェスの拡大を振り返っている。ネットワーク機器を攻撃して組織に侵入する手口は2020頃から常套化しており、現在も継続している。

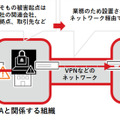

2022年には、サプライチェーンのつながりを悪用した攻撃が顕在化した。セキュリティの脆弱な組織を踏み台に、取引先や本社などに、信頼された内部のネットワークを使い侵入を図るサイバー攻撃であり、2022年10月に発生した大阪急性期・総合医療センターのランサムウェア攻撃被害がこれに該当する。

2023年には、データセンターがサイバー攻撃を受けることで、利用している組織の事業が停止するケースが相次いだ。6月に発生した、人事労務向けSaaS製品へのランサムウェア攻撃では、製品をホストしていたデータセンターのサーバすべてが暗号化され、長期間にわたり製品が利用できない状況になった。

深化するサプライチェーンのセキュリティリスクについては、2023年に相次いだデータセンター上のリソースのサイバー攻撃被害がまさにそれで、組織間のつながりを経由して、データセンターを提供する事業者からサービス利用企業、その顧客と被害が連鎖していく、組織にとって新たなセキュリティリスクといえる。

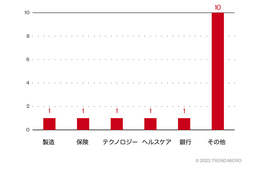

ビジネスサプライチェーン攻撃の被害も継続しており、2023年1月から10月において国内で公表されたセキュリティインシデント(316件)のうち、4.4%となる14件がサプライチェーン攻撃によるものであった。

こうした攻撃の手口は新しいものではないが、ランサムウェアのような金銭目的のサイバー攻撃にも浸透してきている。これは、従来的なセキュリティ対策だけでは防御が難しい脅威が身近に迫っていること、警戒が必要なことを表しているとしている。