●主なポイント

・中小企業(SMB)は、世界的に国家を後ろ盾とする攻撃グループAPT(Advanced Persistent Threat)に狙われることが以前より多くなっています。

・プルーフポイントのリサーチャーの調査により、2022 年から 2023 年にかけての中小企業を標的とした攻撃について、3 つの主要な傾向があることが分かりました。①フィッシング攻撃キャンペーンにおいては、侵害された中小企業が攻撃インフラとして使用されていること、②国家と連携した攻撃者が金銭窃盗を目的として、中小企業を標的としていること、③脆弱な地域のマネージドサービスプロバイダ(ローカルMSP)がフィッシングで標的とされ、それによってサプライチェーン攻撃の脅威をもたらすこと、です。ローカルMSP は、地理的に集中した地域の顧客にサービスを提供する中小規模の MSP です。

●概要

プルーフポイントのリサーチャーは、2022 年第 1 四半期から 2023 年第 1 四半期にかけて、国家を後ろ盾とする攻撃グループAPT(Advanced Persistent Threat)に標的とされた中小企業(SMB)の調査分析を実施しました。

20万社以上の中小企業組織を網羅する Proofpoint Essentials のテレメトリを活用することで、リサーチャーは、世界の中小企業に対する特有の脅威をもたらす APT攻撃における主要な傾向を特定することができました。このデータを調査することで、ロシア、イラン、北朝鮮の国家の利益に沿った脅威と中小企業を標的とするいくつかの APT攻撃グループを特定しました。

本調査は、現在、中小企業が直面している APT からの脅威を明らかにし、中小企業のコミュニティに対して、過去 1 年間のこうした標的型攻撃の事例を提供することを目的としています。

●脅威の状況を理解する

ネットワークの安全性を確保しようとする多くの組織では、ビジネスメール詐欺(BEC)、サイバー犯罪、ランサムウェア、マルウェアの種類に注目しがちです。しかし、国家を後ろ盾とする攻撃グループAPT と彼らが行う標的型フィッシング攻撃キャンペーンについては、あまり理解されていないことが多いようです。

このような熟練した攻撃グループは、スパイ活動、知的財産の窃取、破壊攻撃、国家主導の金銭窃取、偽情報キャンペーンなど、特定の戦略的ミッションを遂行する資金力のある組織です。サイバー犯罪に比べればその攻撃量は少なく、ターゲットを絞ることが多いものの、プルーフポイントのデータによれば、APT関連の攻撃グループは、彼らの広範な任務と一致する中小企業を標的にし続けています。つまり、最も手ごわいサイバー攻撃グループは、フィッシングキャンペーンなどを用いて、セキュリティ対策が十分でない中小企業をターゲットにし続けています。

●サイバー脅威の中で中小企業に影響を与える新たな APT の出現

プルーフポイントのリサーチャーは、1 年分の APT による攻撃キャンペーンのデータを調査することにより、ロシア、イラン、北朝鮮の APT攻撃グループがフィッシング攻撃を用いて中小企業を標的にしていることを特定しました。

これらの攻撃キャンペーンは、中小企業に対して使用されている攻撃の種類と戦術における以下の 3 つの傾向を持っています。

1.APT攻撃グループがフィッシングキャンペーンで侵害された中小企業のインフラを使用している

2.APT攻撃グループが、中小企業向けの金融サービスに対して、国家と連携した金銭的動機に基づく標的型攻撃に関与している

3.APT攻撃グループが中小企業をターゲットにし、サプライチェーン攻撃を開始している

●特徴1:侵害された中小企業が攻撃インフラとなる

プルーフポイントのリサーチャーは、過去 1 年間で、中小企業のドメインまたはメールアドレスのなりすましやメールアカウントの侵害事例が増加していることを確認しています。

これらの事例では、攻撃者が中小企業の Webサーバや Eメールアカウントの侵害に成功するケースが多く見られます。中小企業の侵害は、認証情報の窃取や、Webサーバーの場合はパッチが適用されていない脆弱性を悪用することによって達成された可能性があります。アカウントの侵害が完了すると、そのメールアドレスは、次のターゲットに悪意のある Eメールを送信するために使用されていました。また、あるドメインを用いる Webサーバを侵害した場合、攻撃者はその正規のインフラを悪用して、第三者のターゲットに悪意のあるマルウェアを配信したり、マルウェアをホストしたりしていました。

プルーフポイントのリサーチャーは最近、2022 年 11 月から 2023 年 2 月にかけておこなわれたフィッシングキャンペーンにおいて、APT攻撃グループである TA473(オープンソース情報では Winter Vivern と呼ばれている)によって侵害された中小企業のインフラが利用されている事例を確認しました。

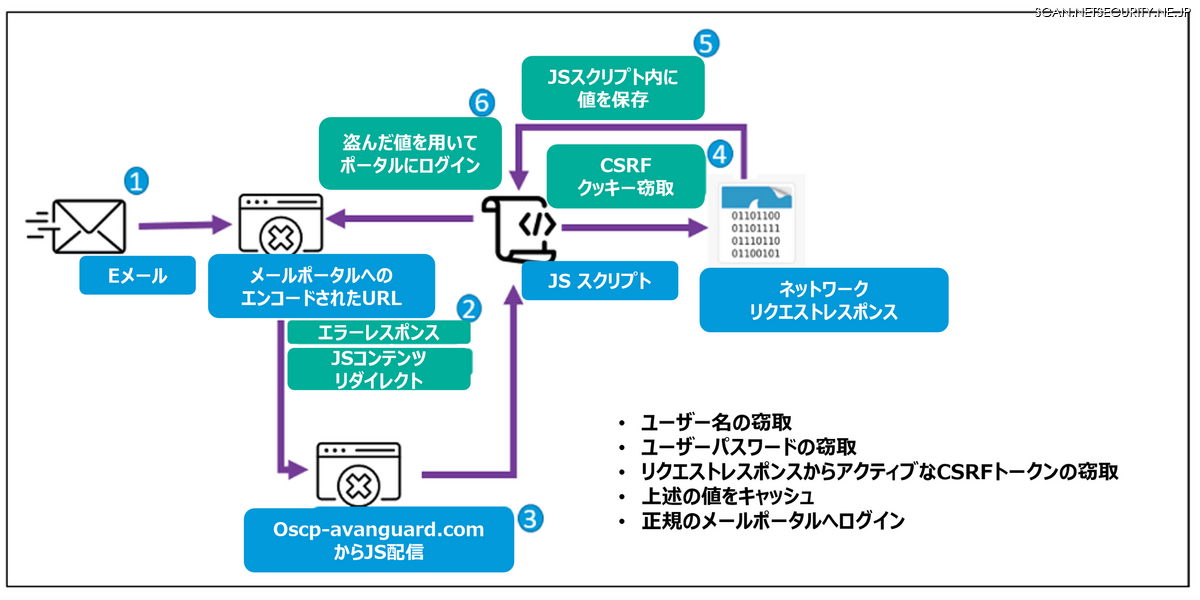

これらの攻撃キャンペーンは、米国および欧州の政府機関を標的としていました。2023 年 3 月、プルーフポイントは、侵害された Eメールアドレスから TA473 の送信メールに関する詳細を公開しました。いくつかの例では、これらのメールは、侵害時にパッチが適用されていないか安全でない可能性がある WordPress をホストとするドメインから発信されていました。さらに、パッチの適用されていない Zimbraウェブメールサーバーが悪用され、政府機関のメールアカウントが侵害されたこともあります。

TA473 は、侵害された中小企業のインフラを経由してメールを送信するだけでなく、侵害された中小企業のドメインを利用してマルウェアのペイロードを配信しています。特に、ネパールを拠点とする職人気質の衣料品メーカーや、米国のトライステート地域に拠点を置く整形外科のドメインを侵害し、フィッシング攻撃キャンペーンを通じてマルウェアを配信しています。

2023 年 1 月から 3 月にかけて、プルーフポイントのリサーチャーは、フィッシング攻撃キャンペーンの一部がサウジアラビアに拠点を置く自動車製造の中堅企業に定期的になりすましていることを確認しました。米国とウクライナの個人メールアドレスを標的としたこのクレデンシャル ハーベスティング フィッシング キャンペーン(認証情報を窃取する攻撃キャンペーン)は、TA422(別名:APT28)に起因するものです。

この攻撃キャンペーンは、ロシアの GRU関連組織によるウクライナの組織を標的としたものですが、興味深いことに、中東の組織に偽装して、米国とヨーロッパに拠点を置く組織を標的としていました。攻撃者は、ソーシャルエンジニアリングの技法を用いて、なりすました組織に見えるように、メールヘッダの「MailTo」フィールドになりすましたアドレスを含めていました。しかし、この「MailTo」フィールドを介したなりすましは、なりすまされた正規のドメインに対して、未配信のメールが返されるという結果をもたらしました。したがって、”拒否されたメール”という意図しない副作用により、プルーフポイントのリサーチャーは、以下のサブドメインを活用してクレデンシャル・フィッシングのページを掲載している TA422 のクレデンシャル ハーベスティング(認証情報窃取)のページを可視化することができました。URL は 42web[.]ioとfrge[.]io です。

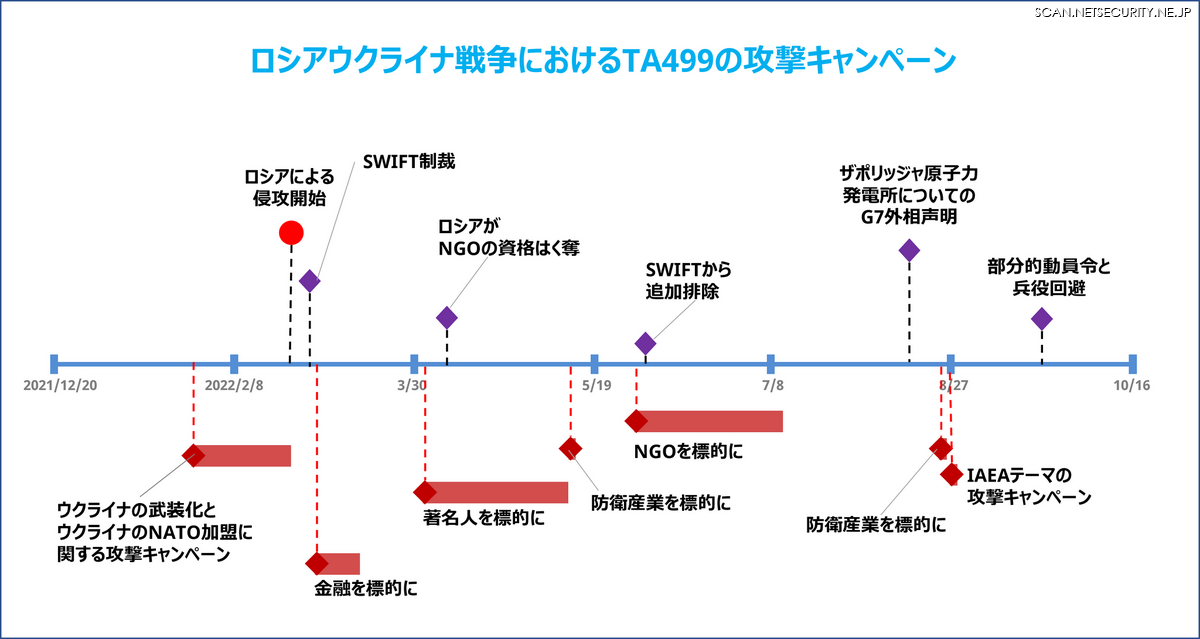

最後に、プルーフポイントのリサーチャーは、2022 年 5 月、ロシア政府を後ろ盾に持つ APT攻撃グループである TA499(別名:Vovan、Lexus、攻撃グループ自身が選んだペルソナ)が、親ウクライナの著名人になりすまし、米国の大手芸能人の代理人を務める中堅企業に対して、政治的な内容のビデオ会議に招待する攻撃を確認しています。

TA499 は、ウクライナのウォロディミル・ゼレンスキー大統領になりすまして、米国の主要な有名人をウクライナの紛争に関するビデオ電話会議に誘い出そうとしました。プルーフポイントは、このグループが 2022 年を通じて一貫して使用していた、攻撃グループが管理する一連の Eメールアドレスとドメインに基づいて、この攻撃キャンペーンを TA499 のものとすることができました。TA499 とその活動に関する詳細は、最近公開されたこの攻撃グループに関するブログで公開されています。

●特徴2:国家ぐるみで狙われる中小企業向け金融サービスに対するサイバー攻撃

スパイ活動、知的財産の窃取、破壊攻撃とは別に、国家を後ろ盾に持つ攻撃グループである APT による金銭的な動機による攻撃は、金融サービス分野にとって根強い脅威であり続けています。北朝鮮国家を後ろ盾とする APT攻撃グループは、過去数年間、金銭や暗号通貨を盗む目的で、金融サービス機関、DeFi(分散型金融)、ブロックチェーン技術などを標的にしてきました。

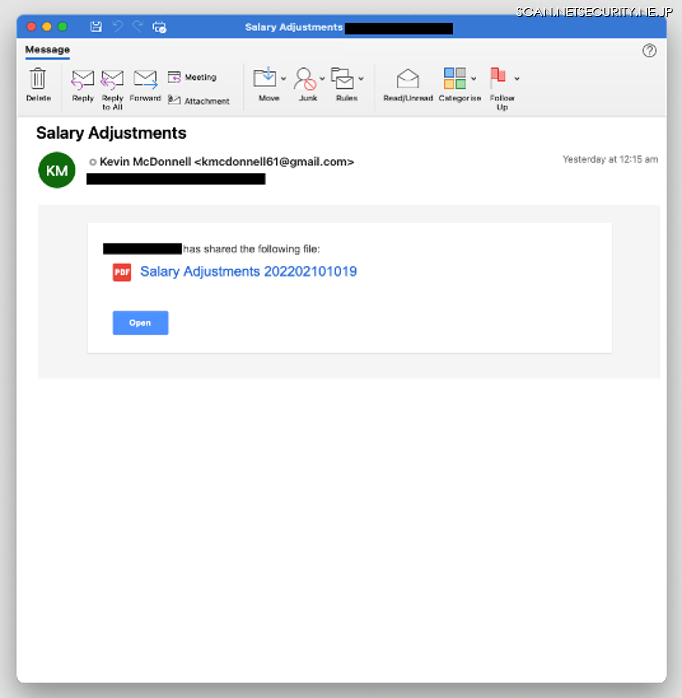

これらの攻撃は、主に北朝鮮の政府が実施しているさまざまな政策に対する資金調達のために実施されています。2022 年 12 月、プルーフポイントは、米国の中規模デジタルバンキング機関が、北朝鮮と連携した TA444 からのフィッシングキャンペーンを受けたことを確認しました。このメールは、ABF Capital になりすましたメール送信アドレスを利用し、マルウェア「CageyChameleon」の配信につながる感染チェーンを引き起こす悪意のある URL を配信しました。プルーフポイントは最近、TA444 の詳細と、2022 年後半におけるその活動復活についての調査結果を公表しました。

●特徴3:APT によるサプライチェーン攻撃の入口として、

フィッシングの標的となるローカルのマネージドサービスプロバイダーが増加

2022 年から 2023 年にかけて観察された 3 つ目の新たなトレンドは、サプライチェーン攻撃の手段として、脆弱なローカル マネージドサービスプロバイダー(MSP)を標的とする APT攻撃が増加したことです。ローカルMSP は、その地域にある何百もの中小企業を保護することが多く、これらの多くは限定的なサイバーセキュリティ対策しか施していません。

APT攻撃グループは、提供される防御レベルは低いにも関わらず、ターゲット環境を侵害できる可能性が高いという、この格差に気づいているようです。したがって、プルーフポイントは、APT攻撃グループの戦略的な収集要件に合致するローカルMSP がフィッシング・キャンペーンの標的になる事例を多く観察しています。

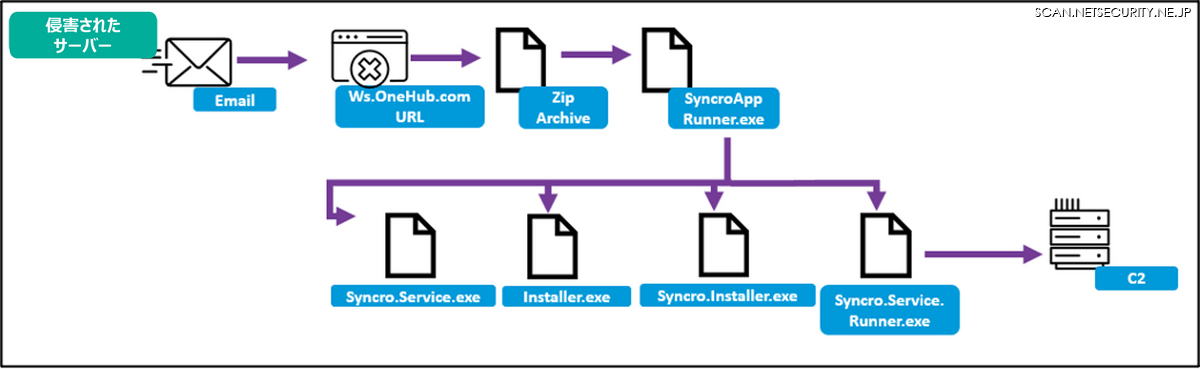

2023 年 1 月中旬、プルーフポイントのリサーチャーは、TA450(Muddywaterの名で知られ、イランの情報セキュリティ省にアトリビューションされている)がフィッシングメールキャンペーンを通じてイスラエルのローカルMSP および ITサポート企業 2 社を標的にしていることを確認しました。

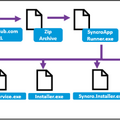

これらのメールは、イスラエルの中堅金融サービス企業の侵害されたメールアドレスから発信され、クラウドホスティングプロバイダーである OneHub の URL が含まれていました。この URL をクリックすると、リモート管理ツール「Syncro」の正規のインストーラ実行ファイルを含む Zipアーカイブが配信されました。Syncro は企業で使用される正規のリモート管理ツールですが、この文脈では、ターゲットホストにインストールされると、攻撃グループはリモート管理ツールを RAT(リモートアクセス トロイの木馬)のように利用し、ネイティブツールと独自のマルウェアの両方を通じて、追加の侵入活動を行うことが可能になると思われます。

イスラエル国内のローカルMSP をターゲットにしたことは、TA450 の歴史的な地理的ターゲットセットと一致します。さらに、この最近のキャンペーンは、TA450 が地域のテクノロジープロバイダーを標的とし、脆弱な地域の MSP を起点としたサプライチェーン攻撃により、下流の中小企業ユーザーへのアクセスを獲得することに関心を持ち続けていることを示しています。

●まとめ

複雑化する APTフィッシングの状況を一目で見ると、攻撃グループは、国家と連携した収集要件の一環として、脆弱な中小企業やローカルMSP を熱心に狙っていることがわかります。プルーフポイントの過去 1 年間のデータによると、いくつかの国や有名な APT攻撃グループは、政府、軍隊、大企業と並んで、中小企業に焦点を当てていることがわかります。本丸の企業を狙う前にそれにつながる中小企業を侵害し、攻撃インフラとして使おうとしていること、国家ぐるみで狙われる中小企業向け金融サービスに対するサイバー攻撃、ローカルMSP のサプライチェーン攻撃。これらを通じて、APT攻撃グループは中小企業に対して無視することができないリスクをもたらしています。

本調査は中小企業および、中小企業に対してサービスを提供するローカルMSP の取り組みを支援するために、おこなわれました。中小企業に対しても、標的型攻撃の検知だけでなく、スパムやフィッシングなど、サイバー犯罪者から送りつけられる大量の脅威からも守ることを視野に入れた対策が必要です。