最近のインシデントレスポンス調査において、Mandiant は、Windowsシステム上の特定のプロセスを終了させるために使用される悪意のあるドライバを発見しました。このケースにおいて、ドライバはエンドポイント上の Endpoint Detection and Response(EDR)エージェントを終了させるために使用されていました。Mandiant は、この悪質なドライバーを POORTRY、そのローダを STONESTOP として追跡しています。最初の発見から間もなく、Mandiant は Microsoft Windows Hardware Compatibility Authenticode署名のついた POORTRYドライバーサンプルを観測しました。このドライバの Authenticodeメタデータを注意深く分析した結果、Windows Hardware Compatibility Program経由で署名された悪意のあるドライバについて、より大規模な調査が行われることになりました。この調査により、より広範な問題が発見されました。

・悪意のあるドライバは Microsoft によって直接署名されており、元のソフトウェアベンダを特定するには、コードで署名を検査しなければならない

・複数の異なる攻撃者に関連するマルウェアファミリーが、このプロセスで署名されている

・Mandiant は、証明署名付きマルウェアに関連する少なくとも 9 つの固有の組織名を特定

本調査は、SentinelOne社によるブログ記事とともに公開されています。

●コード署名と Windowsハードウェア互換性プログラム

人間関係は信頼の上に成り立っています。そして、日々コンピュータを使用する際のソフトウェアとの関係についても同じことが言えます。そのプログラムの実行を信頼できるか?その理由は?ソフトウェアは、エンドユーザーにとって非常に不透明な場合があります。そのソフトウェアが X X社の製品である、と主張されるとき、エンドユーザーがそのソフトウェアの信頼性を確認するためには、どのようなメカニズムが存在するのでしょうか?

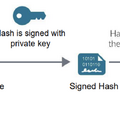

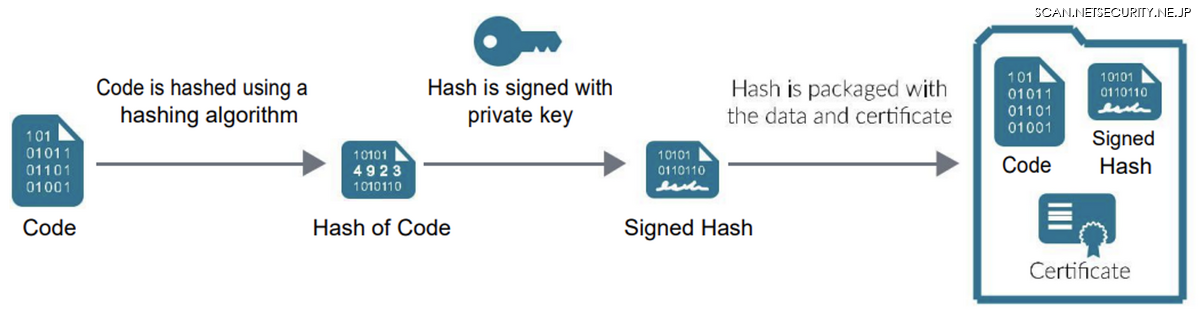

コード署名は、ファイルの整合性と信頼性を確保するための手段です。ソフトウェアベンダーは、コード署名のために使用する証明書を、CA/Browser Forum および CA Security Council が定めた基準を遵守する信頼できる認証局 (CA) から取得します。これらのガイドラインでは、企業の法的存在と身元を確認すること、証明書の要求者がソフトウェアベンダーの代理として行動することを許可されていることなどの要件が詳細に規定されています。

この証明書は、ソフトウェアに署名し、ソフトウェアとオペレーティングシステムの間に信頼レベルを提供するために使用されます。コード署名の実施方針は、署名付きコードの実行のみを許可するものから、署名付きコードの実行に対するセキュリティ警告を最小化するもの、純粋にアプリケーションの信頼性を示す電子署名として機能するものまで、OS やファイルの種類によって異なります。

Microsoft のWindowsバイナリ用のコード署名の実装は、Authenticode として知られています。Authenticode は、ドライバーやドライバーパッケージに特化したいくつかの機能を備えており、Windowsハードウェア互換性mプログラム(Windows Hardware Compatibility Program)を通じて、ハードウェアベンダーがドライバーに適切な署名を付与できるように支援します。

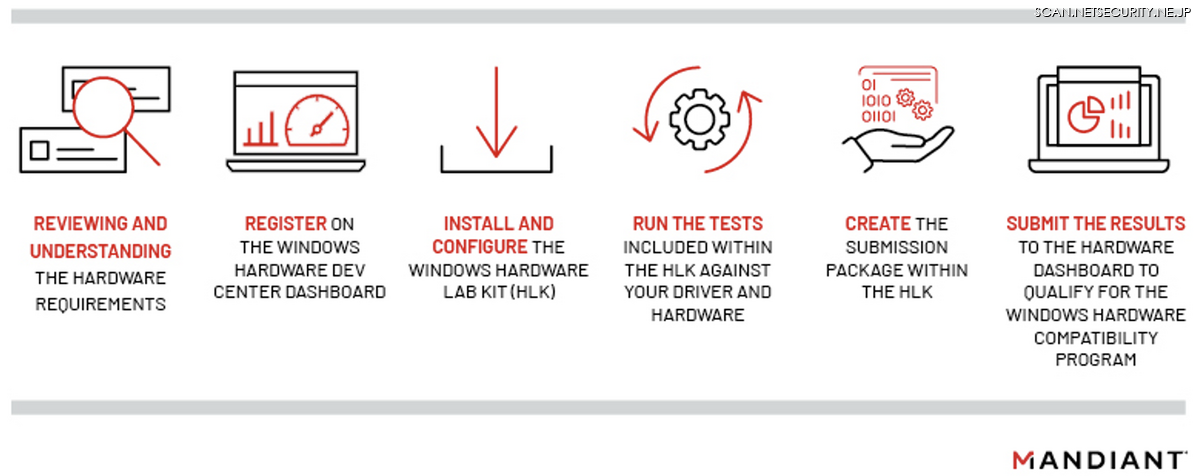

"Windowsハードウェア互換性プログラム"は、Windows と互換性があり、Windows 10、Windows 11、Windows Server 2022上で確実に動作するシステム、ソフトウェア、ハードウェア製品を提供できるようにするためのものです。また、このプログラムでは、ドライバーの開発、テスト、配布のためのガイダンスも提供されます。Windows Hardware Dev Centerダッシュボードを使用すると、提出物の管理、デバイスやアプリのパフォーマンスの追跡、テレメトリの確認など、さまざまなことができます。

Windows ハードウェア互換性プログラムの作業には、複数の段階があります。

Windows 10以降で動作させる場合、ドライバーを Microsoft に提出し、証明署名を受けることができます。

この証明署名プロセスでは、提出されたドライバー パッケージの整合性を確認し、ドライバー パッケージを提供したソフトウェア発行者の身元を確認するために、電子署名が使用されます。このプロセスでは、提出組織は、他のコード署名証明書よりも識別要件が強化され、より強力な暗号化アルゴリズムを使用しなければならない EV(Extended Validation)証明書でドライバーパッケージに署名することが要求されます。この EV証明書は、強化された監査要件に合意した、より少数の認証局によって提供されます。

さらに、ベンダーは、ドライバをハードウェアラボキット (HLK) テストに提出し、Windows Certified を取得することができます。ドライバが証明署名を受けても、それは Windows Certified ではありません。Microsoft からの証明署名は、ドライバが Windows によって信頼できることを示しますが、ドライバは HLK Studio でテストされていないため、互換性、機能性などに関する保証はされていないからです。

互換性プログラムのプロセスにおいて、証明署名付きドライバを提出するには、大きく 9 つのステップがあります。

1.ハードウェアデベロッパープログラムに登録する

2.Extended Validation (EV) 証明書を確認または購入する

3.Windows Driver Kit (WDK)をダウンロードし、インストールする

4.承認のために提出される CABファイルを作成する。CABファイルには、ドライバ本体、ドライバINF、シンボルファイル、カタログファイルなどが含まれます。

5.EV 証明書で CABファイルに署名する

6.EV 署名された CABをハードウェアダッシュボードから送信する

7.Microsoft がドライバに署名する

8.ハードウェアダッシュボードから署名済みドライバをダウンロードする

9.署名されたドライバーの確認とテスト

このプロセスの成果は、証明署名付きドライバです。

Mandiant は、攻撃者が不正に購入したコード署名証明書を使用してマルウェアに署名し、正当性を示すとともに、アプリケーションの許可リストポリシーなどのセキュリティ制御を無効化することを継続的に確認しています。認証署名付きドライバは、CA から付与された信頼を、Microsoft自身から発信された Authenticode署名付きファイルへ転送します。私たちは、攻撃者が不正に入手した EVコード署名証明書を使用してこのプロセスを破壊し、認証署名プロセスを介してドライバーパッケージを提出し、実質的に Microsoft によって直接署名されたマルウェアを持っていると高い信頼性を持って評価しています。

●脅威データと観測事項

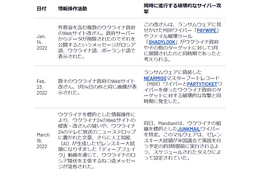

Mandiant は、UNC3944 が証明書署名プロセスを介して署名されたマルウェアを利用していることを確認しています。UNC3944 は、少なくとも 2022 年 5 月から活動している金銭的動機のある脅威グループで、通常、SMSフィッシング攻撃によって窃盗した認証情報を使用して初期ネットワークアクセスを取得します。このグループの侵害後の目的は、SIMスワッピング攻撃を可能にするために使用される認証情報またはシステムへのアクセスに集中している場合があり、おそらく被害組織の環境外で発生する二次的な犯罪行為を支援するためと考えられます。

UNC3944 は、2022 年 8 月という早い時期に STONESTOP と POORTRY の両方を展開していることが確認されています。

STONESTOP は、悪意のあるドライバーを作成しロードすることでプロセスを終了させようとする Windowsユーザーランドユーティリティです。Mandiant は、この悪意のあるドライバを POORTRY として追跡しています。POORTRY は、プロセス終了を実装する Windowsドライバで、機能を開始するためにユーザーランドユーティリティを必要とします。ドライバのエントリでは、STONESTOP のようなユーザー空間ユーティリティによる対話のために、device \KApcHelper1 が登録されます。

Mandiant は、2022 年 6 月までさかのぼり、広く出回っている盗難証明書を含む、さまざまな証明書による署名済み POORTRYドライバを観測しています。POORTRY の使用は、さまざまな脅威グループにわたっていると見られ、購入可能なマルウェアや異なるグループ間で自由に共有されているマルウェアと一致しています。

Compile time | Signing time | MD5 | Certificate Subject Common Name |

2022-06-02 | 20220811 | 10f3679384a03cb487bda9621ceb5f90 | Zhuhai liancheng Technology Co., Ltd. |

2022-06-02 | 04a88f5974caa621cee18f34300fc08a | Zhuhai liancheng Technology Co., Ltd. | |

2022-06-02 | 20220915 | 6fcf56f6ca3210ec397e55f727353c4a | Microsoft Windows Hardware Compatibility Publisher |

2022-06-06 | 0f16a43f7989034641fd2de3eb268bf1 | NVIDIA Corporation | |

2022-08-20 | 20220821 | ee6b1a79cb6641aa44c762ee90786fe0 | Microsoft Windows Hardware Compatibility Publisher |

2022-10-02 | 20221019 | 909f3fc221acbe999483c87d9ead024a | Microsoft Windows Hardware Compatibility Publisher |

表1:署名入りPOORTRYの追加サンプル

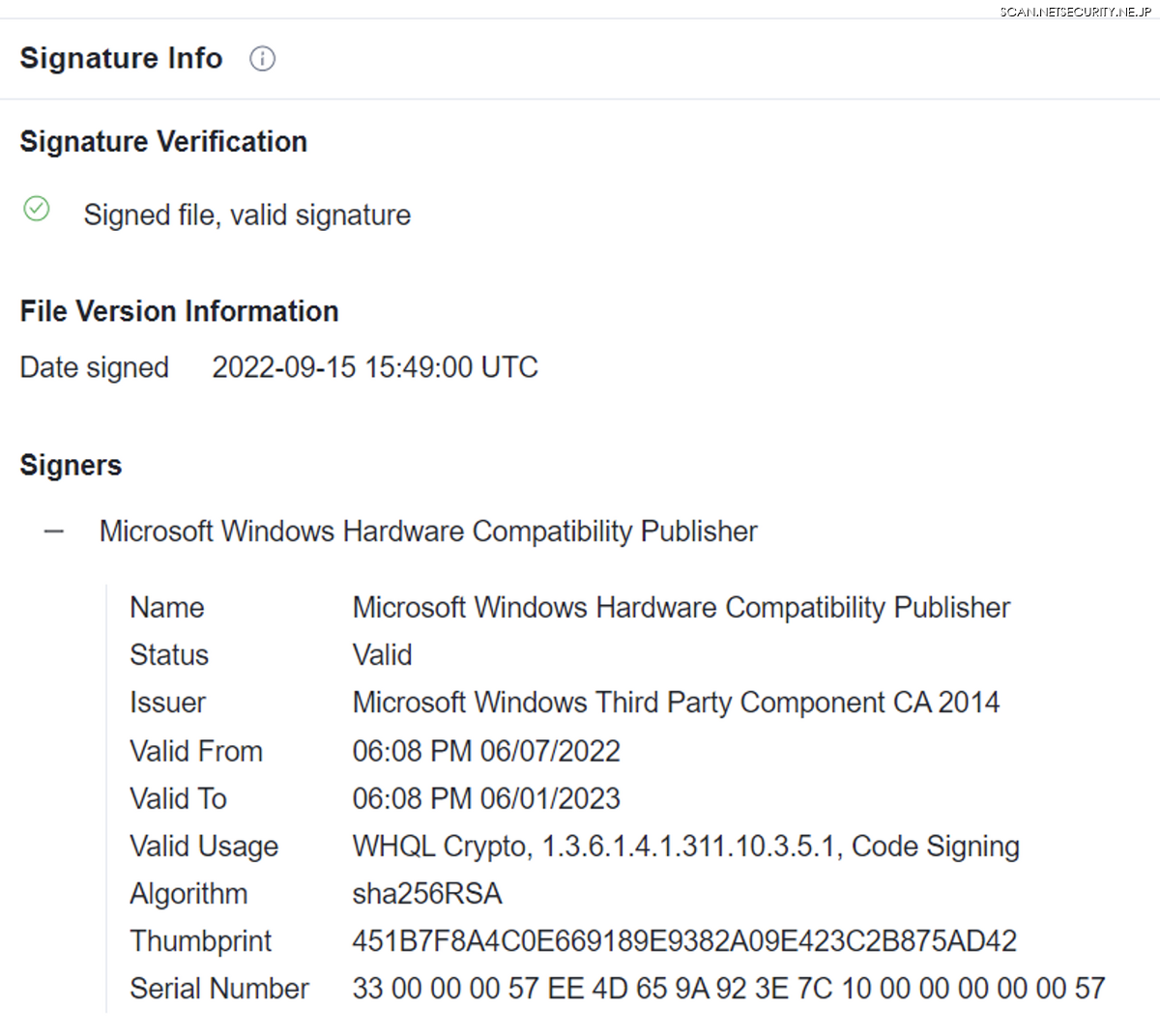

この POORTRY のサンプルは、不適切に署名されたものが多い以前の例とは異なり、Microsoft Windows ハードウェア互換性発行者証明書を使用して合法的に署名され、検証されています。これは、認証プログラム全体で使用されている Microsoft の証明書であるため、正規のバイナリにも広く使用されています。

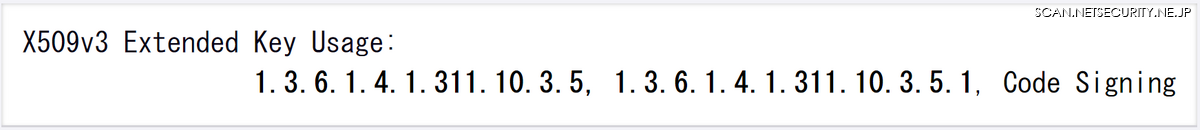

証明署名に使用された公開鍵(補足 C:POORTRY証明書詳細)には、鍵の使用値の中に注目すべき 2つのオブジェクト識別子(OID)が含まれています。

RFC 5280 のセクション4.2.1.12 では、拡張鍵使用法(EKU)を定義している。この署名に含まれる EKU 値は、このファイルの署名にどの方式が使用されたか、またこの署名証明書がどのような目的で使用され るかを識別するのに役立つ。定義された値は、この証明書が Windows Hardware Compatibilityドライバー署名プロセスで使用され、特に認証署名されたドライバーに使用されることを示す。表 1 に OID の説明を示す。

EKU OID | Symbolic Name | Description |

szOID_WHQL_CRYPTO | Windows Hardware Driver Verification | |

szOID_ATTEST_WHQL_CRYPTO | Windows Hardware Driver Attested Verification |

表2:WHQL拡張キー使用オブジェクトID(EKU OID)

POORTRYサンプル、証明書、およびこの証明書で署名された多数の正規サンプルとの関連性から、Mandiant はこのマルウェアが Windowsハードウェア互換性プロセスによって検証されたと高い信頼性を持って評価しました。

PKCS #7 v1.5仕様の RFC2315 は SignerInfoコンテンツタイプを定義しており、Authenticode署名付きPE は、最初に特定した POORTRYドライバ(6fcf56f6ca3210ec397e55f727353c4a)に関するサンプルを特定するために使用できる、いくつかの興味深い構造を含んでいます。

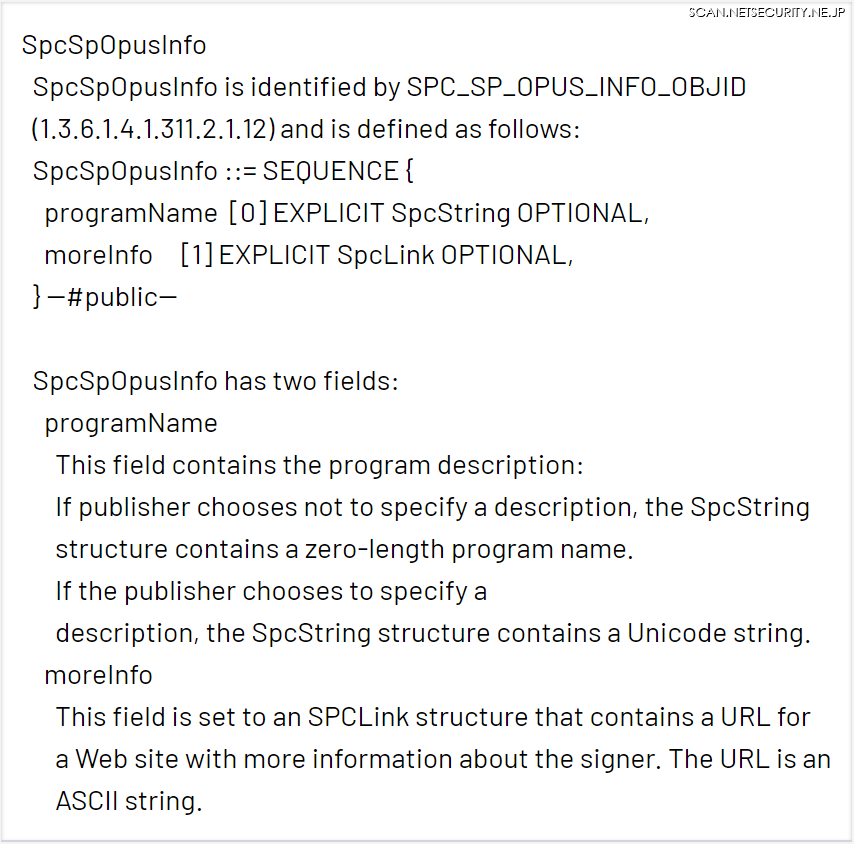

対象フィールドである programName は、Authenticode固有の SpcSpOpusInfo属性に含まれています。Mandiant は、証明署名付きドライバーの programNameフィールド(以下、Program Name)には、証明署名のためにドライバーを提出した個々のハードウェアベンダーに関する識別可能な情報が含まれていると、高い信頼性をもって評価しています。

大连纵梦网络科技有限公司 |

図6:POORTRY Authenticodeデータ(6fcf56f6ca3210ec397e55f727353c4a)

このフィールドは、追加の関連サンプルを特定するための重要な手がかりとなります。Mandiant は、プログラム名を軸に、追加の POORTRYサンプルを含む 11 個の新しい疑わしいファイルを特定しました。

MD5 | Family | Filename | Signature Date |

6fcf56f6ca3210ec397e55f727353c4a | POORTRY | 4.sys | 2022/09/15 11:49 |

ee6b1a79cb6641aa44c762ee90786fe0 | POORTRY | NodeDriver.sys | 2022/08/21 01:43 |

1f2888e57fdd6aee466962c25ba7d62d | Air_SYSTEM10.sys | 2022/10/01 11:43 | |

22949977ce5cd96ba674b403a9c81285 | PcieCubed.sys | 2022/08/20 09:37 | |

4e1f656001af3677856f664e96282a6f | Sense5Ext.sys | 2022/08/09 07:20 | |

7f9309f5e4defec132b622fadbcad511 | 2022/08/24 07:33 | ||

acac842a46f3501fe407b1db1b247a0b | 2022/08/23 04:40 | ||

b164daf106566f444dfb280d743bc2f7 | 2022/08/17 10:48 | ||

bd25be845c151370ff177509d95d5add | 2.sys | 2022/09/19 24:33 | |

dc564bac7258e16627b9de0ce39fae25 | 7.sys | 2022/08/19 08:03 | |

f9844524fb0009e5b784c21c7bad4220 | Sense5Ext.sys | 2022/08/22 14:48 |

表3:大連中盟網絡科技有限公司のプログラム名入りサンプル

証明書署名付きドライバの programNameフィールドは、WHCPポータルへの最初の CAB提出に署名するために使用された EV Code Signing証明書の X.509 Subject Organization Name(O)によって入力されるようです。このことは、VirusTotal や他の Mandiant のデータセットにおいて、この Organization Name や他の対応する Program Name の値に関連するサンプルの大量の不正検知によって裏付けられます。この記事の執筆時点では、証明署名付きドライバの programNameフィールドがどのように入力されるかについて、これが正確なメカニズムであることを Microsoft に確認することはできていません。

MD5 | Family | Certificate Serial |

05a56a88f34718cabd078dfd6b180ed0 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

2406150783d3ec5de13c2654db1a13d5 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

29506adae5c1e97de49e3a0d3cd974d4 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

48c1288cd35504de6f4bd97ec02decb1 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

578e70a8a7c1972bbc35c3e14e53cbee | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

6216fba5cf44aa99a73ca919301142e9 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

69fa8946c326d4b66a371608d8ffbe5e | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

6e4e37641e24edc89cfa3e999962ea34 | Fast Reverse Proxy | 0c:25:f1:f2:a8:d4:a2:93:21:e8:28:6e:ed:50:e3:e2 |

8a930742d1da0fcfe5492d4eb817727c | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

8fbad6e5aa15857f761e6a7a75967e85 | SOGU Launcher | 03:25:0b:78:25:67:56:fc:10:db:c6:7a:22:52:7b:44 |

976bac6cfb21288b4542d5afe7ce7be7 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

aaeedaa5880e38dc63a5724cf18baf13 | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

ab5d85079e299ac49fcc9f12516243de | SOGU Launcher | 0c:59:d4:65:80:f0:39:af:2c:4a:b6:ba:0f:fe:d1:97 |

c43de22826a424b2d24cf1b4b694ce07 | SOGU Launcher | 0c:59:d4:65:80:f0:39:af:2c:4a:b6:ba:0f:fe:d1:97 |

d312a6aeffec3cff78e9fad141d3aaba | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

d36084aad079ca8d91c2985eca80327b | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

e086d7d5a5657800a0d7e9c144fac16d | Fast Reverse Proxy | 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 |

表4:大连纵网梦络科技有限公司の組織名を持つDigicert EVコード署名証明書

観測された対応する EVコード署名証明書はすべて Digicert によって発行されたものでした。証明書シリアル 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52 は時間とともに失効しましたが、他のいくつかは失効していないものと思われます(表 4 の太字部分)。これらの対応する Extended Validation証明書は、Temp.Hex が利用するSOGUマルウェアのランチャーや、オープンソースの Fast Reverse Proxyツールの配布物の署名に使用されています。このツールは、イランの国家に支援されていると思われる攻撃者が使用していたことを、Mandiant がこれまでに観測したことがあるものです。

OID と証明書のデータを利用して、追加の証明書署名付きドライバを収集する YARAルールを開発しました。

これらの証明書署名付きドライバを調査した結果、悪意のあるバイナリで観測されたプログラム名を共有する 57 の疑わしいサンプルが見つかりました(付録B:Indicators of Interest)。これらのサンプルは、9 つの異なるプログラム名に分散していました。

Qi Lijun Luck Bigger Technology Co., Ltd XinSing Network Service Co., Ltd Hangzhou Shunwang Technology Co.,Ltd 福州超人 北京弘道长兴国际贸易有限公司 福建奥创互娱科技有限公司 厦门恒信卓越网络科技有限公司 大连纵梦网络科技有限公司 |

図7:不審な証明署名サンプルで確認されたプログラム名

●不正なドライバー署名をサービスとして提供

この調査を通じて特定された疑わしいサンプルは、複数の開発環境アーティファクト、特にプログラムデータベース(PDB)のパスにつながっており、複数の異なる開発環境と複数の異なるマルウェア作者の可能性を示唆しています。

Mandiant は以前にも、コード署名のために共通の犯罪サービスを利用していると疑われるシナリオを観測しています。これは新しいものではなく、2017 年にメリーランド大学の Certified Malwareプロジェクトによって記録されている現象です。Mandiant は、これがこれらの疑わしい証明署名付きドライバーと関連する EV署名付きサンプルにおいても起きていることだと考えています。

攻撃者が盗んだり、不正に入手したコード署名証明書を使用することは、一般的な戦術であり、これらの証明書や署名サービスを提供することは、地下経済において儲かるニッチな分野であることが証明されています。Mandiant は、英語、ロシア語、中国語を含むさまざまな言語で、コード署名証明書を提供したり、攻撃者に代わってマルウェアに署名したりすると主張する多数の脅威アクターとサービスを確認しました。例えば、Twitter ユーザーの「@ContiLeaks」によってリークされたチャットメッセージを分析したところ、Trickbot の操作に関与する脅威アクターが複数の脅威アクターからコード署名証明書を購入する事例が複数確認され、1 つの証明書の価格は約 1,000~3,000 USD であることが確認されています。

これらの広告のほとんどは EV コード署名証明書について言及していますが、WHQL によるドライバ署名に焦点を当てた議論も少数ですが確認されています。これらの議論のほとんどは、WHQL の制限によってもたらされた課題を嘆いていますが、私たちは、WHQL でドライバーに署名した経験を述べた少なくとも 1 人の攻撃者を観察し、また、オープンインターネット上で企業ビジネス向けの WHQL ドライバー署名サービスを宣伝する複数の Web サイトを確認しました。この活動で観測された署名付きペイロードを、特定されたサービスのいずれかと関連付けることはできませんが、攻撃者は、署名付きドライバマルウェアを入手するために、アンダーグラウンドフォーラムからサービスを取り込むか、商業サービスを悪用している可能性が高いと思われます。

悪意のある証明書に署名したドライバには、他の悪意のあるサンプルに署名した EV証明書に対応する programName が含まれているパターンがあります。証明書は主に Digicert および Globalsign経由で中国の顧客に発行されているようで、中国市場の証明書リセラーまたは署名サービスを悪用している可能性を示しています。

特定された異なる会社名と異なる開発環境から、Mandiant は、これらのマルウェアサンプルに攻撃者に代わって認証プロセスを通じて署名させたサービスプロバイダーが存在するのではないかと推測しています。しかし、残念ながら現時点では、この評価の信頼度は低くなっています。

●ハンティングとブロッキング

証明署名は Microsoft の正規のプログラムであり、生成されたドライバは Microsoft の正規の証明書で署名されています。このため、Microsoft とほとんどの EDRツールは、Microsoft の署名付きバイナリのロードを許可するため、実行時の検知は困難です。代わりに、組織は、Microsoft署名のバイナリに付与された匿名での信頼性の問題を克服するため、疑わしい活動やルートキットに似た活動に対して警告する行動検知に頼らざるを得ません。しかし一方で、プロアクティブな調査には、これらのファイルを検索する方法が数多くあります。

YARAルールと概要

M_Hunting_Signed_Driver_Attestation_1

OLE は、認証プロセスを通じて署名された任意のバイナリを識別するために、検知を実装することができます。このルールは、OLE の存在と Microsoft Windows ハードウェア互換性発行者証明書のサブジェクトにマッチします。

M_Win_Hunting_CertEngine_Attestation_ProgramName_1

証明書プログラムの名前に含まれている特定された会社名を使って、潜在的に疑わしいサンプルを探し出すことができます。しかし、これらの証明書の性質上、この証明書を持つすべてのサンプルが悪意あるものであるとは限らず、単に過去に悪用されたことがあるだけで、さらなる調査が必要であることを理解しておく必要があります。

M_CertEngine_Malicious_Attestation_Signed_Driver

VirusTotalデータセットには、LiveHuntルールでアクセス可能な追加データがあります。これには、関連するサンドボックスの実行から得られるさまざまなタグやその他のメタデータが含まれます。この情報は、M_Hunting_Signed_Driver_Attestation_1ルールと悪意のあるカウントメタデータを組み合わせることで、悪意のある証明書署名バイナリの疑いのあるものを特定するために使用することができます。

M_Hunting_Win_ConventionEngine_PDB_Attestation_Multiple_1

Devilish Debug DetailsのDefinitive Dossier に記載されているように、PDBパスはマルウェア内に存在する文字列を特定するために使用できます。しかし、これはマルウェアやマルウェア開発者に起因するものであり、証明書や署名プロセスによるものではないことを覚えておくことが重要です。

検出結果の一覧は「補足A:YARA」をご覧ください。

●結 論

証明書署名プロセスは、申請するハードウェアまたはソフトウェアベンダの身元を検証する責任を認証局に負わせるものです。理論的には、認証局は合意された手順に従って、申請者の身元と、申請者がソフトウェアベンダを代表していることを確認しなければならないので、これは有効なプロセスです。しかし、このプロセスが悪用され、Microsoft によって署名されたマルウェアが入手されています。

これは今に始まったことではなく、GData と BitDefender の両社は、2021 年に Microsoft が署名した悪質なドライバーに関するレポートを発表しています。"Microsoft signed a malicious Netfilter rootkit" と "Digitally-Signed Rootkits are Back - A Look at FiveSys and Companions" では、このブログ記事で取り上げたのと同じ認証プロセスで署名された悪質なドライバについて取り上げています。

このブログ記事では、POORTRY と証明書署名プロセスに焦点を当てましたが、Mandiant は、他のマルウェアが証明書によって署名されていることを確認しています。TEMPLESHOT は、ドロッパー、バックドア、フィルタドライバ、保護ドライバから構成されるマルウェアファミリーです。MD5 48bf11dd6c22e241b745d3bb1d562ca1 を持つ TEMPLESHOT ドライバは、実際に観測されており、証明書による署名が行われていることが確認されています。

●謝辞

Signify python ライブラリを使用することで、Authenticode データの自動分析が非常に効率的になりました。また、Mandiant Intelligence と FLARE組織のアナリストの協力なしには、このレポートを完成することはできませんでした。感謝を表します。