なりすましメール対策として注目を集めている DMARC、BIMI、そして VMC。前回の「フィッシングサイトを見分けるウェビナー」に続いて TwoFive とデジサートが開催した「それは偽物の送信者から届いたメールかもウェビナー」から、これらの技術について、より実践的な内容について紹介します。

●DMARCをもっと知る

フィッシングなどのなりすましメールは、アカウントの乗っ取りやマルウェア感染など、深刻な被害につながる可能性があります。しかも、メールのなりすましは巧妙化が進み、正規のメールと見分けることが難しくなっています。しかし、受信メールの一覧画面で、正規のメールにのみブランドロゴが表示されるとしたらどうでしょう。ロゴのないメールはなりすましメールであるとすぐに見分けることができます。

これを実現するのが、DMARC、BIMI、そして VMC です。現在もプロバイダーメールなどでロゴが表示される場合もありますが、これらは各社独自のもので、BIMI のように世界で標準化されている規格ではありません。

DMARC は、IPアドレス(SPF)や電子署名(DKIM)を使ってなりすましメールかどうかを認証する機能と、サーバーに届いたメールの認証結果をドメインの管理者に集計レポートとして提供する分析機能があります。

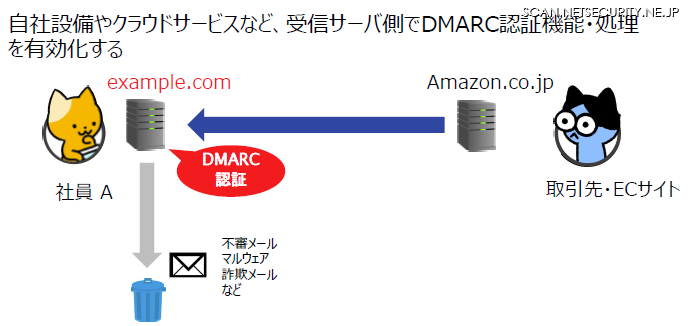

詳細は前回のレポートに譲りますが、DMARC は受信サーバー側で DMARC認証機能・処理を有効にすること、送信サーバー側では DNS の TXTレコードで宣言することで対応できます。DMARC での正規メールの認証は、SFP あるいは DKIM のいずれかをパスし、なおかつイン・アライメント(ドメイン名の一致)が条件となります。

アライメントモードは、ヘッダーFrom のドメインと SPF もしくは DKIM の認証ドメインが完全に一致しないと認証しない「Strict」と、組織ドメインが一致すれば認証する「relaxed」を選ぶことができます。デフォルトでは「relaxed」が設定されています。

また、DMARC では認証に失敗したメールの処理として、何もしない「none」、隔離する「quarantine」、拒否する「reject」を送信者が設定できます。BIMI に対応するためには、これを「quarantine」あるいは「reject」に設定する必要があります。

なりすましメールは、ヘッダーFrom のアドレス部分、ディスプレイネーム(ヘッダーFrom のコメント部分)、類似ドメイン、件名、本文を詐称しますが、DMARC が保護するのはヘッダーFrom のアドレス部分、正確にはそのドメイン部分のみです。そこで BIMI の登場です。

BIMI は、DMARC の認証技術と詐称メールの隔離・拒否を行う「正当性」、送信ブランドロゴをメールアプリで表示する「視認性」。ドメインオーナーのロゴ画像の所有証明を行う「所有証明」の 3 つの役割があります。BIMI の設定については、前回記事を参照してください。

正当性、視認性、所有証明の3つの役割を担う

●DMARC導入の “よくある失敗例と改善ポイント”

TwoFive は、クラウド型分析ツール「DMARC/25 Analyze」を提供しています。DMARC の集計レポートを分析、可視化して、なりすましの検知を支援するクラウドサービスで、実際に送られたレポートをグラフィカルに統計情報として表示することができます。

また、直近 1カ月分のデータを TwoFive のアナリストが分析し、現在のメールシステムのなりすまし対策状況や、ポリシー変更に向けたチェックポイントをコンサルティングする「診断コンサルティング」も提供しています。

DMARCの集計レポートを分析し、可視化し、なりすましの検知を支援するクラウドサービス

TwoFive がこの診断コンサルティングを提供する中で明らかになった、“よくある失敗例と改善ポイント” を 2 つ紹介します。

まず、「メール転送による失敗」です。メール転送では送信元IPアドレスが変わるため、SPF認証に失敗することがあります。また、DKIM が未設定だったために DMARC認証にも失敗し、結果としてポリシーを強化ができない状況になることがあります。このような場合には、自社ドメインでの DKIM署名を実施して対応することを勧めています。

2 つ目は、「外部送信サービス」を利用した例です。サービス用ドメインでの DKIM署名、エンベロープfrom が設定されていると、SPF と DKIM はパスしてもアラインメント違反になってしまい、DMARC認証に失敗します。こうした外部送信サービスでは、エラーメールのハンドリングのためにエンベロープfromドメインが変更できないケースもあります。このような場合も、自社ドメインでの DKIM署名のみを実施し、DMARC をパスするように改善することを勧めています。

●DMARC対応に取り組むリアル事例

実際に、DMARC のポリシーを「reject」(拒否)に強化したお客様がどのような取り組みを行ったのか、2 つの事例を紹介します。

まず、大手ECサービスプロバイダーA社の事例です。国内の大規模な ECサイトを運営し、さまざまなメールプラットフォームを利用している A社では、なりすましメールなどフィッシングによるブランド毀損が頻繁に発生し、DMARC の採用と「p=reject」へのポリシー強化に取り組みました。

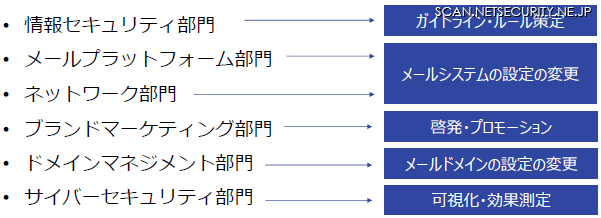

A社ではこの取り組みにおいて、「横断的なプロジェクトとすること」「ゴール設定を定めること」「可視化、細分化、分析を行うこと」を柱として進めました。横断的なプロジェクトとして、各部門の役割を設定して連携させ、ゴール設定としてスコープ・KPI を設定。システム構成やドメイン構成を明らかにして活動のスコープを細分化しました。

横断的なプロジェクトとして各部門の役割を設定・連携

スコープ・PKI には、「全てのビジネスドメインを対象とする」「自己署名DKIM対応を 100 %実施する」「DMARC ポリシー“p=reject”を目指す」「SPF はできる範囲で実施し、オプションとする」の 4 つを設定しました。

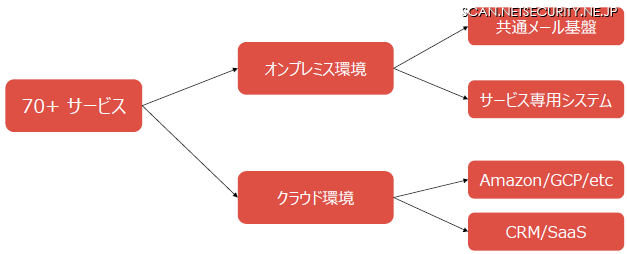

A社には 70 以上のサービスがあり、オンプレミスやクラウド環境、共通基盤、専用基盤、クラウドなど、システムの構成が多岐に渡っていましたが、これらを明らかにして活動のスコープを細分化することで、プロジェクトを進めていきました。

システム構成、ドメイン構成を明らかにして活動スコープを細分化

2 つ目は、大手化学メーカーB社の事例です。B社では、自社メールを Microsoft 365 に切り替え、ID の乗っ取りやなりすまし対策を強化するため、送受信いずれについても、DMARC に対応するようにトップダウンで指示がありました。TwoFive は分析ツールと診断コンサルティングを提供しています。

B社では、「トップダウンプロジェクトとして推進すること」「DMARC のポリシー強化、分析、切り戻しを実施すること」「組織内の周知・啓発の実施・ドメインの拡大」という順番で取り組んでおり、現在、3 番目の組織内の周知・啓発の実施・ドメインの拡大中です。

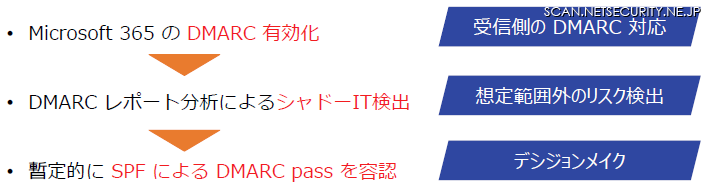

送信側だけでなく、受信側のDMARC対応を含めたトップダウンの取り組み

まず Microsoft 365 の DMARC の有効化、そして DMARCレポート分析によるシャドーIT検出、最後に、暫定的に SPF による DMARC pass を容認するという順序を踏んでいきました。また、プロジェクト期間を優先した DMARCポリシー強化が必須であったため、まずはポリシーを none から quarantine に強化することに取り組みました。

その後、TwoFive による診断コンサルティングを通じて、False positive(偽陽性)を抽出して、追加の対策やポリシーの切り戻しまで実施しました。改善を通じて、現在は“p=reject”で運用しています。

診断コンサルでFP(偽陽性)を抽出し、追加対策、ポリシー切り戻しを実施

現在はp=rejectで運用中

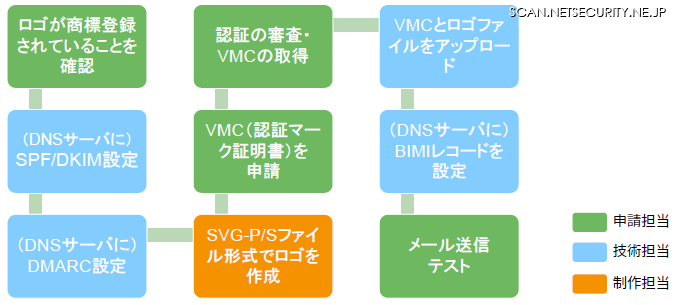

●認証マーク証明書(VMC)を取得してBIMIを完成させる

さて、実際にメールにロゴを表示するには BIMI が必要ですが、BIMI の 3 つの要素のひとつである「所有証明」のために必要となるのが認証マーク証明書(VMC)です。これを提供するのが、認証局であるデジサートです。デジサートというと SSL/TLS証明書でご存じの方も多いと思いますが、デジサートでは他にもさまざまな証明書を発行しています。

VMC の発行においては、まず申請を行った企業の実在を確認し、登記内容に基づいて業務の遂行なども確認する「企業の認証」、企業がドメインときちんと管理し、正しく利用していること、および登録認証ロゴを確認する「ドメインの認証」、そして申請者や申請企業のなりすましがされていないことや、証明書を申請する権限を持っていることを確認する「発行意思の確認」の 3 つを確認します。

登録するロゴにも、複数の規定があります。まず、登録商標に登録されていることと、ロゴの所有者と申請組織名が一致していることが求められます。登録商標の審査は平均 9カ月といわれていますが、半年ほどで取得できる例もあります。

また、ロゴそのものにも、形状がメーラーで表示可能な正方形、丸みを帯びた正方形、円の中央に配置されていること、背景は透明でないこと、などの制限があります。なお、色指定の有無がありますが、グラデーションではうまくファイルが生成できないことがあるようです。

ロゴは、申請に使われたものがハッシュ化されて証明書に埋め込まれます。これと DNSレコードで示されるロゴファイルを検証してメーラーに表示されることになります。また、申請に使われるロゴは SVG Portable/Secure(SVG-P/S)という形式になります。

この画像形式は、通常の画像編集ソフトだけで作業が完了しないので注意が必要です。さらに、画像を作成した後にテキストエディタにより情報を追記しますが、改行コードが意図していないものに変換されないようエディタで操作するときには注意が必要です。デジサートではロゴのチェックツールを提供しています。

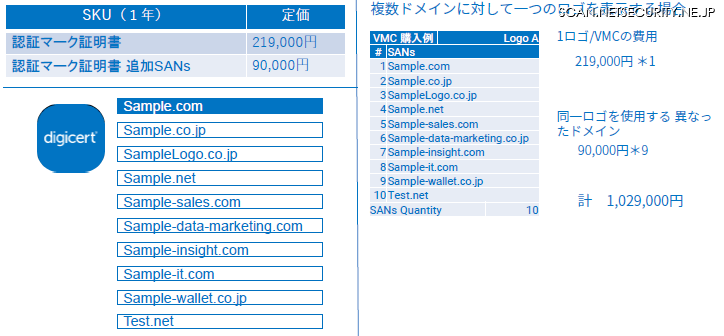

標準的なデジサートVMC(1年)価格は 219,000 円ですが、これは購入先によって変わる可能性があります。また、登録されたロゴは同一ドメインで使用できますが、異なるロゴを使う場合には別途 VMC が必要になります。なお、同一のロゴであれば VMC に「追加SANs」(90,000 円/ 1 年)を加えることで、異なるドメインでも同じ VMC を使用することができます。基本的には、トップレベルドメインで BIMI を登録することを推奨しています。

デジサートが発行した VMC(PEM形式)は、ロゴ(SVG-P/S形式)ファイルとともに HTTPS でアクセスできる場所に置き、URL とファイルの場所を指定して BIMIレコードを更新します。デジサートでは、BIMI を正しく実装できたかどうかを確認できる「BIMIチェッカー」を提供しています。