JPCERTコーディネーションセンター(JPCERT/CC)は7月14日、公式ブログ「JPCERT/CC Eyes」に佐々木勇人氏による「なぜ、SSL-VPN製品の脆弱性は放置されるのか ~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~」を公開した。

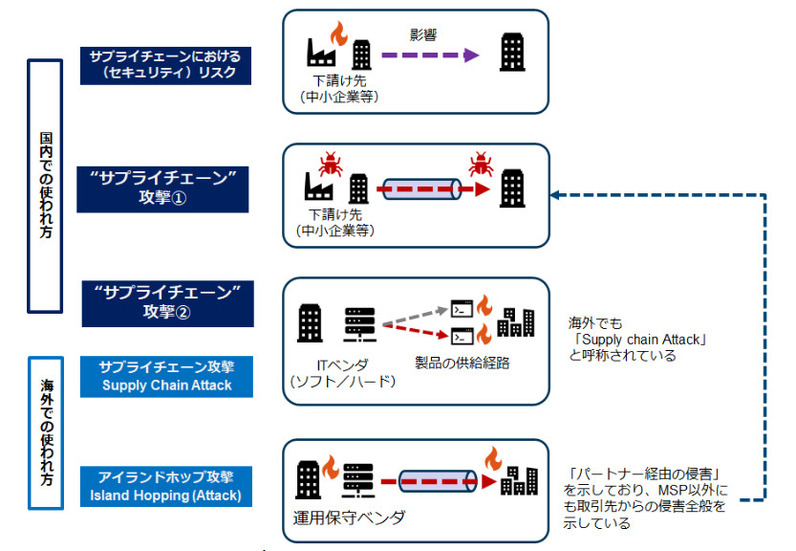

サプライチェーン攻撃というと、日本では一般的に大企業の下請企業が侵入型ランサムウェア攻撃被害に遭うなどのケースを指す。

一方で、同じ用語に見える英語の「Supply Chain Attack」は、英NCSCのサプライチェーンセキュリティガイダンスと題したWebコンテンツに掲載されており、「Third party software providers」「Website Builders」「Third party data stores」「Watering hole attacks」の4つの例が示されている。

つまり、サプライチェーン攻撃という用語は、国内では製品やサービス提供の連鎖への攻撃、海外では情報のやり取りの連鎖への攻撃を示しているという違いがあると考えられる。SolarWIndsへのサイバー攻撃のようなソフトウェアのサプライチェーン攻撃は、Supply Chain Attackに該当する。

また、似たような言葉として「Island Hopping Attack」という用語がある。運用保守ベンダが設置したSSL-VPN接続経由での侵害事象を示す際に使われており、日本で一般的に使われるサプライチェーン攻撃に近い。「たかが言葉の違いではないかと思われるかもしれませんが、言葉の違いが脅威想定を大きく誤らせる可能性があることを懸念しています」と佐々木氏は指摘している。

「取引先への攻撃による影響にどう対応するか」というサプライチェーンリスク対応の観点、BCP対応の観点も重要であるが、サイバー攻撃そのものへの対処としてまず取り組まなくてはならないのは、「なぜSSL-VPN製品の脆弱性が放置されたままだったのか」という点であるとした。

JPCERT/CCがこれまで行ってきたヒアリングによると、SSL-VPN製品の大半は海外メーカーの日本法人や日本総代理店が直接ユーザーに販売・サポートするのではなく、リセラーやSIer経由で販売・導入される。そのため、ユーザー組織と直接の契約関係にないことが多く、脆弱性などの重要な情報がユーザーに伝わりづらくなっている。

一方で、SIerが担当するのはシステム導入のみで、その後の運用保守は契約していない、あるいは運用保守ベンダがいても、その契約内容はハードウェアトラブル等の対応が主で、脆弱性の修正対応は明示的に契約内容に入っていないケースが多い。こうした商流上の関係により、脆弱性情報がユーザーに届かない、あるいは修正対応がサポートされていない現状があるとした。

こうした、IT機器のサプライチェーン・商流上の問題について、リセラーやSIer、ベンダの責任であると指摘することは簡単であるが、当然ながら、前述のような脆弱性への対応は無償でできるような作業ではない。個別の運用保守契約の変更・追加や、そもそも誰がどのように費用的負担をするのか、といった検討を行う必要がある。また、こうした問題は外部不経済でもあるため、行政や業界でも取り組むべきであるとしている。

![超大型情報流出案件か/10年未認知だったAPT/大学生が窃取資料翻訳/ディープフェイク採用面接 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/38601.jpg)